Neste post vou ensinar a usar o Google Apps como RELAY para Office365 ou outro servidor de e-mail utilizando um novo domínio, isso ajuda e muito em migrações do Google para o Office365.

Utilizei este procedimento para migrar do Google Apps o domínio mz-ir.com para attitude-global.com e mzgroup.com no Office365.

Para maiores informações consulte

https://support.google.com/a/answer/173534?hl=pt-BR

Vamos lá, utilizaremos o seguinte:

Domínio no Google Apps: charlessantana.com.br

Domínio no Office365: charlessantana.com

Você deve ser administrador do Google Apps para fazer estas configurações:

Acesso ao admin do Google Apps

Vamos ao cenário:

Migração do Google Apps para Office365 com domínio diferentes.

Depois de migrar a caixa postal do usuário para o Office365 (Não vamos abordar como fazer a migração, poderá utilizar a ferramenta MigrationWiz ou por IMAP), no Google Apps o usuário utilizava o domínio charlessantana.com.br e no Office365 o domínio charlessantana.com, mas você não terminou de migrar todas as caixas postais para o Office365 e por este motivo não adicionou o domínio charlessantana.com.br no Office365, mas seus novos usuário já estão utilizando o domínio charlessantana.com e os usuário migrados também, e você precisa garantir que todos os e-mail enviados para o domínio antigo que neste caso é charlessantana.com.br sejam entregues no novo domínio charlessantana.com para os usuários antigos do Google Apps.

Exemplo o usuário [email protected] quando este usuário receber um e-mail (O MX ainda está apontando para o Google Apps) o Google tem que redirecionar para o Office365.

Vamos as configurações

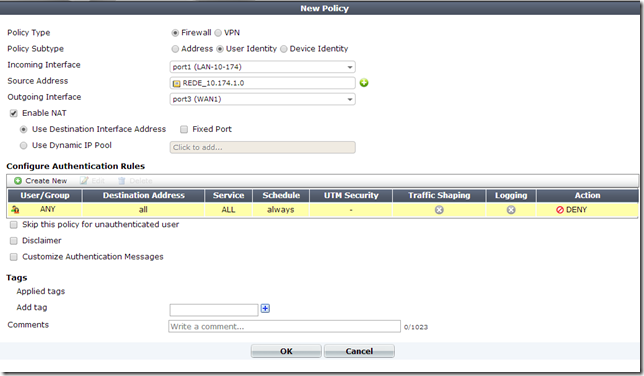

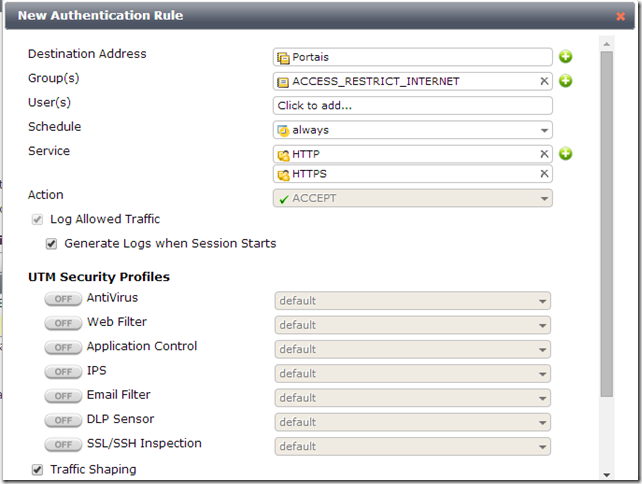

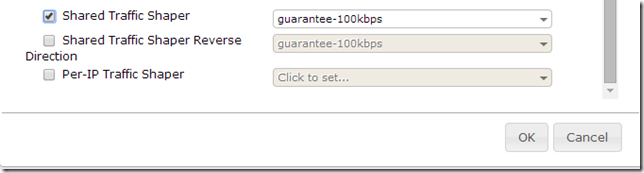

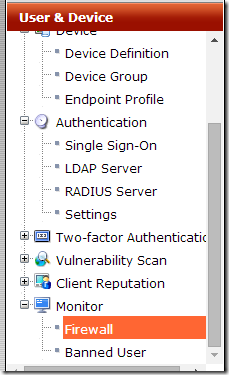

No painel do Google Apps acesse:

Google Apps

Gmail

Configurações avançadas

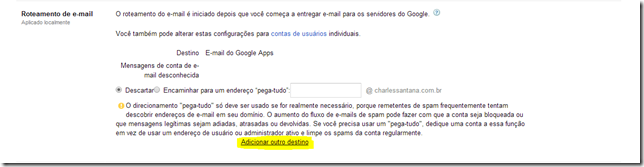

Roteamento de e-mail e clique em “adicionar outro destino”

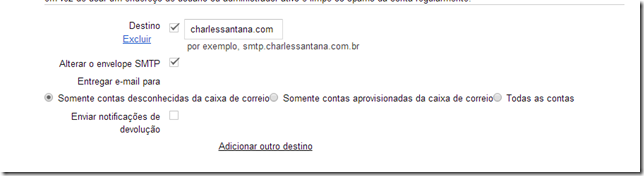

Adicione o domínio do Office365 neste exemplo charlessantana.com, feito isso o Google Apps irá direcionar os e-mail para o MX do domínio informando, neste exemplo o MX do domínio charlessantana.com está sendo apontando para o Office365.

Habilite: “Alterar envelope SMTP”

Deixe habilitado a opção “Somente contas desconhecidas da caixa de correio”

Clique em “Salvar alterações”

Pronto, agora todos os e-mails enviados para o domínio charlessantana.com.br quando não houver um caixa postal criada serão direcionados para o Office365.

As configurações do sistema do Google pode levar até 1 hora para serem feitas.

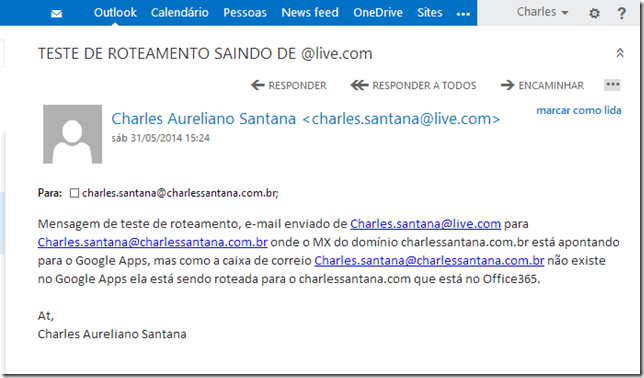

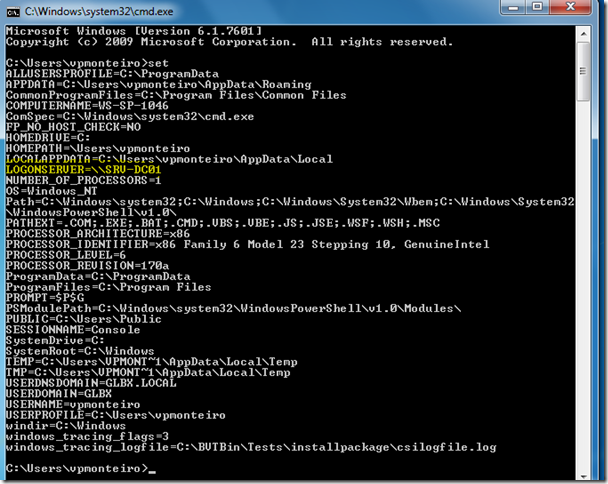

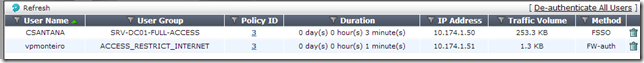

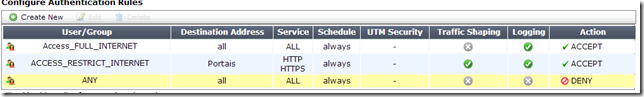

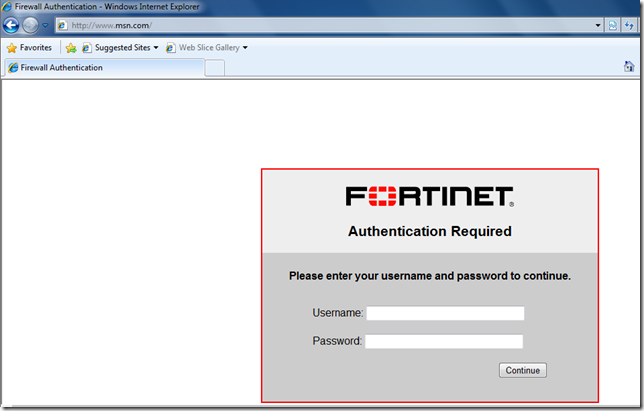

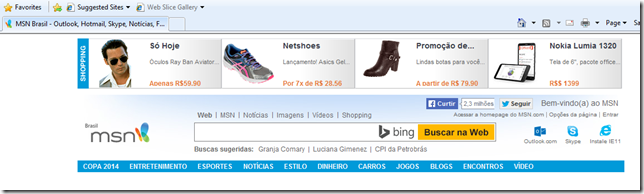

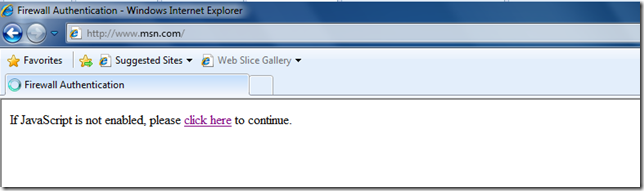

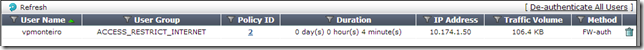

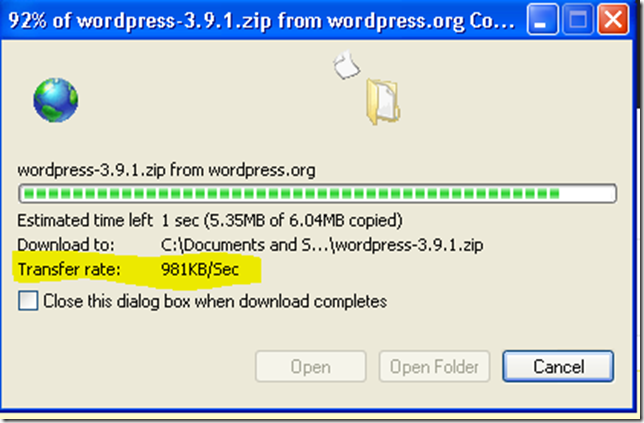

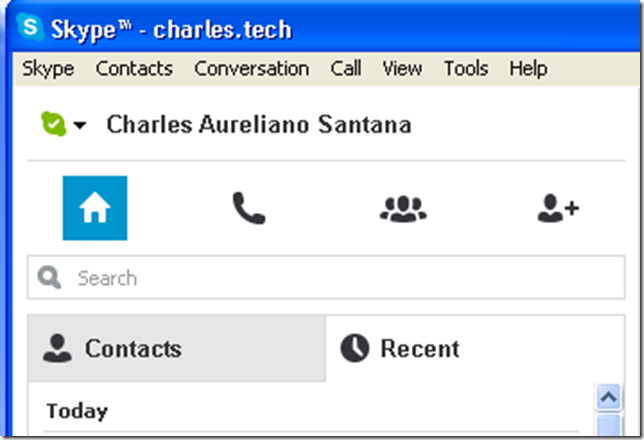

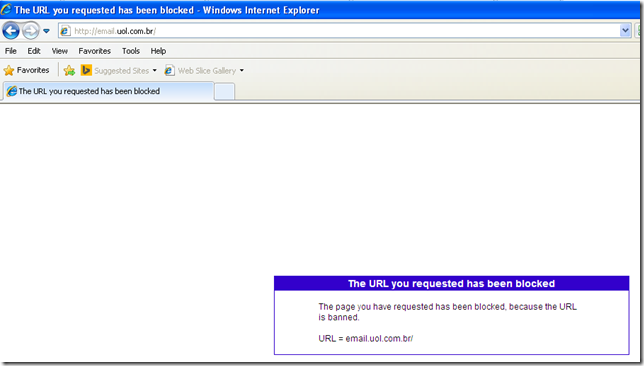

Vamos ao teste, vamos enviar um e-mail de [email protected] para [email protected] este e-mail tem que ser roteado para o Office365 e ser entregue na caixa posta [email protected]

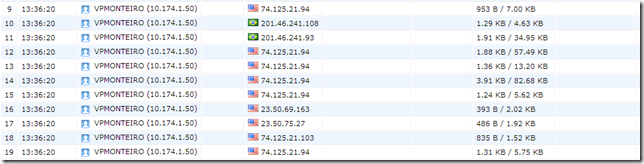

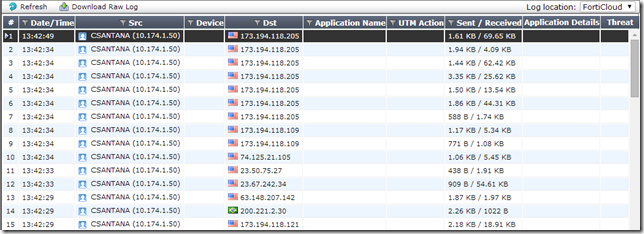

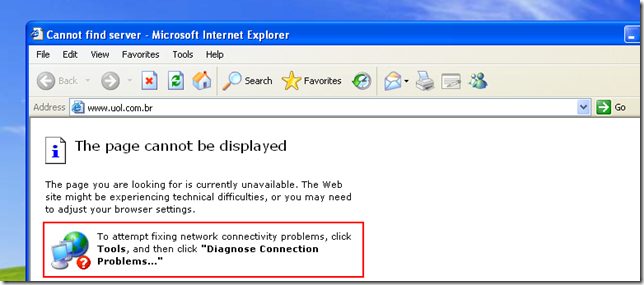

Vamos ver se os servidores do Google fizeram o ROTEAMENTO

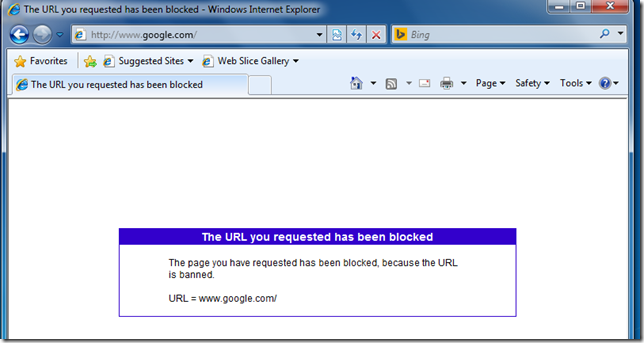

Como podemos ver na imagem abaixo o e-mail enviado de [email protected] para [email protected] foi roteado corretamente para [email protected] que está no Office365.

Veja o cabeçalho

==================================================================

Received: from GRUPR80MB265.lamprd80.prod.outlook.com (25.160.1.25) by

CP1PR80MB261.lamprd80.prod.outlook.com (10.242.254.139) with Microsoft SMTP

Server (TLS) id 15.0.944.11 via Mailbox Transport; Sat, 31 May 2014 18:24:24

+0000

Received: from BLUPR80CA001.lamprd80.prod.outlook.com (10.255.252.11) by

GRUPR80MB265.lamprd80.prod.outlook.com (25.160.1.25) with Microsoft SMTP

Server (TLS) id 15.0.949.11; Sat, 31 May 2014 18:24:20 +0000

Received: from BN1BFFO11FD038.protection.gbl (2a01:111:f400:7c10::1:115) by

BLUPR80CA001.outlook.office365.com (2a01:111:e400:82b::11) with Microsoft

SMTP Server (TLS) id 15.0.954.9 via Frontend Transport; Sat, 31 May 2014

18:24:18 +0000

Received: from mail-pa0-f48.google.com (209.85.220.48) by

BN1BFFO11FD038.mail.protection.outlook.com (10.58.144.101) with Microsoft

SMTP Server (TLS) id 15.0.949.9 via Frontend Transport; Sat, 31 May 2014

18:24:18 +0000

Received: by mail-pa0-f48.google.com with SMTP id rd3so2811439pab.35

for <[email protected]>; Sat, 31 May 2014 11:24:17 -0700 (PDT)

X-Google-DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=1e100.net; s=20130820;

h=x-original-authentication-results:x-gm-message-state:message-id

:from:to:subject:date:mime-version:content-type:thread-index

:content-language:delivered-to;

bh=IcrxS598hmUvhyc+uOB7vg+NHIcbYogdLurbTkCygUg=;

b=m3q5FgJN2p3eWFIzAikxwg5aUDrjfVfweOXEoInyDqd8lo27J0E7JGDI8DFuXXUGjS

Op9G+Epa0Q8BHlhXifqDdETI6sNfg9vvIp/SYTB08Vs9QRkHtUHw1ijU+VXFo4bbFr8l

80kRlsJoAEvY8YNZ4fBMwIxaubv+XOOYkjZGCf1AZDlBIhXEVTFzK95zPnGIr2rueZDV

j6aQuvcj2W02W0jXNaJ79YDB2rCgjOtshU8+5j7PypYjCq+Q4Vl2DDKUUtQD9+ZKgKKJ

oinKreCVpjIu6J754vBPCO/vW26VPhgEHvM5NOpeMOeBS1mAZRpEaaVR+1nZSHviyYR5

S2hw==

X-Original-Authentication-Results: mx.google.com; spf=pass (google.com: domain of [email protected] designates 65.55.116.77 as permitted sender) [email protected]

=================================================================

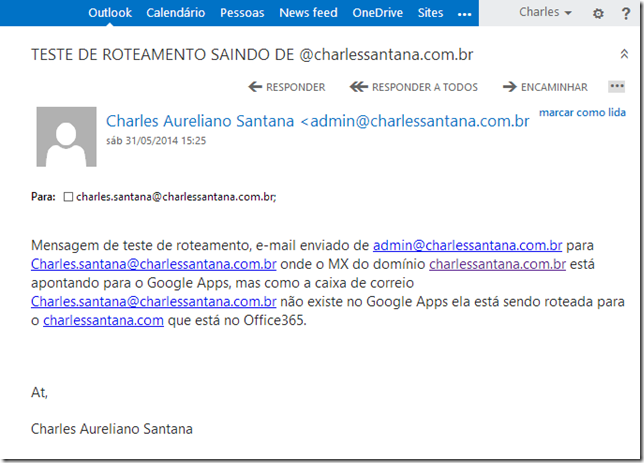

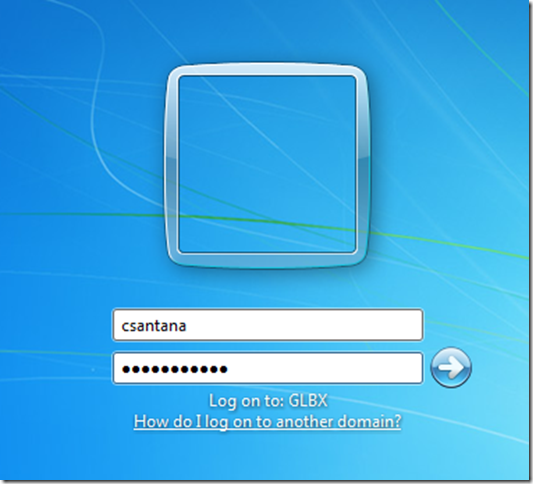

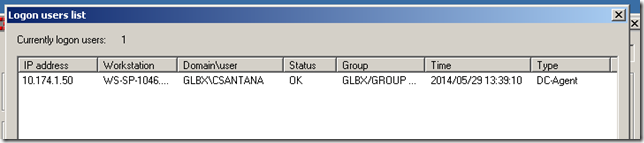

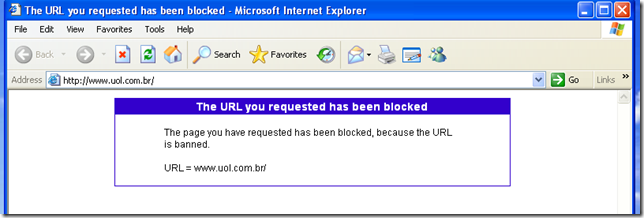

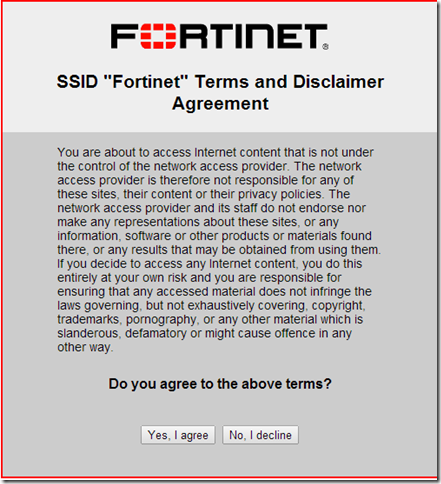

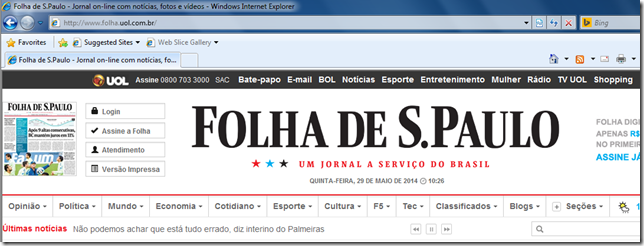

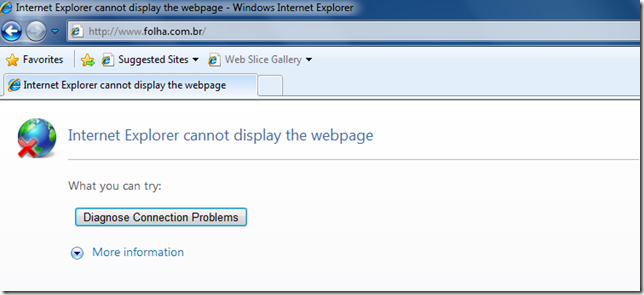

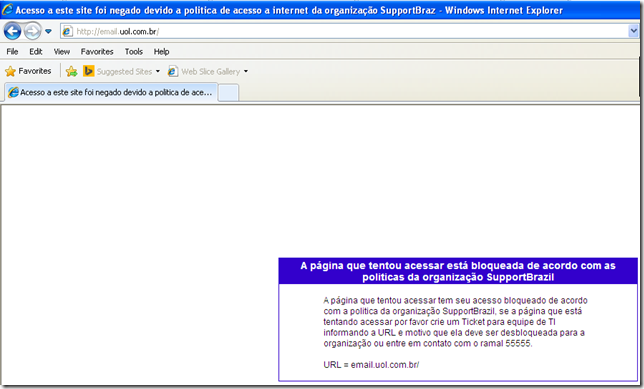

Agora vejamos um e-mail envido da organização charlessantana.com.br que está no Google Apps.

Enviado de [email protected] para [email protected]

Veja a imagem, foi entregue com sucesso nos servidores do Office365

Veja o cabeçalho

==================================================================

Received: from GRUPR80MB265.lamprd80.prod.outlook.com (25.160.1.25) by

CP1PR80MB261.lamprd80.prod.outlook.com (10.242.254.139) with Microsoft SMTP

Server (TLS) id 15.0.944.11 via Mailbox Transport; Sat, 31 May 2014 18:25:21

+0000

Received: from GRXPR80CA008.lamprd80.prod.outlook.com (10.242.29.146) by

GRUPR80MB265.lamprd80.prod.outlook.com (25.160.1.25) with Microsoft SMTP

Server (TLS) id 15.0.949.11; Sat, 31 May 2014 18:25:19 +0000

Received: from BN1BFFO11FD021.protection.gbl (2a01:111:f400:7c10::1:121) by

GRXPR80CA008.outlook.office365.com (2801:80:1d0:2003::18) with Microsoft SMTP

Server (TLS) id 15.0.944.11 via Frontend Transport; Sat, 31 May 2014 18:25:18

+0000

Received: from mail-we0-f170.google.com (74.125.82.170) by

BN1BFFO11FD021.mail.protection.outlook.com (10.58.144.84) with Microsoft SMTP

Server (TLS) id 15.0.949.9 via Frontend Transport; Sat, 31 May 2014 18:25:17

+0000

Received: by mail-we0-f170.google.com with SMTP id u57so3442470wes.29

for <[email protected]>; Sat, 31 May 2014 11:25:16 -0700 (PDT)

X-Google-DKIM-Signature: v=1; a=rsa-sha256; c=relaxed/relaxed;

d=1e100.net; s=20130820;

h=x-original-authentication-results:x-gm-message-state:mime-version

:date:message-id:subject:from:to:content-type:delivered-to;

bh=JbhbByU4wjZ43xFQR5hThKAt/6jjXysWu3ED31zyBLs=;

b=lgorF30g+N73+HW8j79o2xp6bPQiNOslQYABOLYdRjlObIIOzj47u8Vp2OHa5LANVd

H/bJoqZNlUbV7H5keAtwS/YkHQe6MRRJsvjTp30k4zePvXRGL+rDX0QdbL1k5Ezd0i1o

w9XMSA00U0oBi/YE0ia4wq3jQTq31ESBjE6UKPnRGRBJasL3XX5e3P260K3HWJCLbGZp

uGyH3+e4Pk/aDUccOY3esRCCTDKUNST0EbPbbSNBL3/fxNUNZFFvvqeuot7RGG9VwUbL

mtMvkbGJU2yTpcDp4P/DjG2DbI4XgWTZV+w18AR2rYbAUlvXUlmx5XqGb1ZJkusd/+lz

Hw6w==

X-Original-Authentication-Results: mx.google.com; spf=neutral (google.com: [email protected] does not designate permitted sender hosts) [email protected]

==================================================================

Seja Feliz!!!!

Você precisa fazer login para comentar.