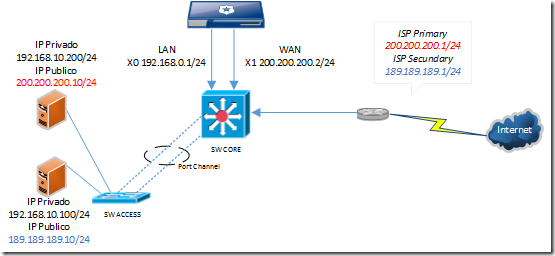

Hoje me deparei com o seguinte cenário:

Rede WiFi de visitantes –> Atualização IOS Apple 8.1 –> Download concluído com sucesso –> IOS Apple faz mais uma checagem antes do Update, neste momento recebemos a mensagem, “Não possível fazer atualização, por favor verificar sua conexão com Internet.

Olhando os logs do firewall obtive o seguinte erro:

Ethernet Header

Ether Type: IP(0x800), Src=[f0:db:f8:96:07:82], Dst=[00:17:c5:e0:12:48]

IP Packet Header

IP Type: TCP(0x6), Src=[192.168.31.134], Dst=[17.151.36.30]

TCP Packet Header

TCP Flags = [ACK,PSH,], Src=[49534], Dst=[80], Checksum=0x20e

Application Header

HTTP

Value:[0]

DROPPED, Drop Code: 41, Module Id: 26, (Ref.Id: _4996_uyHtJcpfngKrRmv) 2:2)

Drop Code: 41 IDP Detection

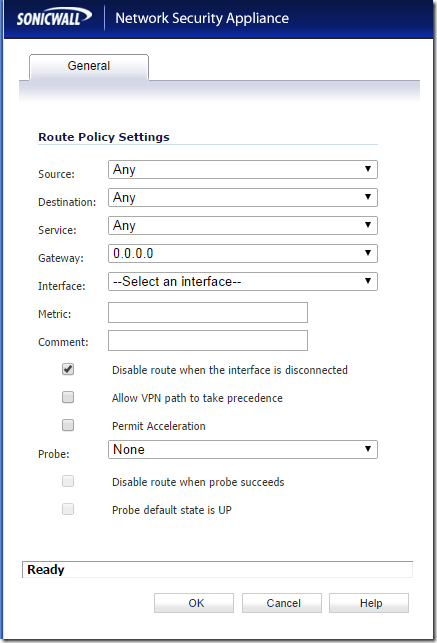

Solução rápida, colocar sua rede WiFi na “Excluision List IPS” e habilitar em Firewall –> App Control Advanced –> Configure App Control Setting –> “Enable Application Control Exclusion List” depois –> “Use IPS Excluison List”

OU pode ir na FONTE em Control App Advantage

PROXY-ACCESS

NON_SSL_TRAFFIC_OVER_SSL_PORT

PROXY RESQUEST

HTTP Proxy

Seja feliz!!!