Vamos neste post como instalar e configurar FSSO AGENT do Fortinet.

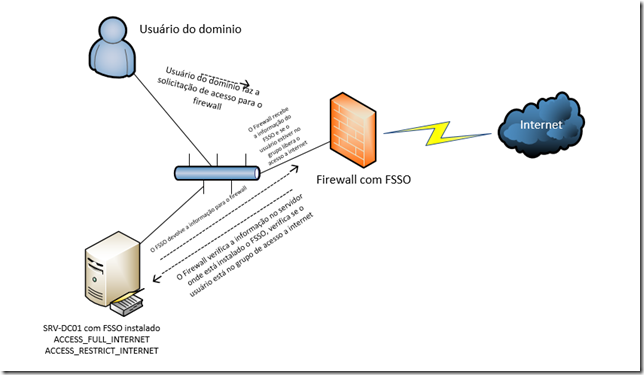

Veja o desenho abaixo

Primeiro passo fazer download do FSSO AGENT pelo site da http://support.fortinet.com ou diretamente neste link http://migre.me/jr1kJ

Segundo passo a instalação em um servidor com Active Directory (AD)

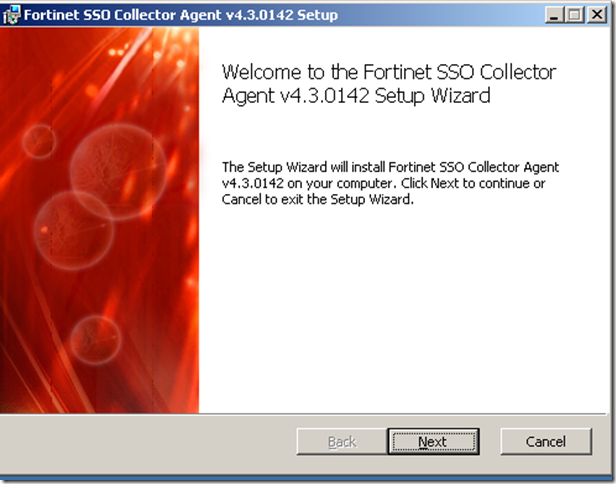

Vamos a instalação

Duplo clique no instalador

Next

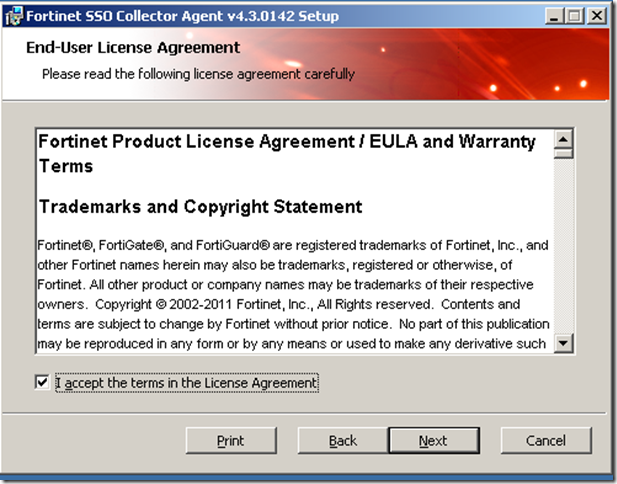

Aceite os termos e clique em NEXT

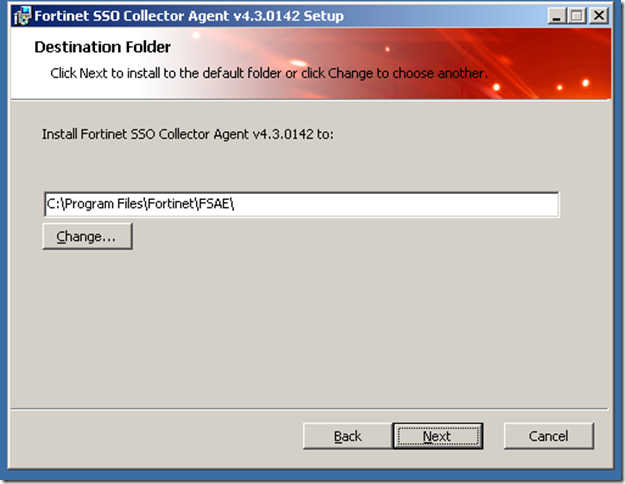

Local de instalação, next

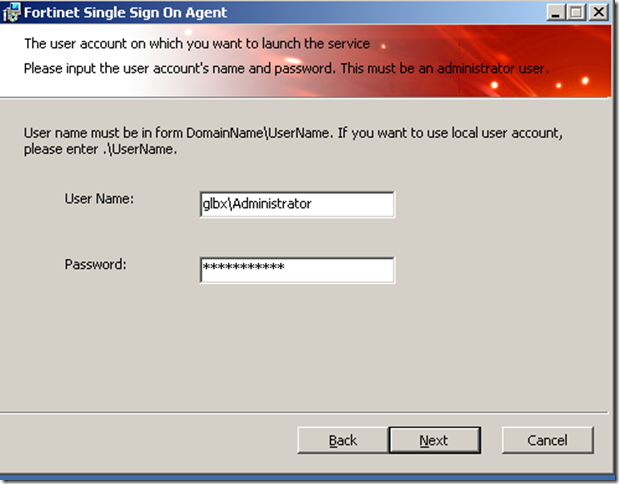

Usuário e senha do administrador do domínio

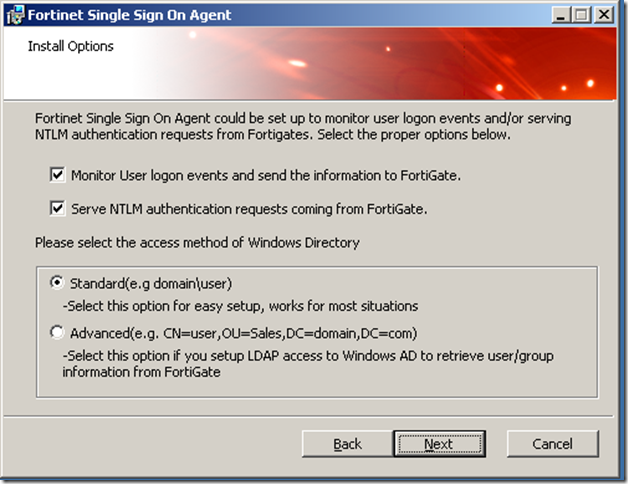

Deixe a tela de opção do jeito que está

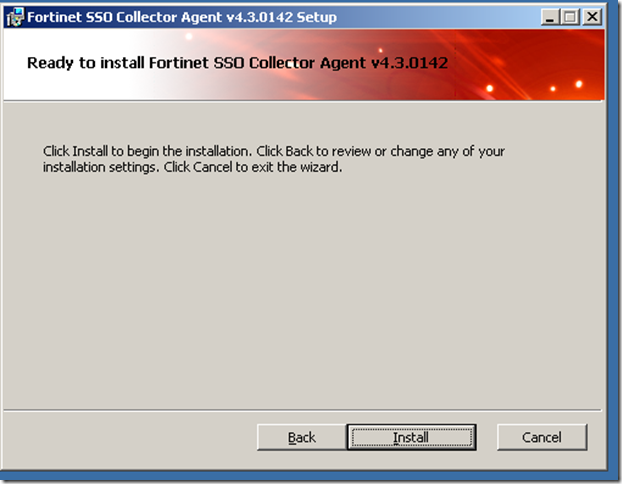

Clique em Install

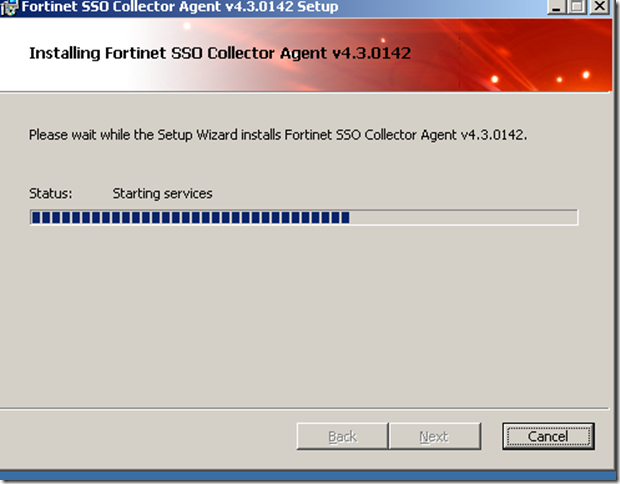

A instalação

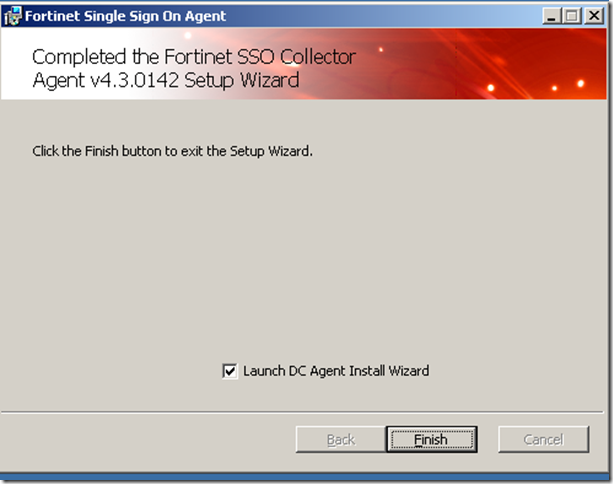

Instalado com sucesso, vamos a configuração, habilite “Lanch DC Agente Install Wizard” depois Finish

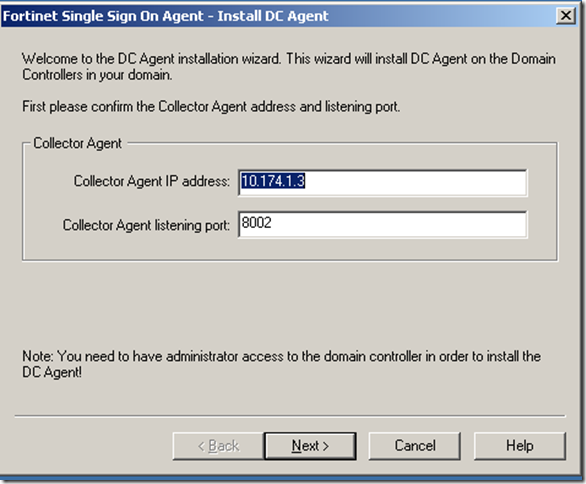

Collector Agent IP address: IP do Servidor

Collector Agent listening port: 8002

Next

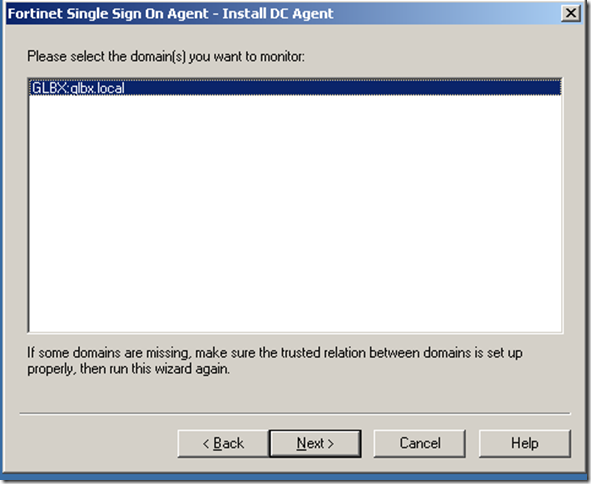

Selecione o domínio a ser monitorado e clique em Next

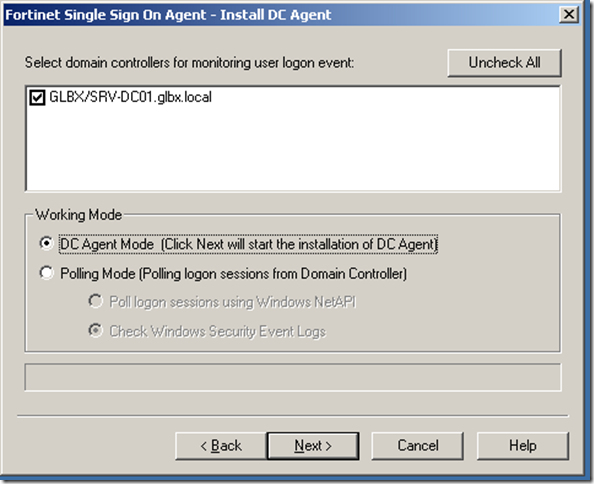

Nesta tela vamos escolher as configurações padrões

Para maiores informações veja http://docs-legacy.fortinet.com/fos50hlp/50/index.html#page/FortiOS%205.0%20Help/FSAE.036.11.html

Clique em Next

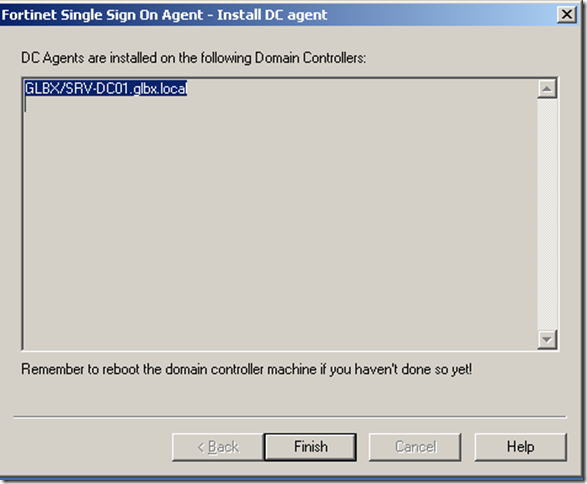

Pronto, agente instalado clique em “Finish”

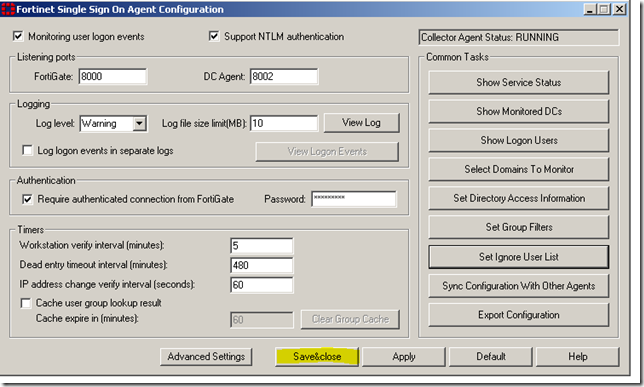

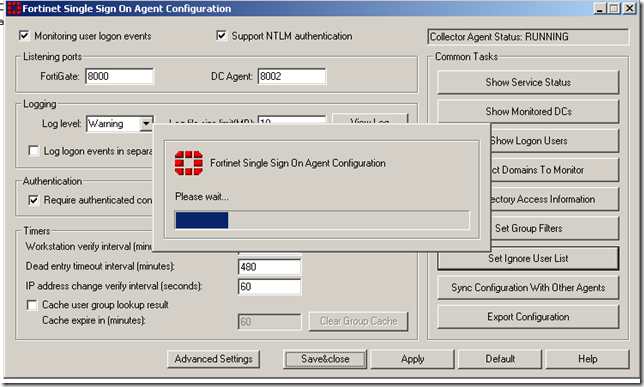

Vamos configurar o Agent

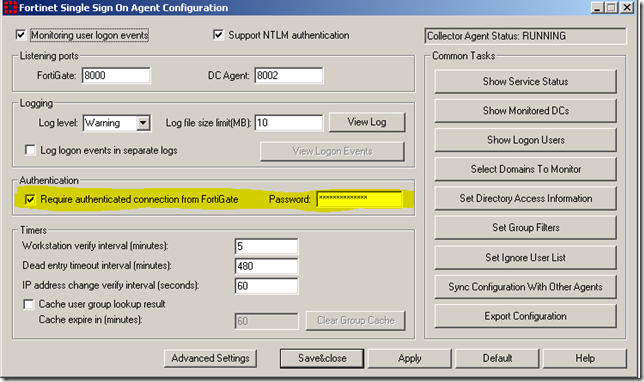

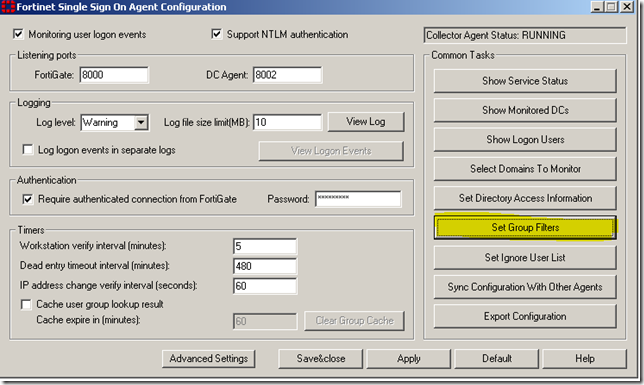

Acesse no menu iniciar, Fortinet, Fortinet Sing On Agent, Configure Fortinet Single On Agent

A primeira alteração a ser feita é a autenticação do agente com o fortinet, vamos configurar uma senha neste exemplo “123@mudar”

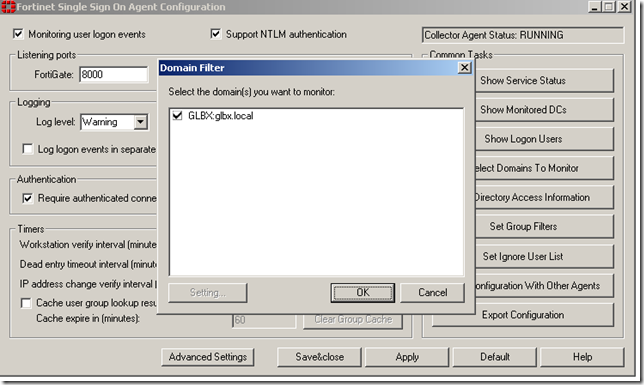

Depois vamos ver as opções, “Select Domains To Monitor”

Habilite seu domínio, neste exemplo “GLBX\glbx.local” clique em OK

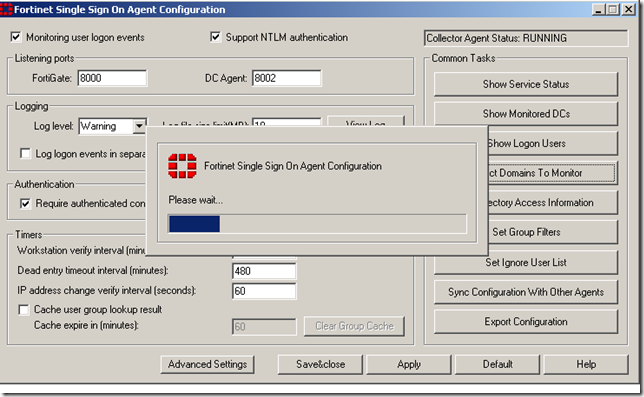

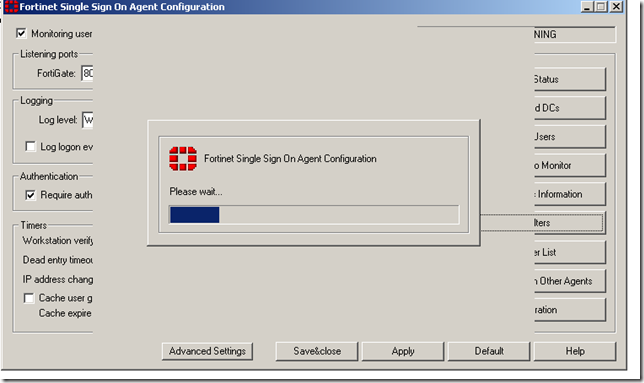

O Agente está fazendo as configurações

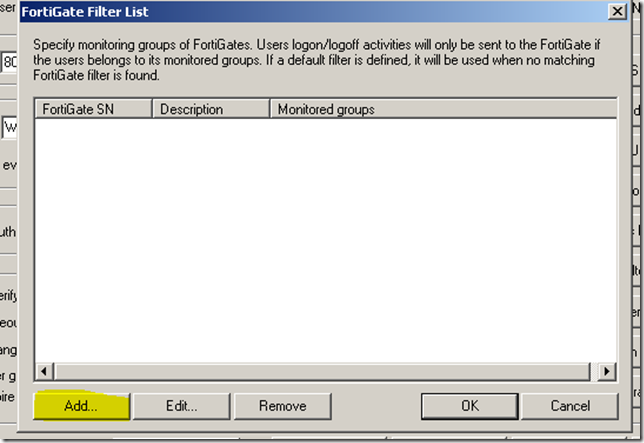

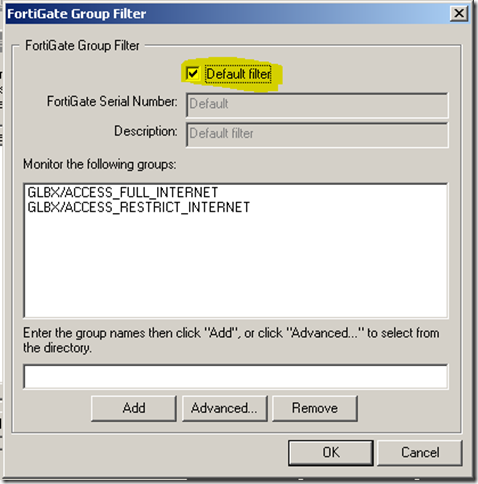

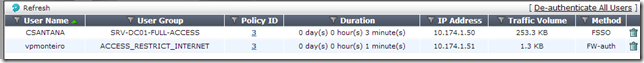

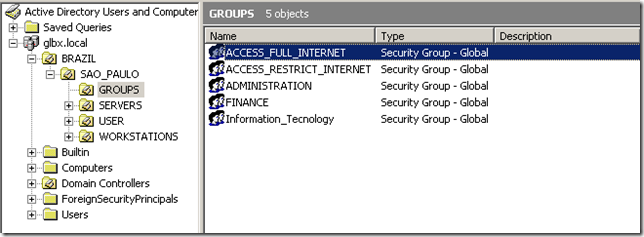

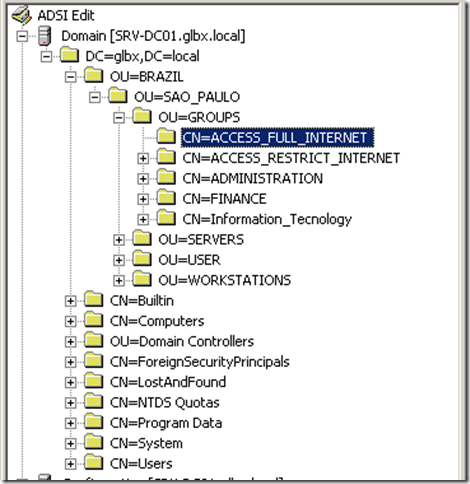

Agora clique em “Set Group Filters”

Clique em “Add…”

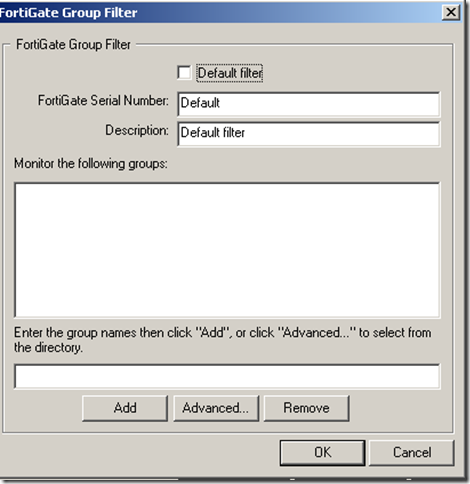

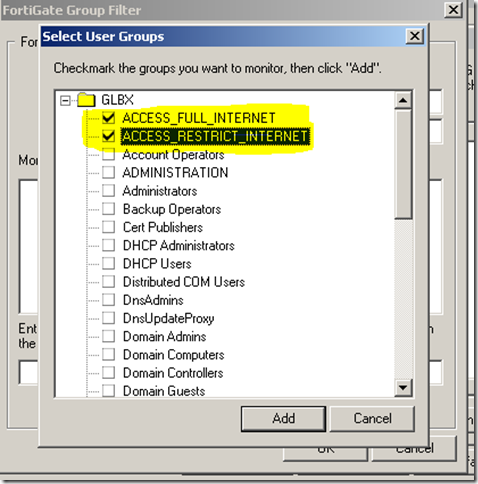

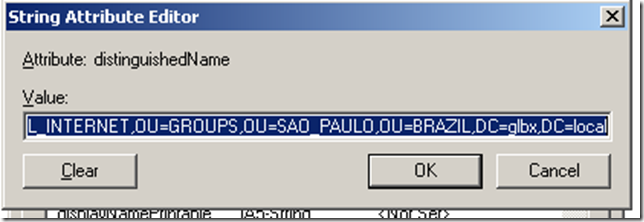

Escolha os grupos a serem monitorados, neste exemplo ACCESS_FULL_INTERNET e ACCESS_RESTRICT_INTERNET, clique em Add

Marque a opção “Default filter” e clique em OK

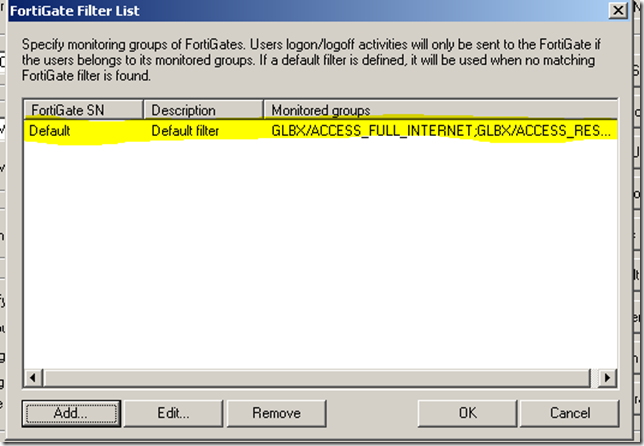

Aqui você verá os grupos monitorados, clique em OK

Agente sendo configurado

Agora vamos salvar

Clique em “Salve&Close”

Agente sendo configurado e salvo

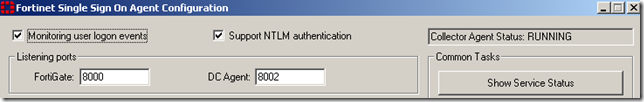

Um detalhe muito importante as portas 8000 e 8002 devem estar liberados no firewall do servidor para comunicação em o firewall e o servidor.

Pronto nosso agente está instalado e configurado, agora vamos configura-lo em nosso firewall.

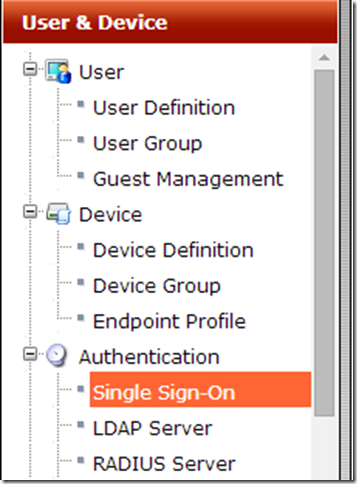

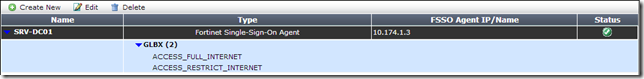

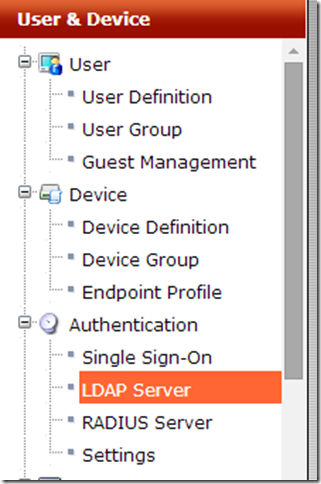

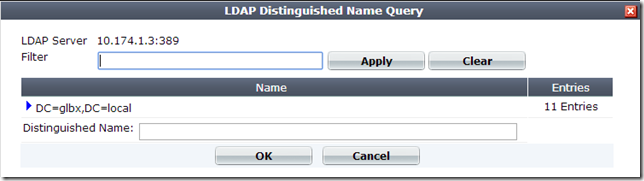

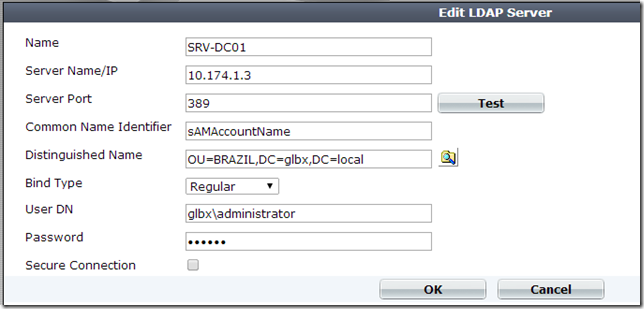

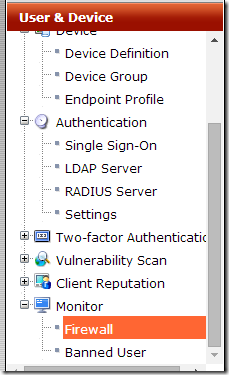

No Firewall clique em User & Device, Authentication, Single Sign-On, Create New

Type: Fortinet Single-Sign-On Agent

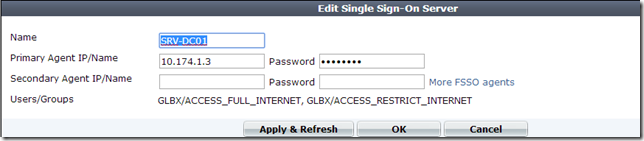

Name: SRV-DC01

Primary Agent IP/name: IP de nosso servidor 10.174.1.3

Password: lembra que configuramos a senha no agent no servidor, neste exemplo “123@mudar”

Neste exemplo vamos usar somente um Agent FSSO, mas é recomendável pelo menos dois, caso um falha teremos outro para autenticação, mas neste exemplo iremos utiliza somente um.

Clique em “Apply & Refresh”

Agora veja que nosso agente já trouxe as informações de nossos grupos com acesso a internet, neste exemplo “ACCESS_FULL_INTERNET e ACCESS_RESTRICT_INTERNET”

Clique em ok.

Pronto agente configurado no Firewall

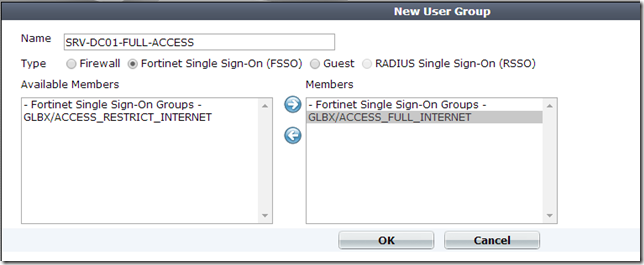

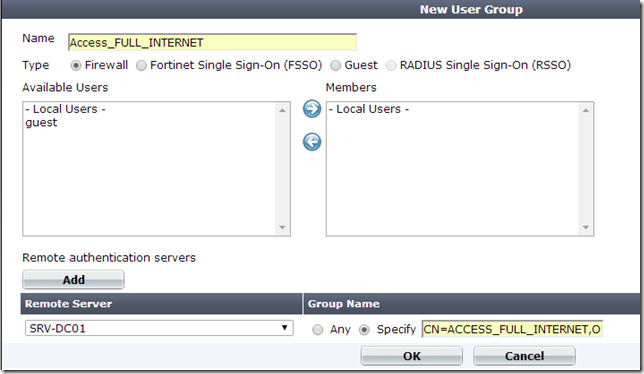

Agora vamos criar os grupos de acesso no firewall

Clique em “User & Device” User Group, Creat New

Name: SRV-DC01-FULL-ACCESS

Type: Fortinet Single Sign-On (FSSO)

Available Members: Veja que trouxe nosso grupos, vamos selecionar “GLBX/ACCESS_FULL_INTERNET” e clicar na seta para adicionar em Members, clique ok

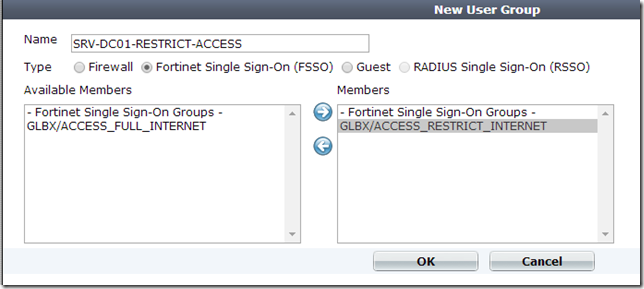

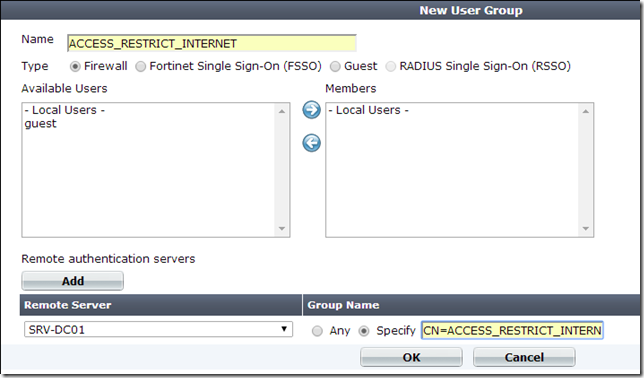

Grupo criado, agora vamos criar o grupo de acesso restrito, creat new

Name: SRV-DC01-RESTRICT-ACCESS

Type: Fortinet Single Sign-On (FSSO)

Available Members selecione o grupo GLBX/ACCESS_RESTRICT_INTERNET e clique na seta para adicionar em Members, clique ok

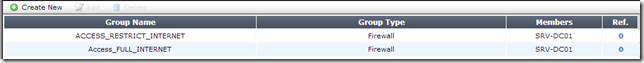

Pronto agora temos nossos dois grupos de acesso a internet FULL e RESTRICT criados em nosso firewall

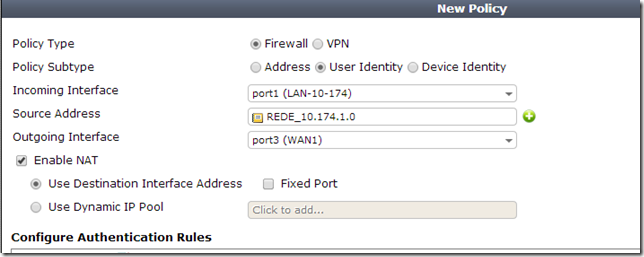

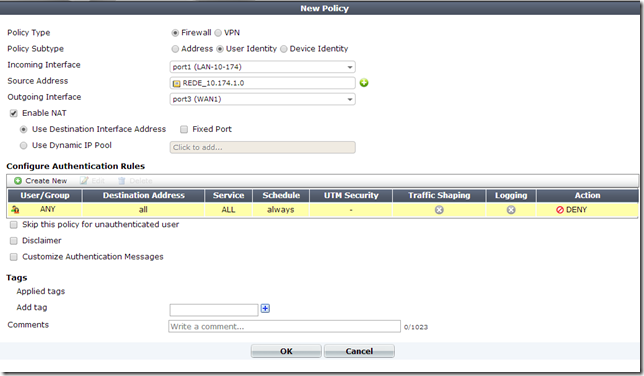

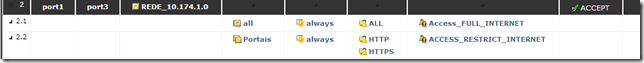

Agora vamos criar a politica de acesso

Em POLICY, Policy,Creat New

Primeira Etapa

Policy Type: Firewall

Policy Subtype: User Identity

Incoming Interface: port1 (LAN)

Source Address: Objeto criado coma range de nossa rede interna

Outgoing Interface: port3 (WAN1)

Enable NAT: Habilite

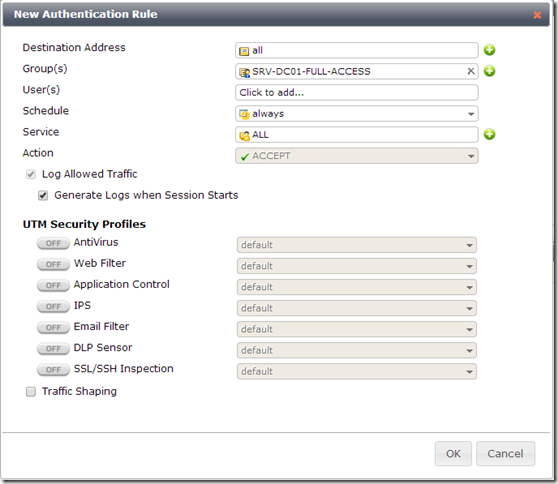

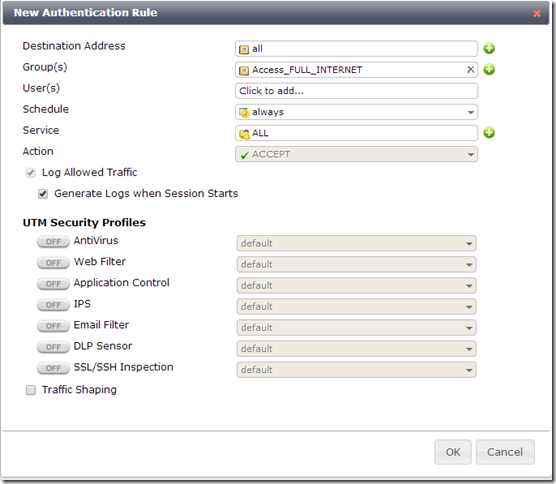

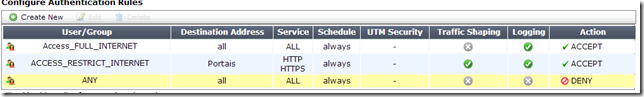

Agora vamos a segunda etapa, em “Configure Authentication Rules” Creat New”

Destination Address: all

Group: SRV-DC01-FULL-ACCESS (Grupo que tem acesso FULL a internet)

User: Click to ad… não utilizamos usuários específicos

Schedule: always

Service: ALL

Action: ACCEPT

Log Allowed Traffic: Deixe habilitado

Generate Logs when Session Starts: Deixe habilitado

Clique em OK

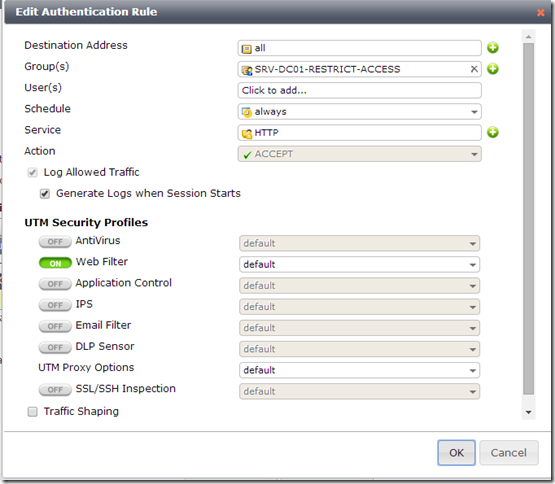

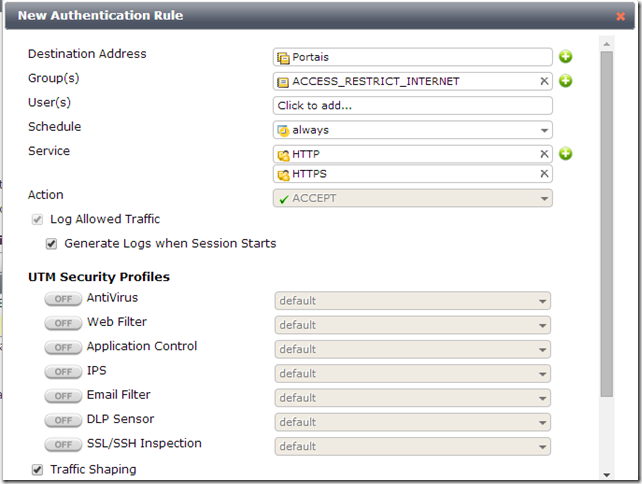

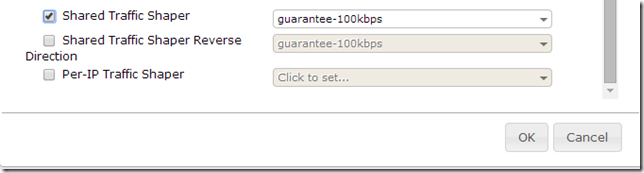

Agora vamos criar o acesso para os usuário do grupo RESTRICT

Creat New

Destination: all

Group: ACCESS_RESTRICT_INTERNET

User: Click to add… não estamos utilizando usuário específicos

Schedule: always

Service: HTTP, por ser restrito, deixemos somente HTTP port 80

Action: ACCEPT

Log Allowed Traffic: Deixe habilitado

Generate Logs when Session Starts

EM UTM Security Profiles, vamos habilitar “Web Filter” onde temos alguns sites bloqueados

Clique ok

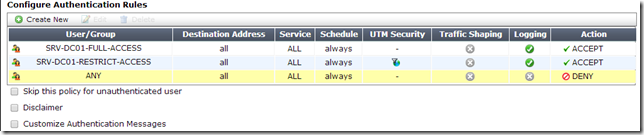

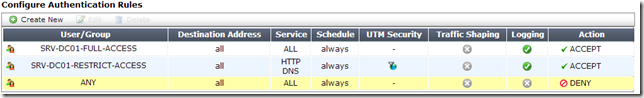

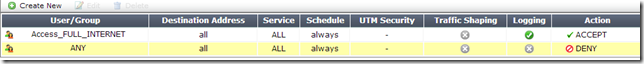

Agora vemos nossas regras de autenticação criadas

Clique ok

Regras criadas

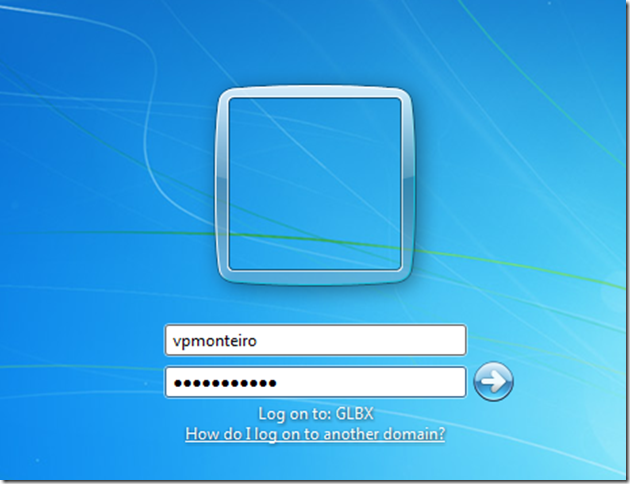

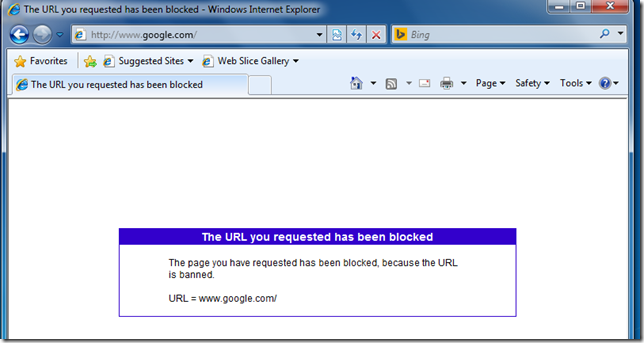

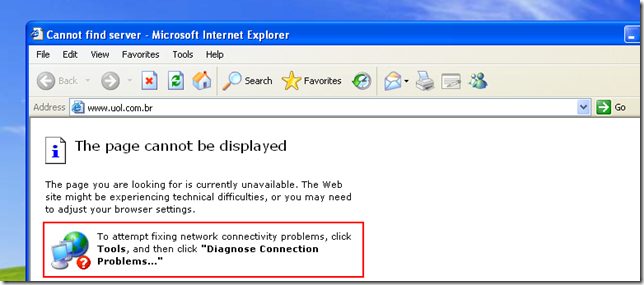

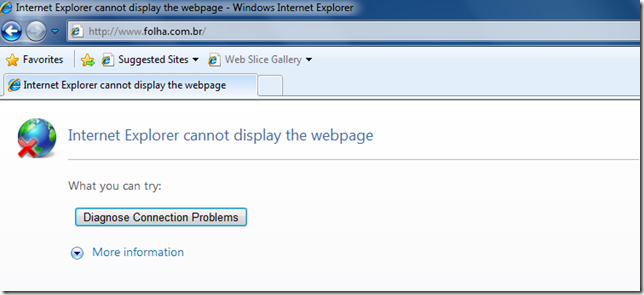

Vamos ao teste utilizando o usuário “vpmonteiro” que está no grupo acesso restrito

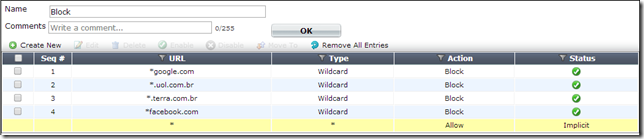

Bloqueamos estes sites para o grupo restrito

Vamos acessar uma maquina no domínio com o usuário “vpmonteiro”

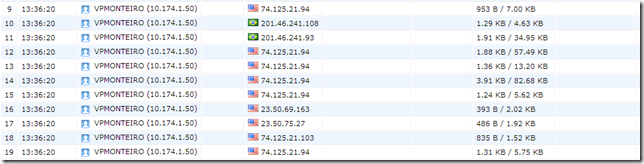

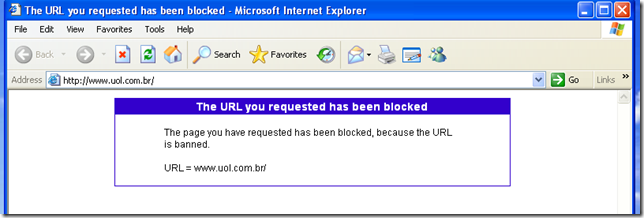

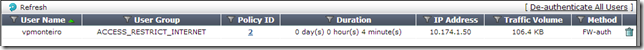

Veja que o usuário está conectado em nosso firewall

Ao abrir o navegador, conseguimos acesso a internet normalmente

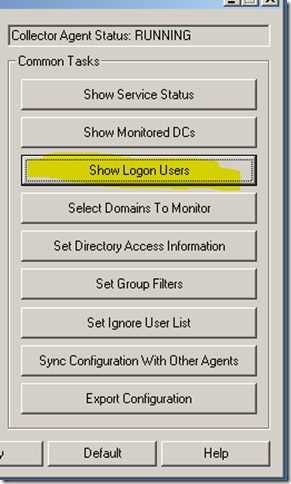

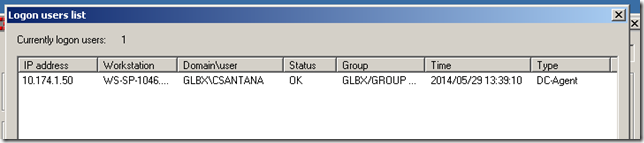

Vamos ver se o usuário está logado mesmo, acessando o FSSO AGENT no AD e clicando em Show Logon Users

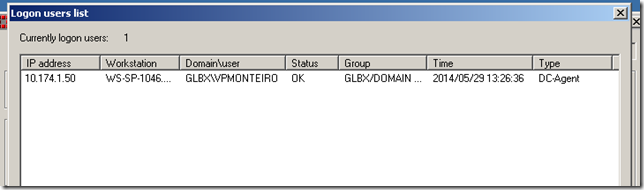

Veja que o usuário “vpmonteiro” está conectado

Vamos ver se ele consegue acessar aqueles sites que bloqueamos acima

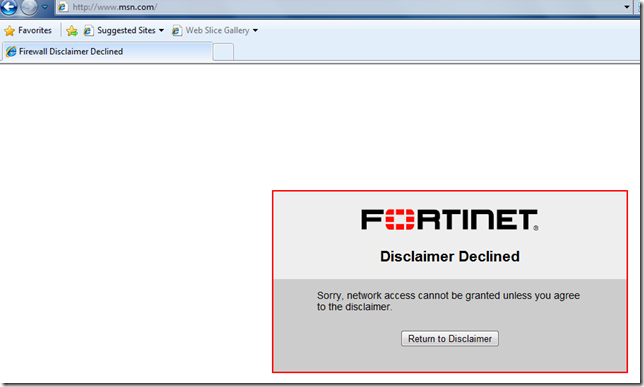

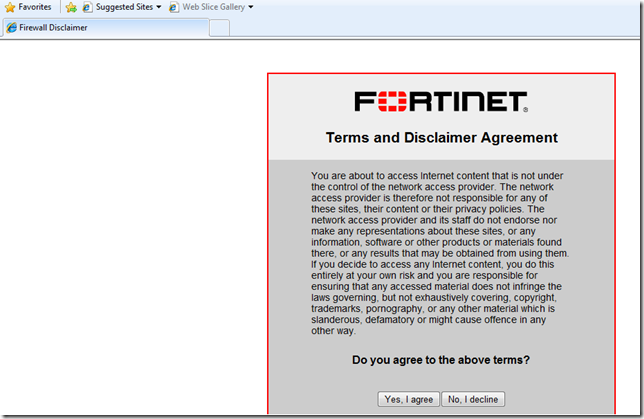

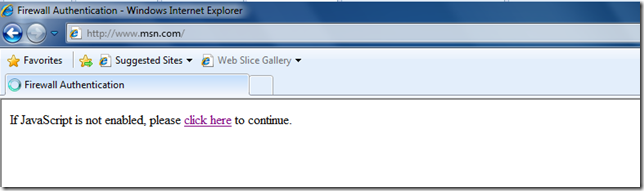

Veja que o ao acessar um site restrito o acesso foi bloqueado

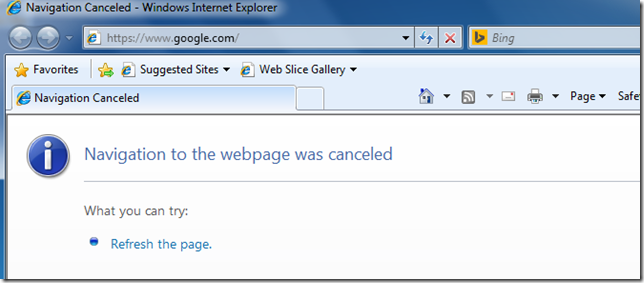

Vamos tentar via HTTPS

Veja que não é acessado.

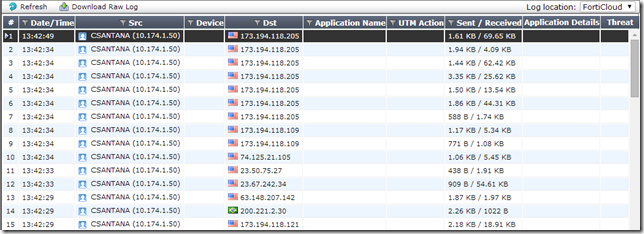

Logs do Fortinet

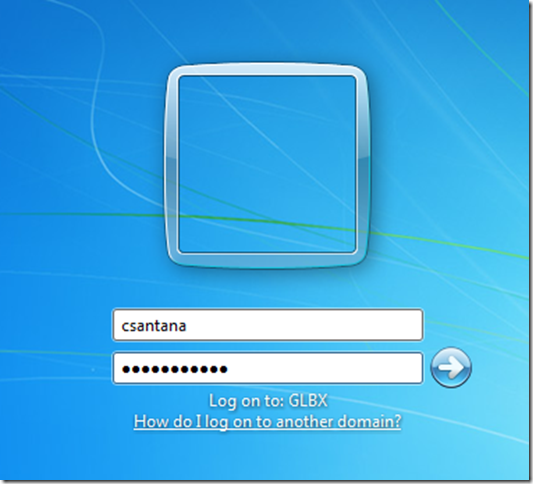

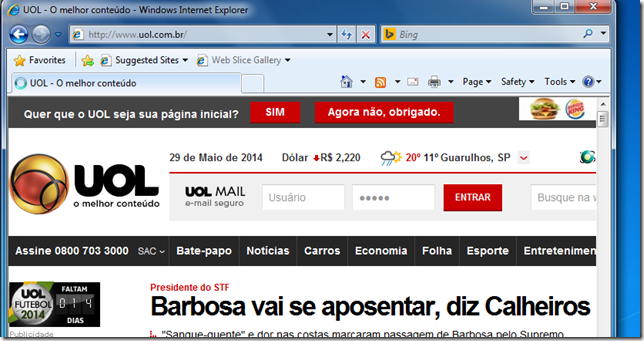

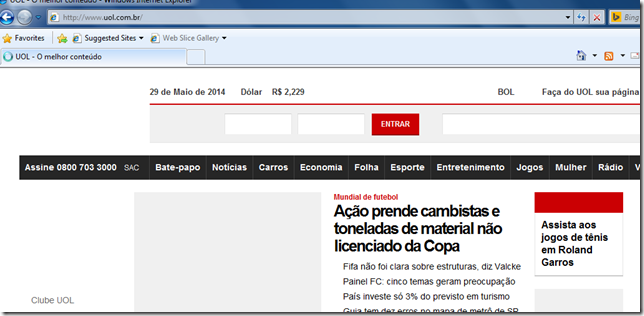

Agora vamos ver com o usuário “csantana” que não possui restrições

Veja que o usuário está logado

Veja que conseguimos acessar qualquer site normalmente

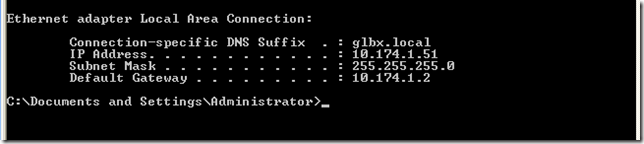

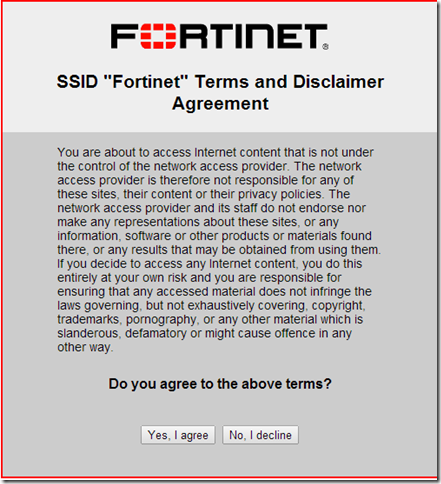

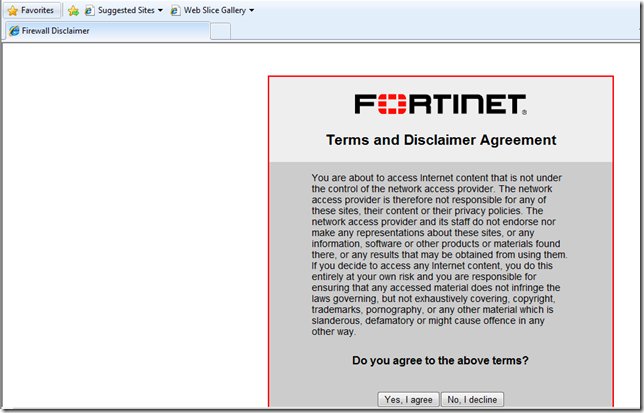

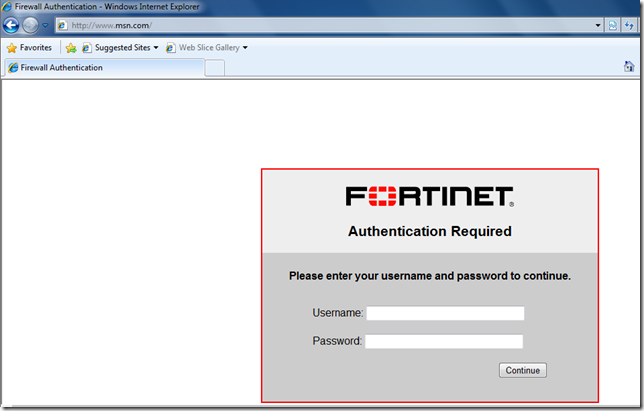

Veja que ao tentar acessar uma maquina fora do domínio ela não consegue acessar nenhum site

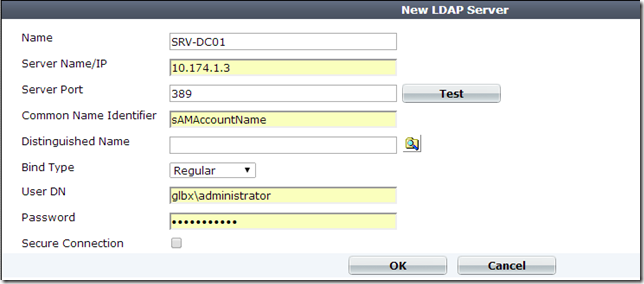

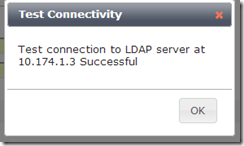

Agora vou deixar a politica de acesso a internet habilitada por LDAP e com já configuramos tudo no POST anterior veja

E se tentarmos autenticar com o usuário restrito “vpmonteiro”

O acesso a sites restritos continua normalmente

E veja os dois usuário logados um por LDAP e outro por FSSO

Seja Feliz!!!