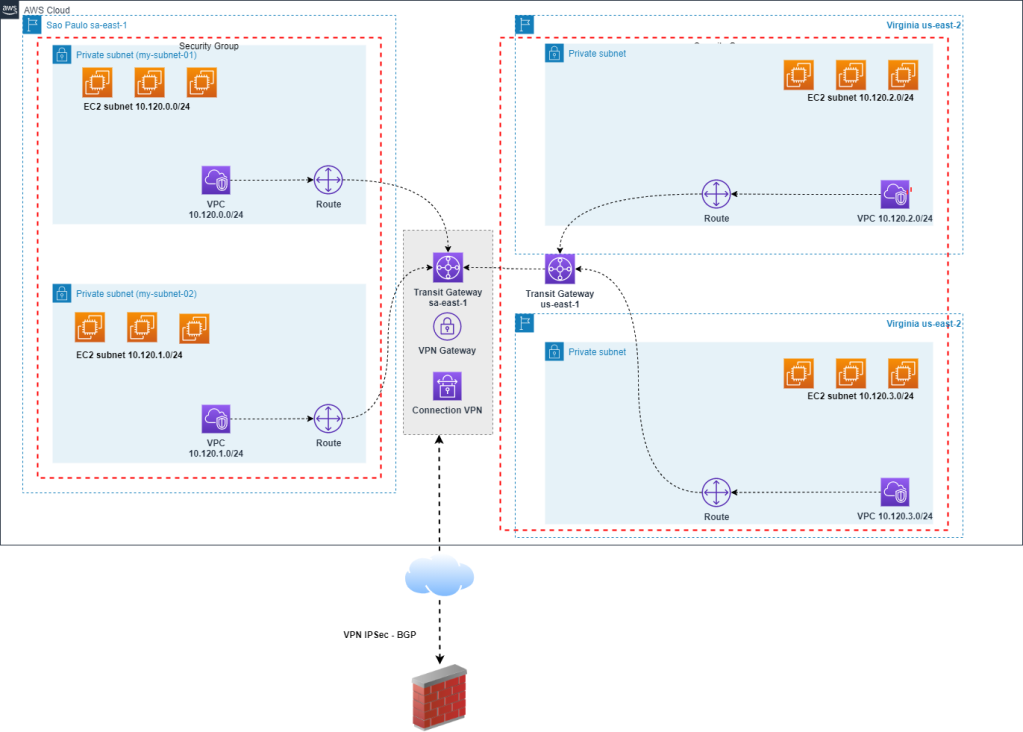

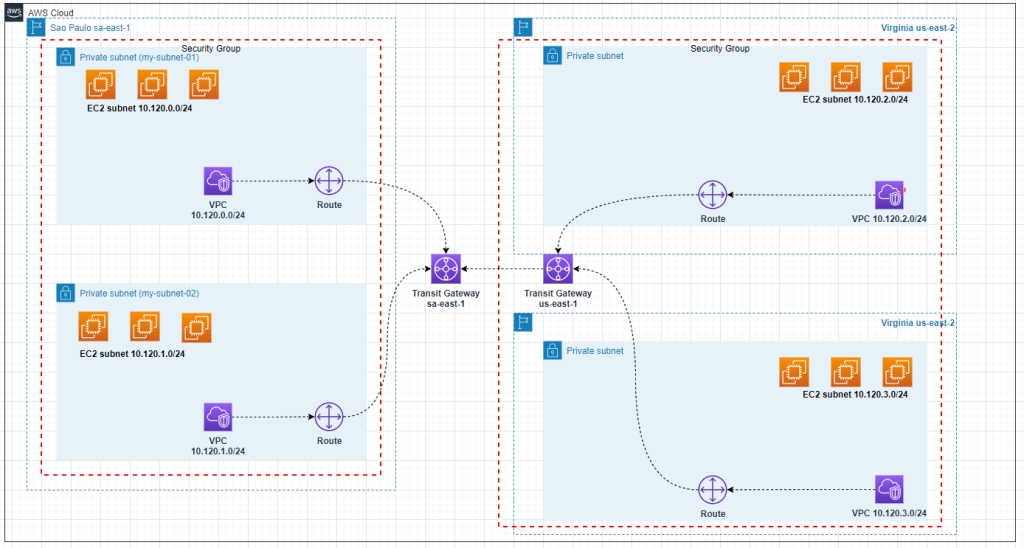

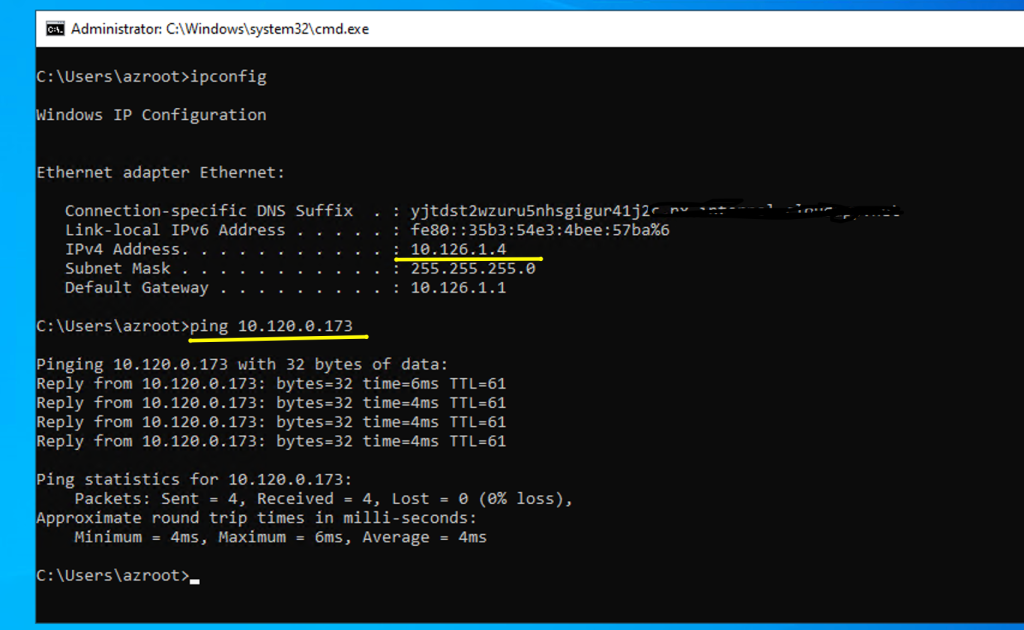

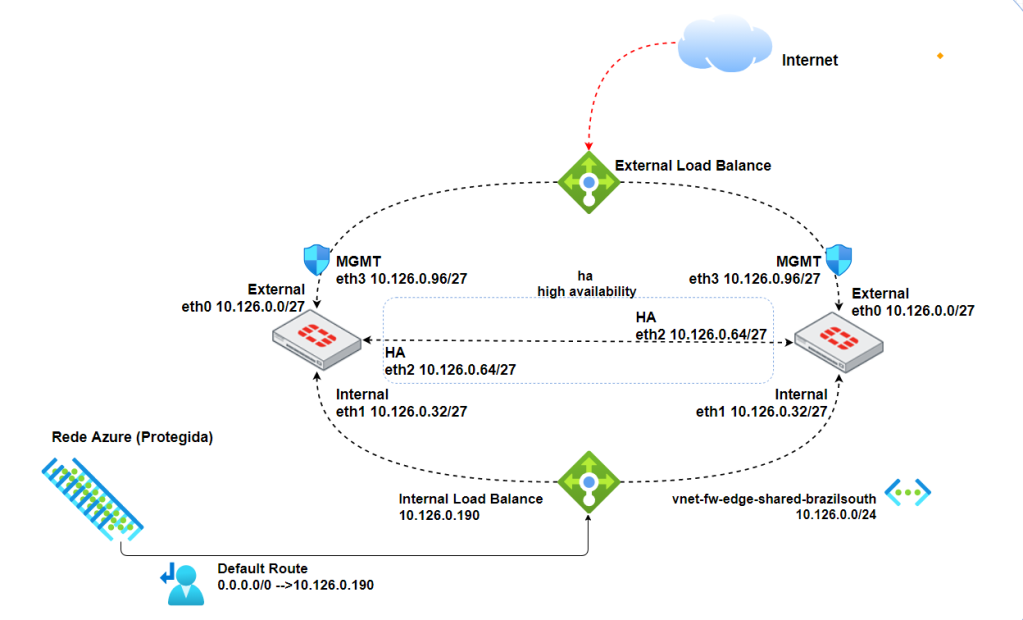

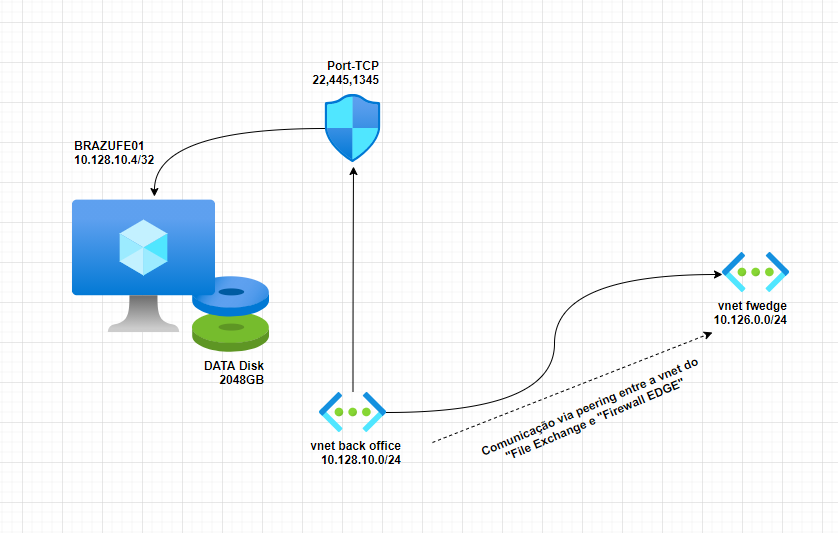

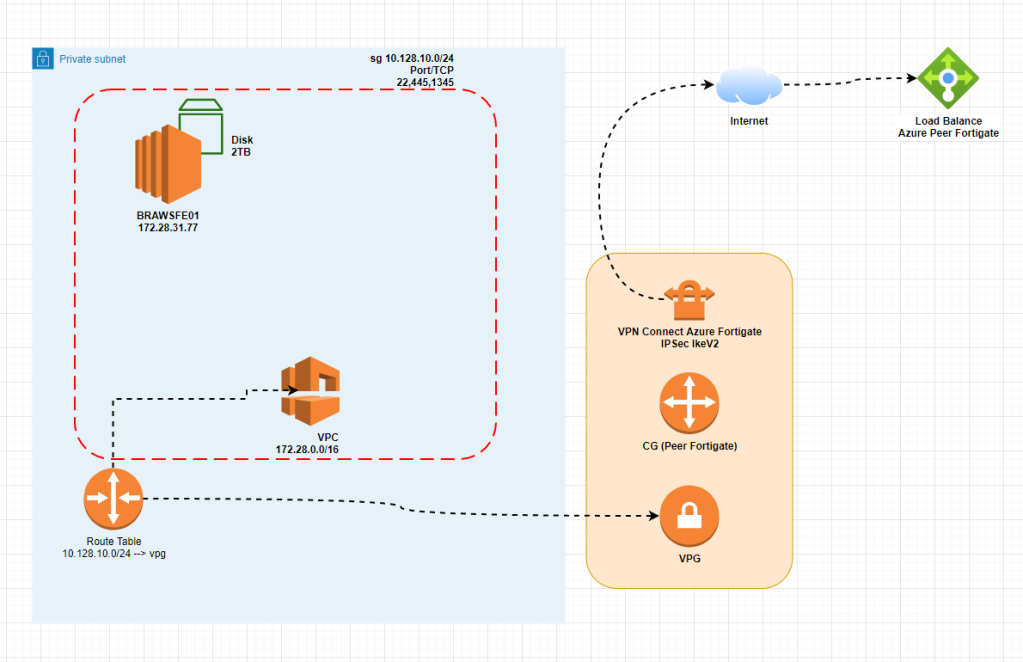

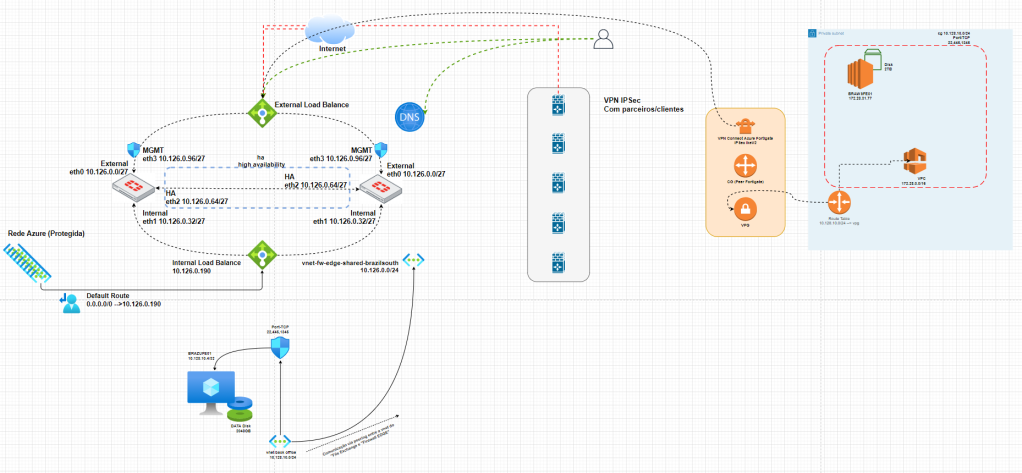

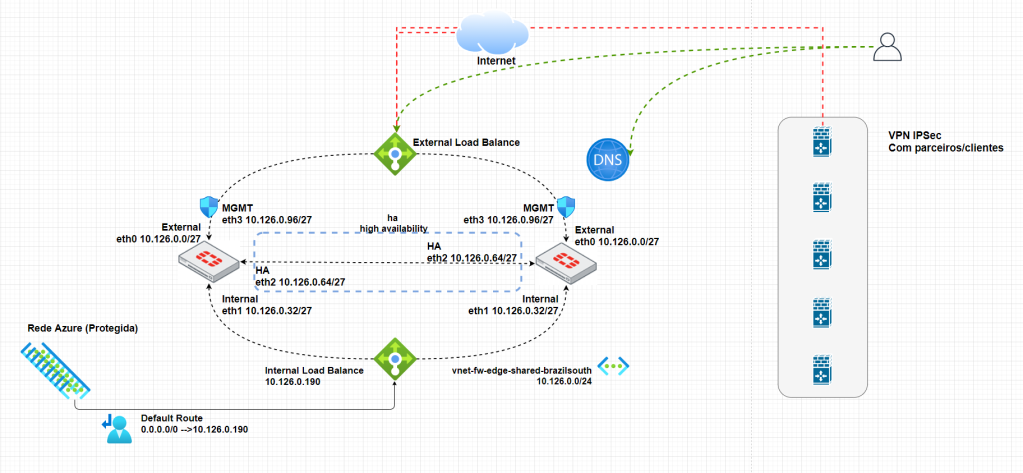

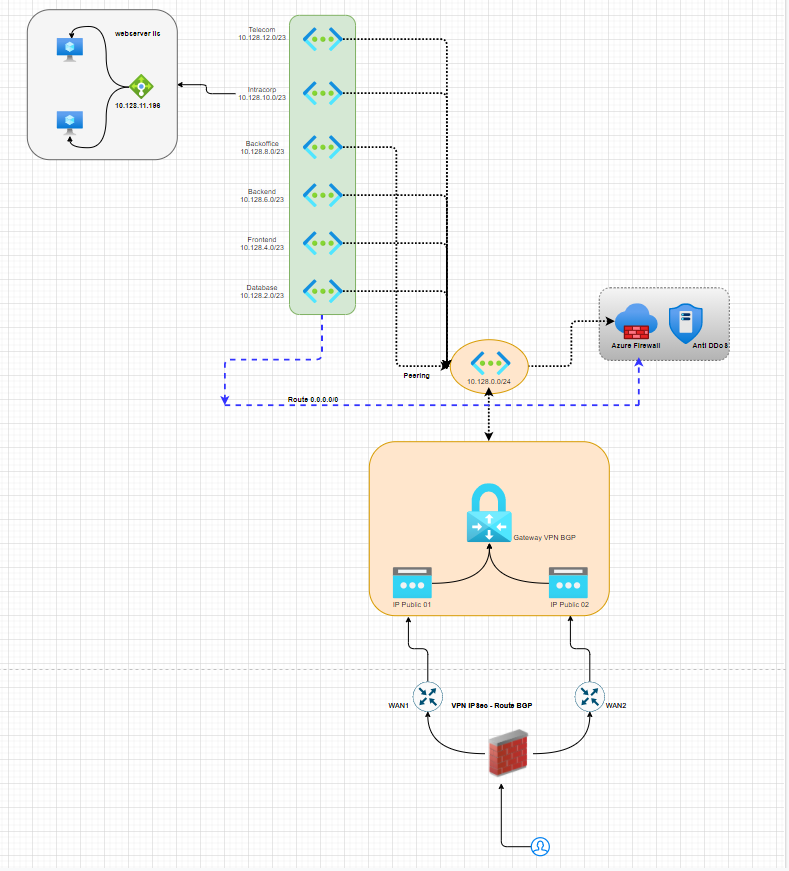

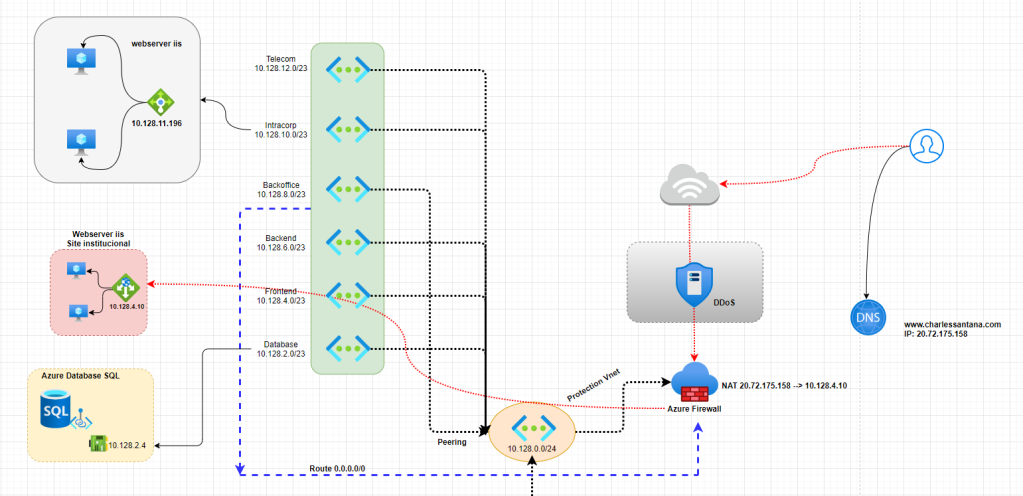

Como havia comentado anteriormente, neste post irei demonstrar um cenário onde vamos utilizar “Transit Gateway” na AWS, para substituir o peering entre as VPC, e utilizá-lo em uma VPN IPSec com Fortigate com roteamento BGP.

Vamos ao nosso cenário:

AWS Cloud (sa-east-1)

my-vpc-01 (10.120.0.0/24)

my-subnet-01 (10.120.0.0/24)

my-vpc-02 (10.120.1.0/24)

my-subnet-01 (10.120.1.0/24)

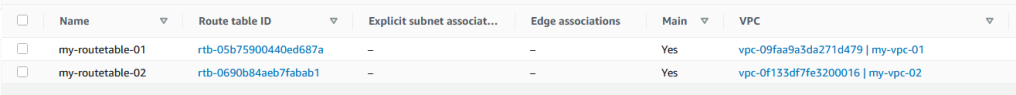

my-route-table-01

my-subnet-01 (10.120.0.0/24) (anexado a subnet)

my-route-table-02

my-subnet-02 (10.120.1.0/24) (anexado a subnet)

my-sg-01

TGW-01 (transit gateway)

AWS Cloud (us-east-2)

my-vpc-03 (10.120.2.0/24)

my-subnet-01 (10.120.2.0/24)

my-vpc-04 (10.120.3.0/24)

my-subnet-01 (10.120.3.0/24)

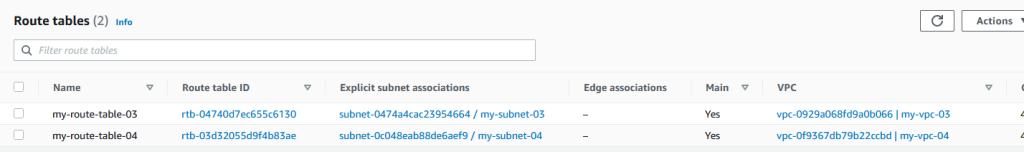

my-route-table-03

my-subnet-01 (10.120.2.0/24) (anexado a subnet)

my-route-table-04

my-subnet-02 (10.120.3.0/24) (anexado a subnet)

my-sg-02

TGW-02 (transit gateway)

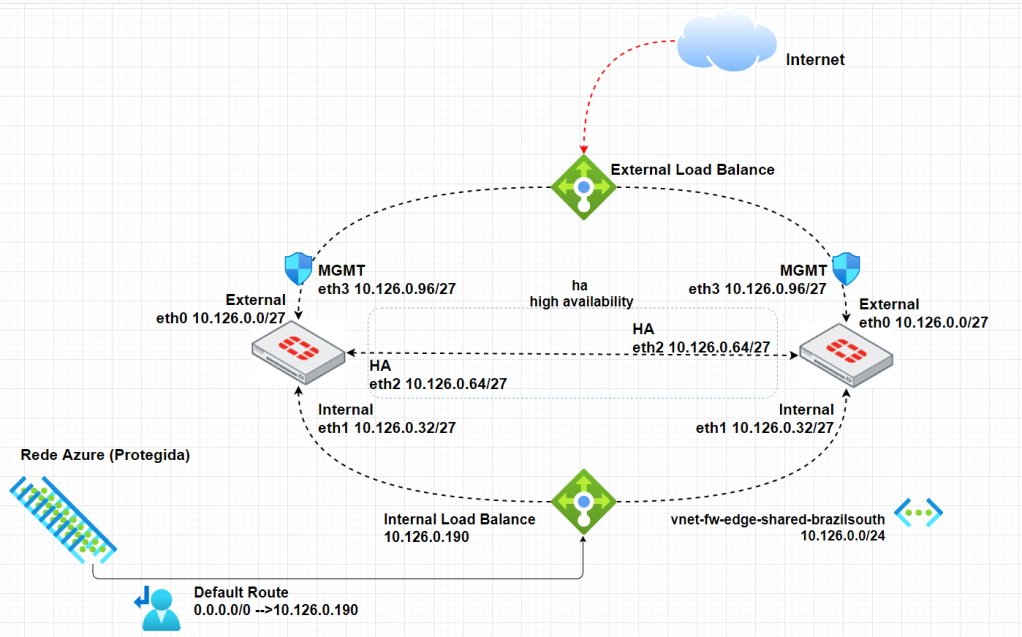

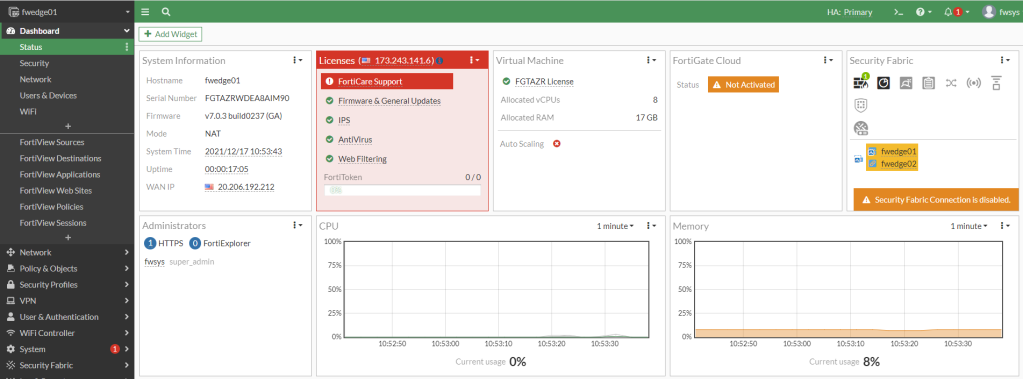

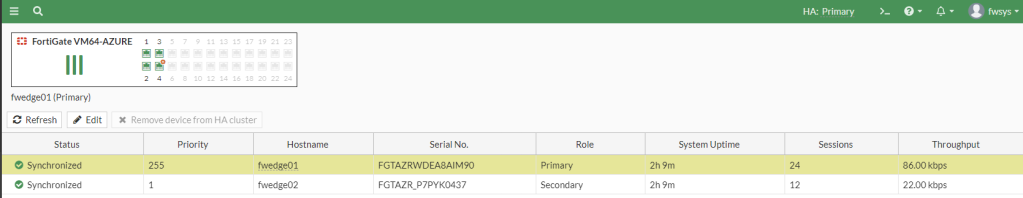

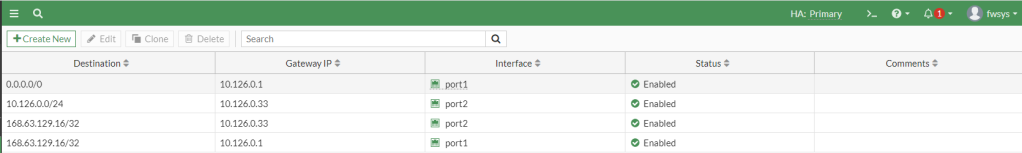

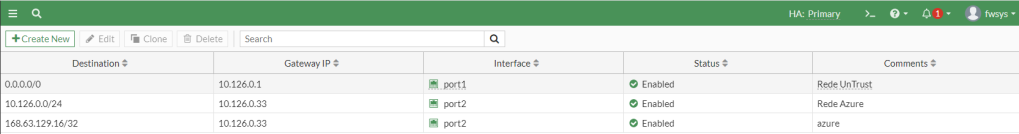

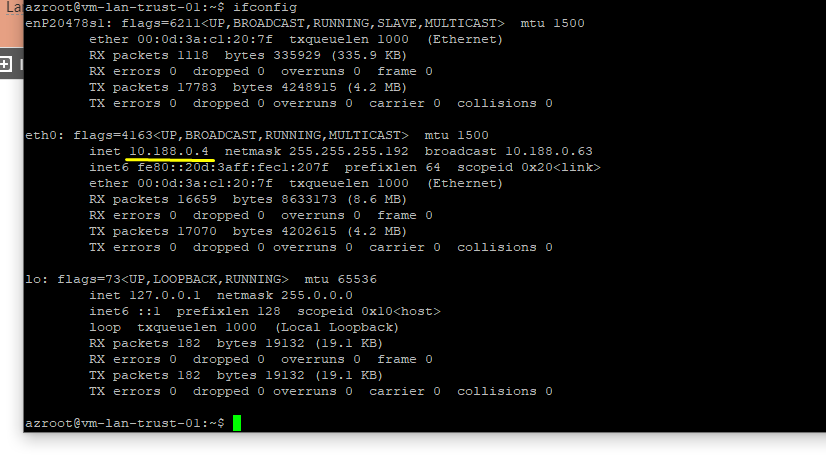

Fortigate (OnPremises)

Rede01 10.126.0.0/24

Rede02 10.126.1.0/24

Rede03 10.126.2.0/24

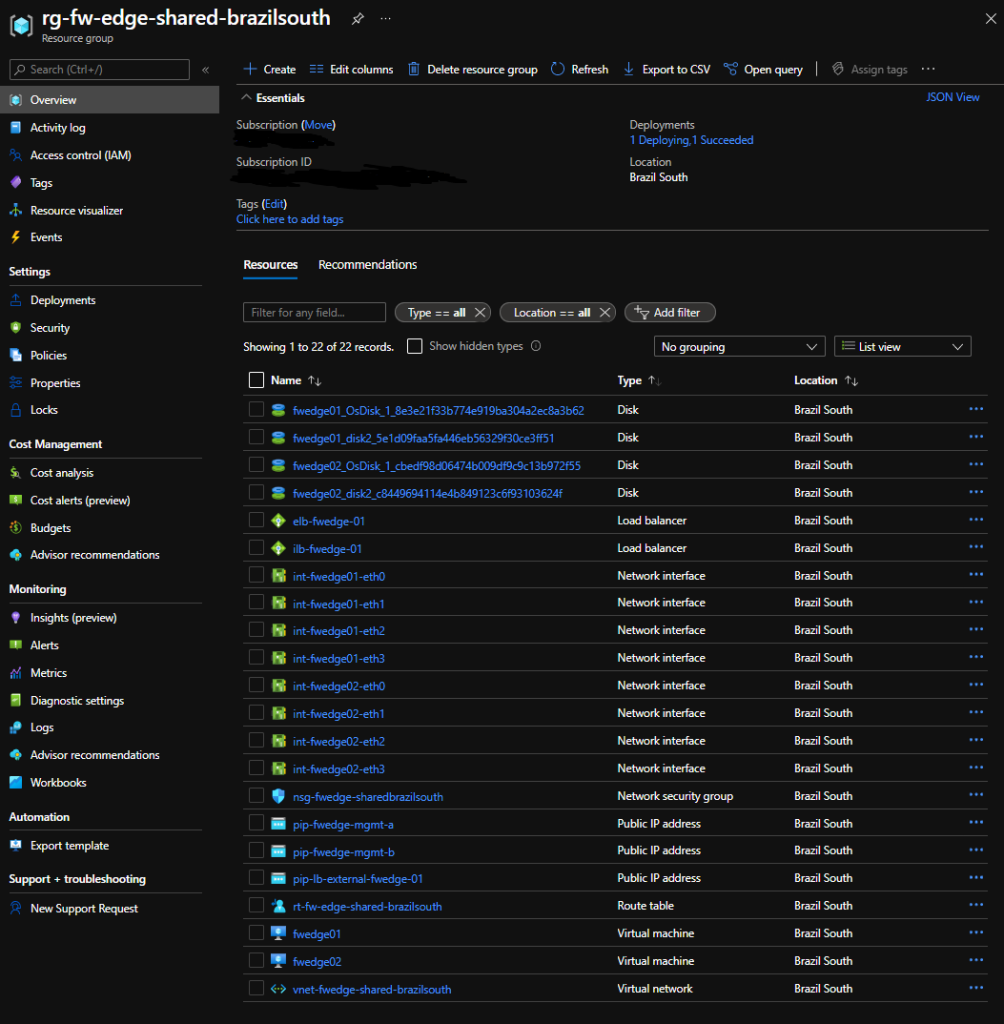

Agora vamos a mão na massa, não vou dar tantos detalhes na criação dos objetos neste post.

*Obs neste post, temos redes simples e roteamente FULL ou seja todo mundo fala com todo mundo, SG e ACL liberado Any, isso para facilita o entendimento, em produção isso deve ser revisto e liberado somente o que for necessário para seu pleno funcionamento. Colocamos todas as subnets na mesma zona para faciliar o artigo, mas em produção sugiro ter pelo menos duas subnets, uma em cada zona, exemplo subnet1 zona A e subnet2 zona B.

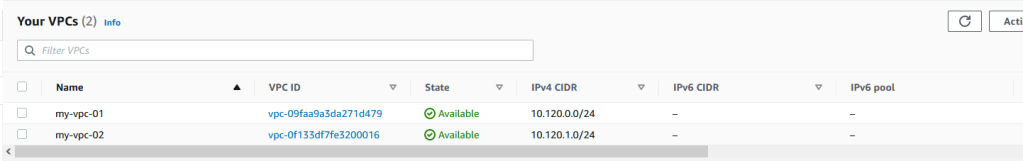

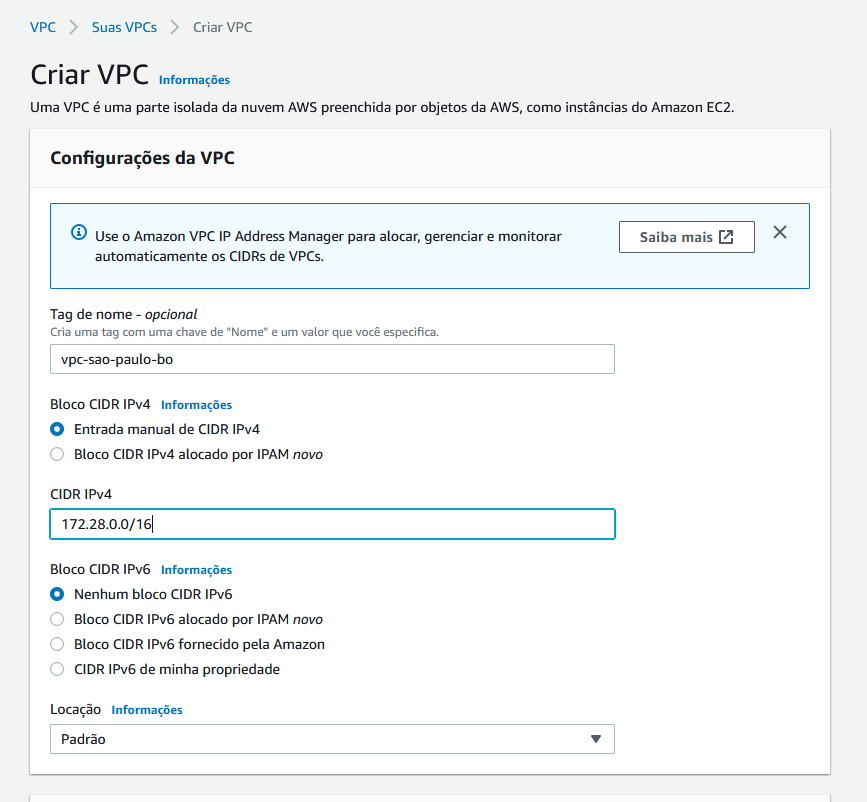

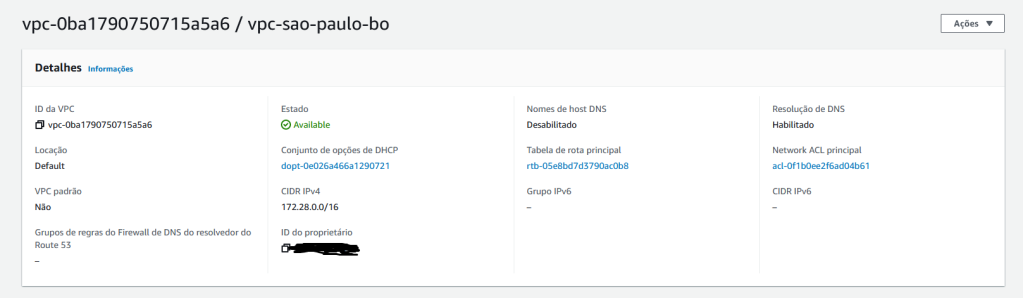

Nossas VPCs (AWS sa-east-1)

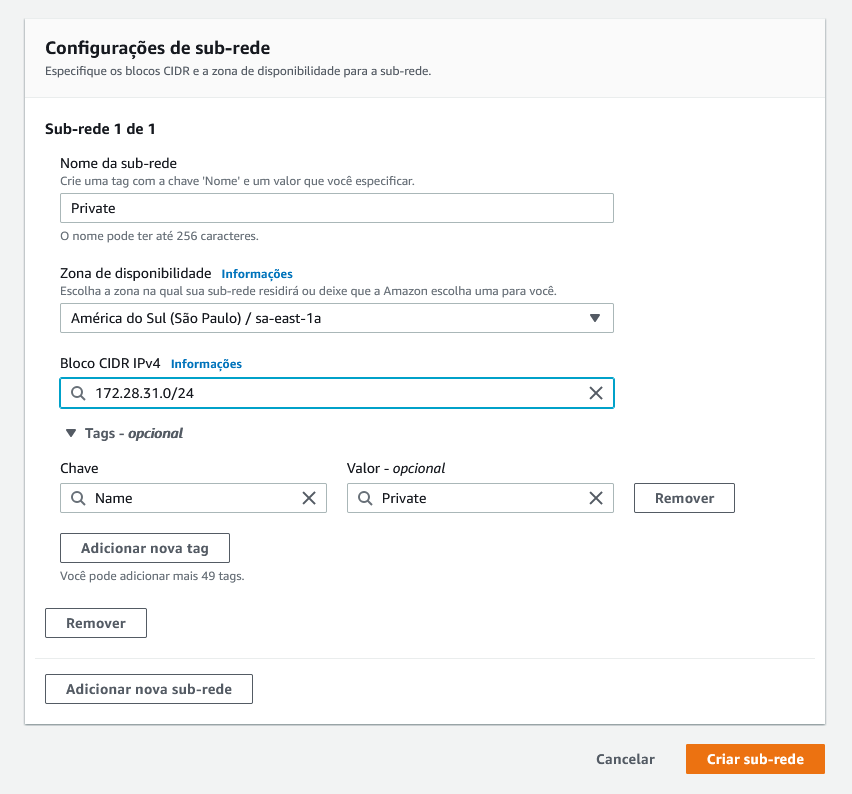

Nossas Subnets

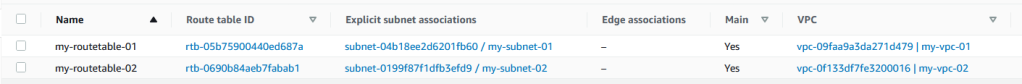

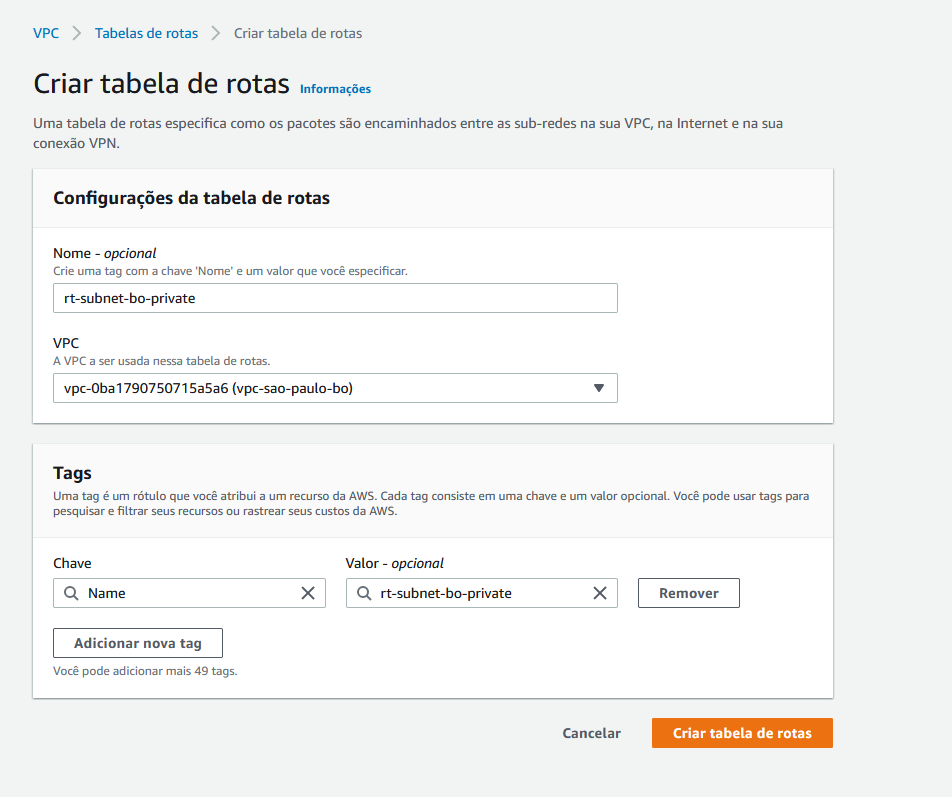

Nossos Route Tables

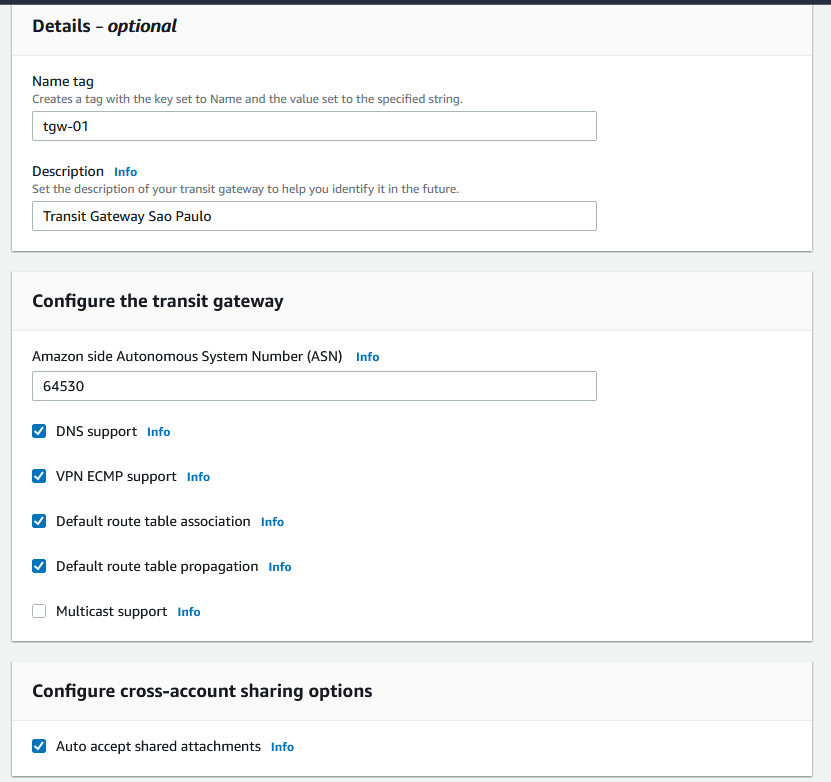

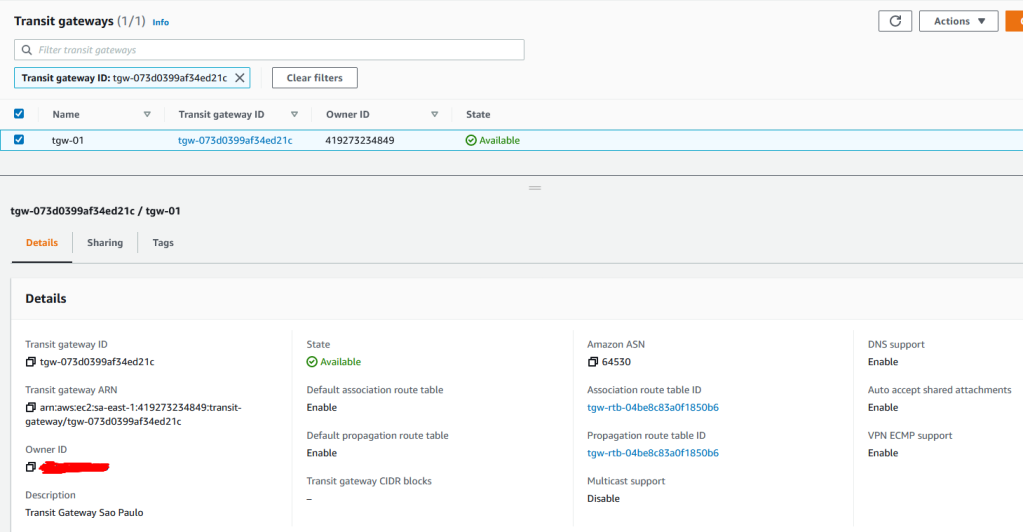

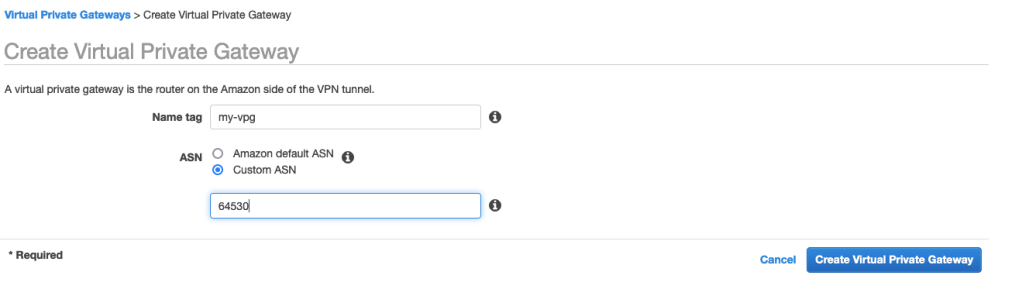

Agora vamos criar nosso Transit Gateway (sa-east-1)

Name tag “tgw-01”

Description “Transit Gateway Sao Paulo”

ASN “64530” esse será nosso ASN

Auto accept shared attachments *Deixe habilitado

O restante deixem como mostrado na figura abaixo

Transit Gateway criado em “transit Gateways” Create

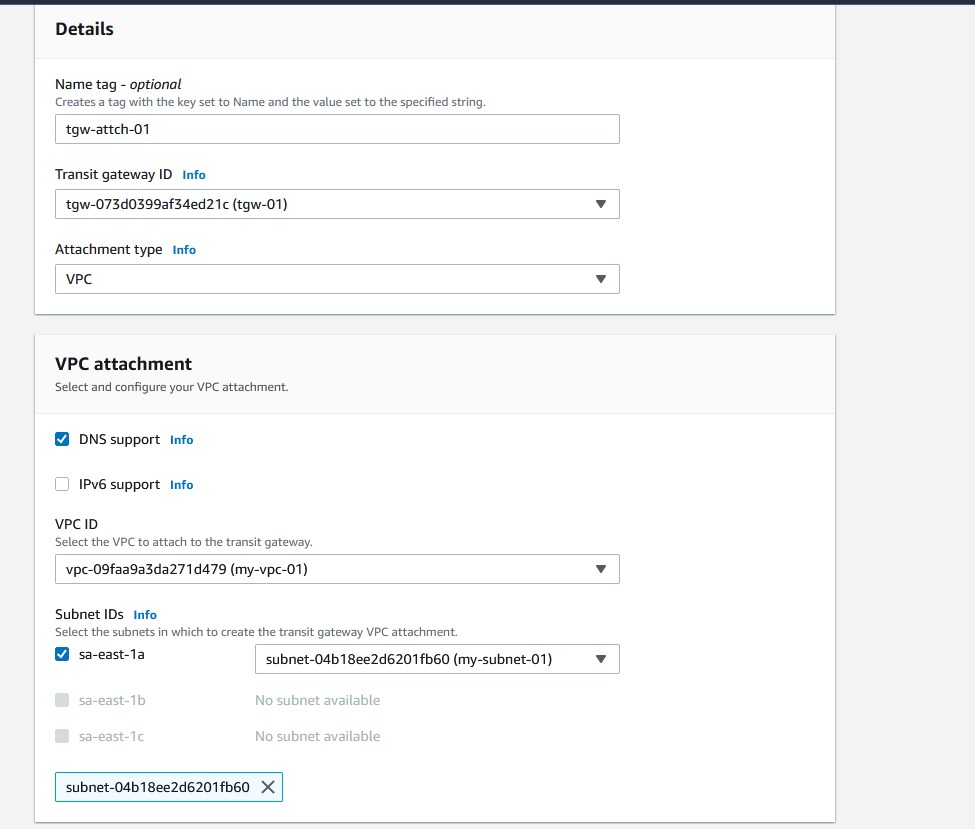

Agora vamos criar nosso Transit Gateways Attachment

Name tag “tgw-attch-01”

Transit gateway ID “escolha o que acabamos de criar”

Attachment type “Escolha VPC”

VPC attachment “Habilite DNS Support”

VPC ID “Escolha my-vpc-01”

Clique em criar

Repita os mesmos passos para attachment a “my-vpc-02”

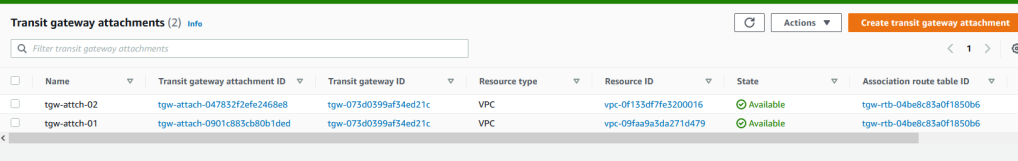

Agora temos dois transit attachment

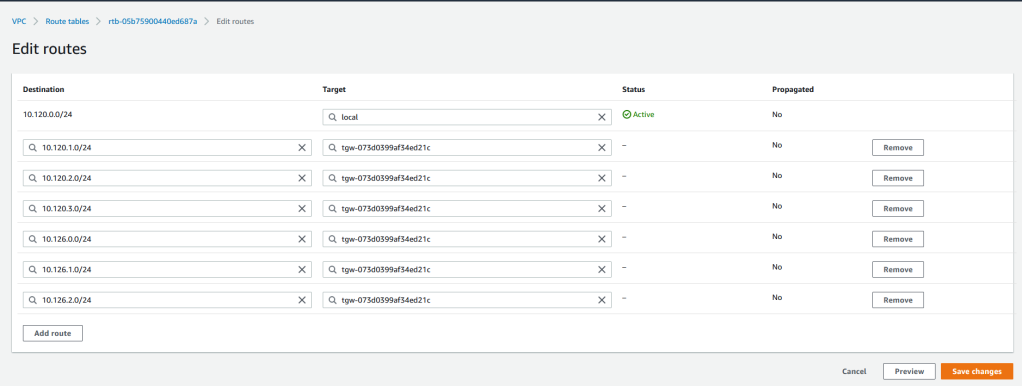

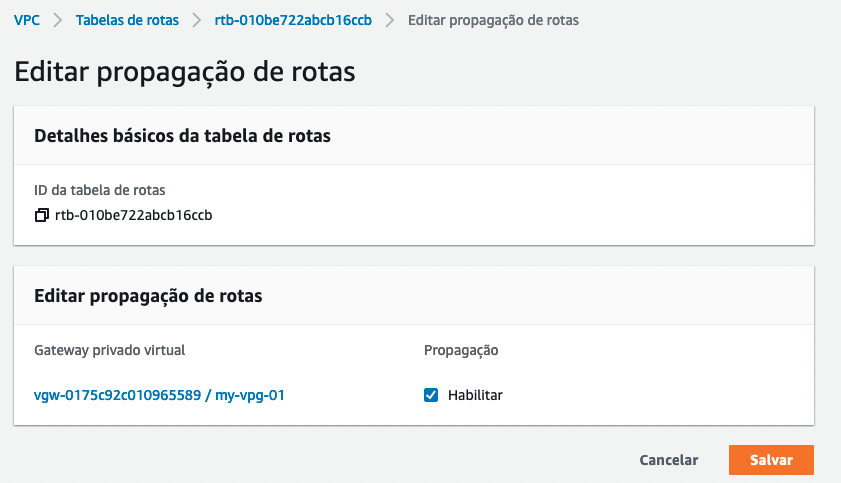

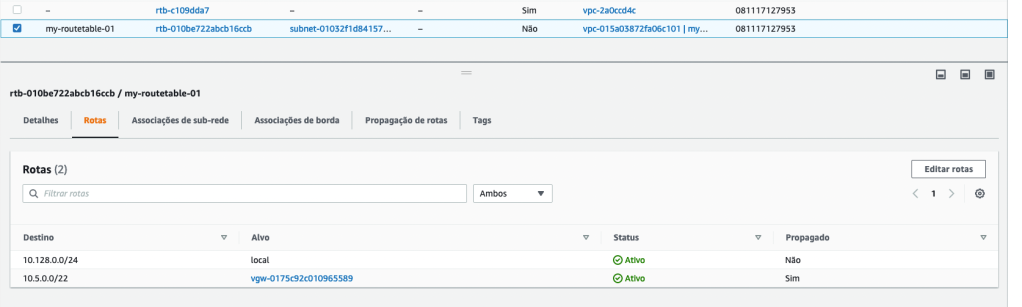

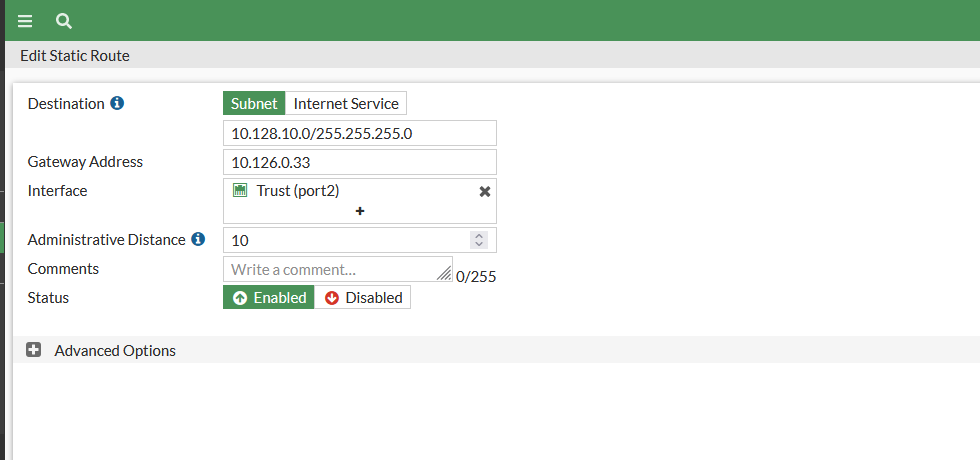

Agora que temos o Transit Gateway criado e temos as VPC anexadas, vamos criar o roteamento para nossas VPCs (sa-east-1) (us-east-2) (rede Fortigate)

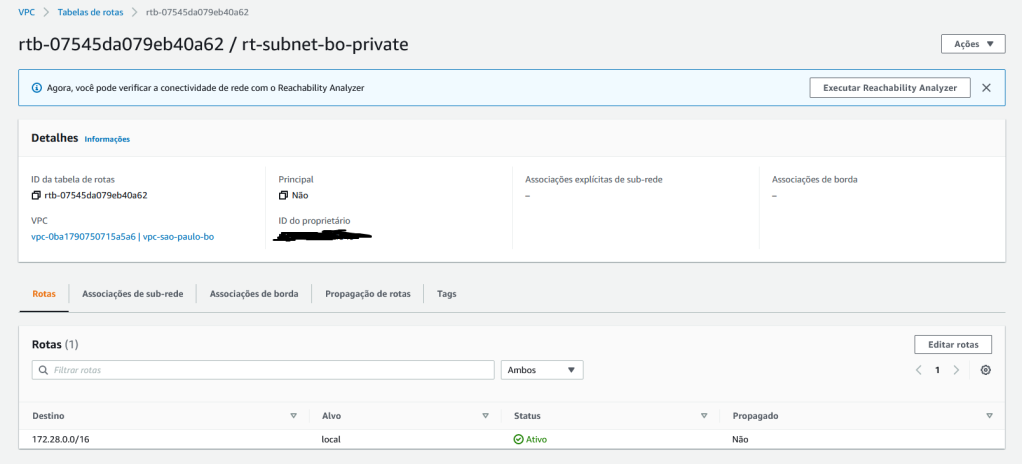

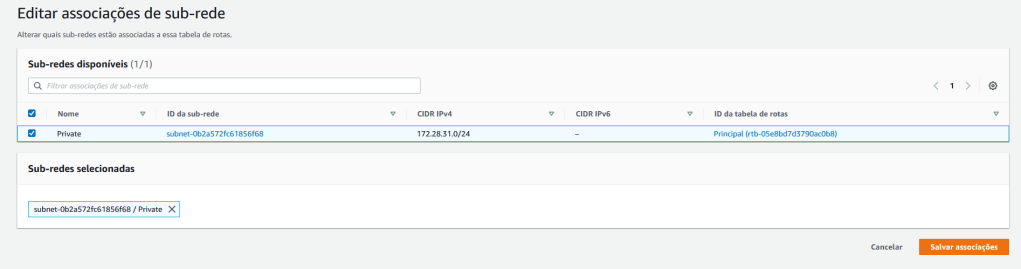

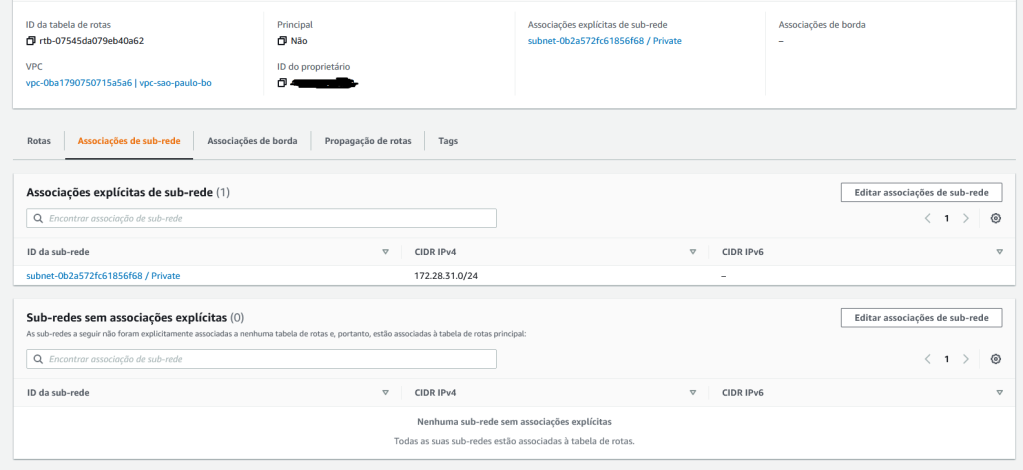

Em route table vamos associar da subnet em seus respectivo arquivo de rota

Após associar as subnets, vamos criar o roteamento para nosso transit gateway

10.120.1.0/24 (rede aws sa-east-1) para nosso tgw

10.120.2.0/24 (rede aws us-east-2) para nosso tgw

10.120.3.0/24 (rede aws us-east-2) para nosso tgw

10.126.0.0/24 (rede Fortigate) para nosso tgw

10.126.1.0/24 (rede Fortigate) para nosso tgw

10.126.2.0/24 (rede Fortigate) para nosso tgw

Repita os passos para my-route-table-02

10.120.1.0/24 (rede aws ea-east-1) para nosso tgw

10.120.2.0/24 (rede aws us-east-2) para nosso tgw

10.120.3.0/24 (rede aws us-east-2) para nosso tgw

10.126.0.0/24 (rede Fortigate) para nosso tgw

10.126.1.0/24 (rede Fortigate) para nosso tgw

10.126.2.0/24 (rede Fortigate) para nosso tgw

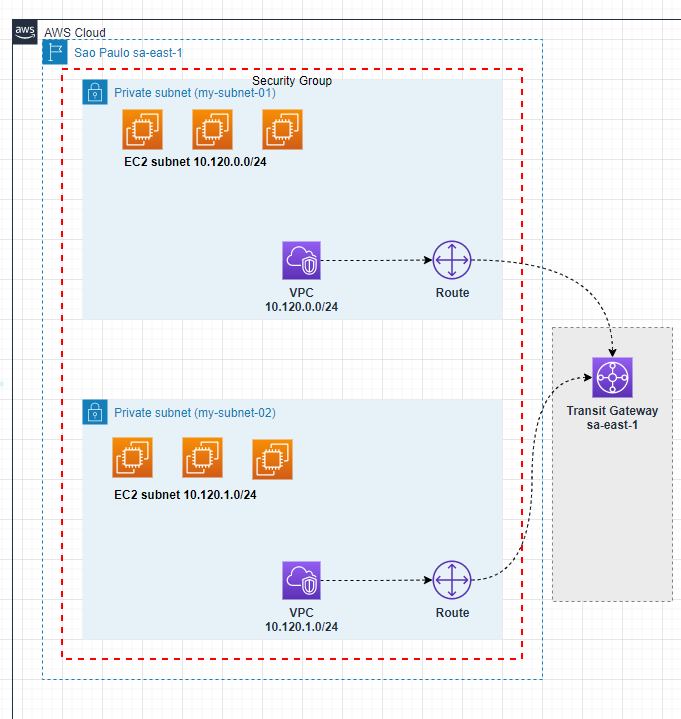

Até o presente momento ja temos essa topologia

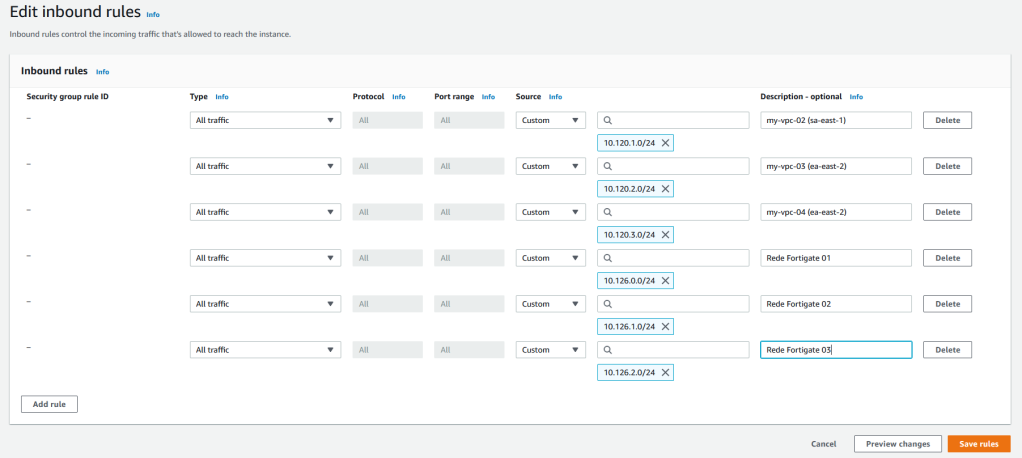

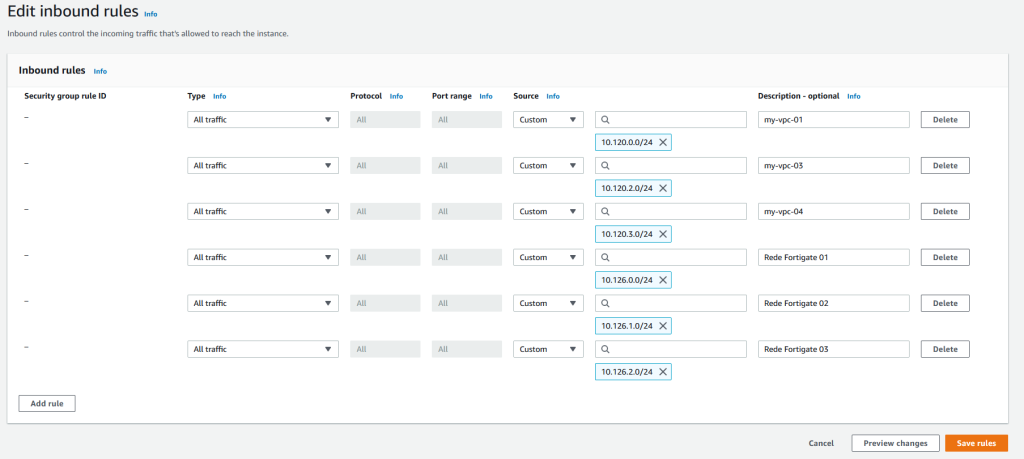

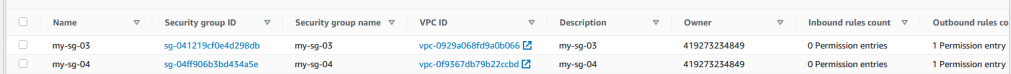

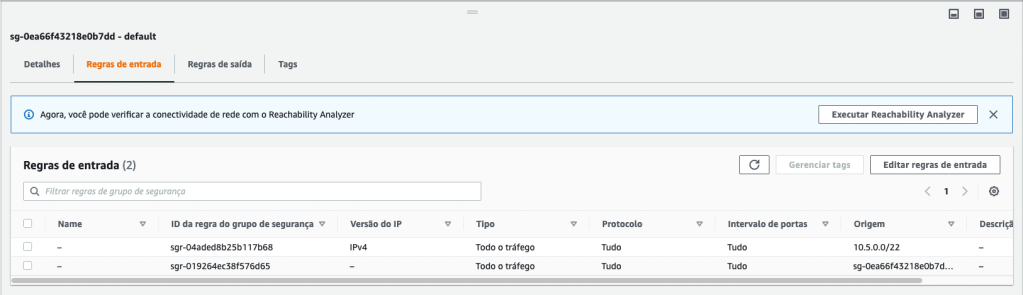

Agora em nossos SG, vamos liberar os trafego

Liberamos aqui as seguintes redes

10.120.1.0/24 (rede aws ea-east-1)

10.120.2.0/24 (rede aws ea-east-2)

10.120.3.0/24 (rede aws ea-east-2)

10.126.0.0/24 (rede Fortigate 01)

10.126.1.0/24 (rede Fortigate 02)

10.126.2.0/24 (rede Fortigate 03)

Repita os passos para “my-sg-02”

Liberamos aqui as seguintes redes

10.120.0.0/24 (rede aws ea-east-1)

10.120.2.0/24 (rede aws ea-east-2)

10.120.3.0/24 (rede aws ea-east-2)

10.126.0.0/24 (rede Fortigate 01)

10.126.1.0/24 (rede Fortigate 02)

10.126.2.0/24 (rede Fortigate 03)

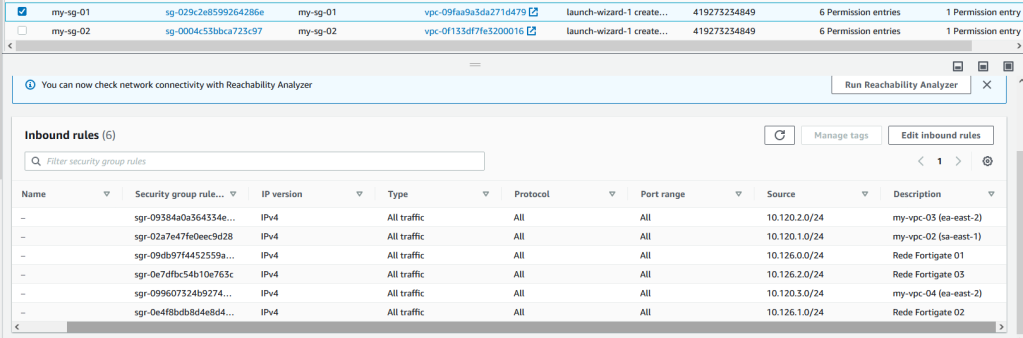

Ficará desta forma

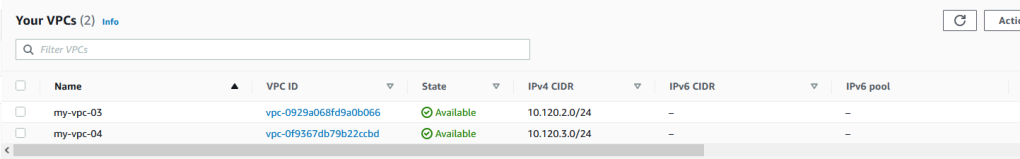

Agora vamos partir da nosso ambiente na AWS em us-east-2

Vamos as nossas VPCs

my-vpc-03 10.120.2.0/24

my-vpc-03 10.120.3.0/24

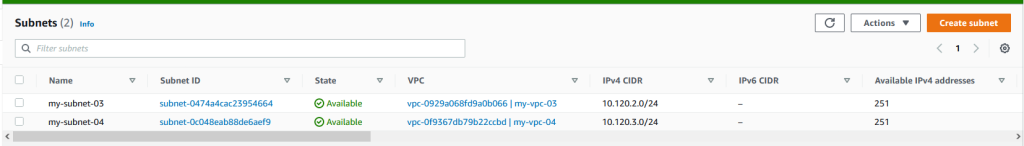

Nossas subnets

Nossos Route table, ja deixei associado nossas subnet as tabelas de rotas

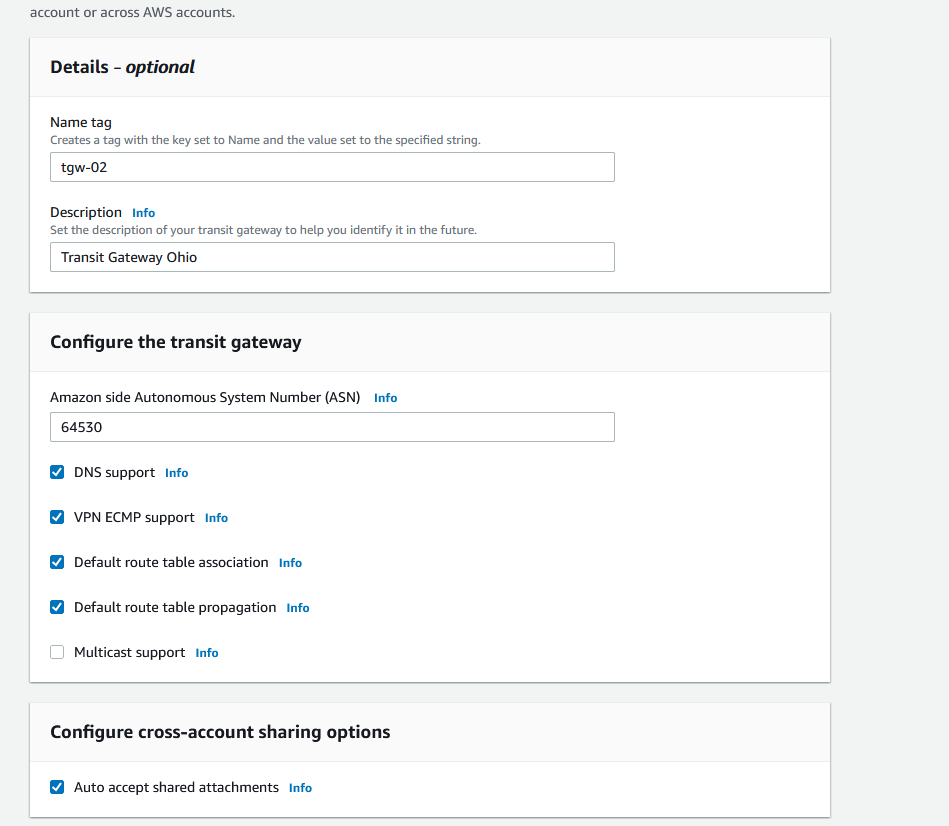

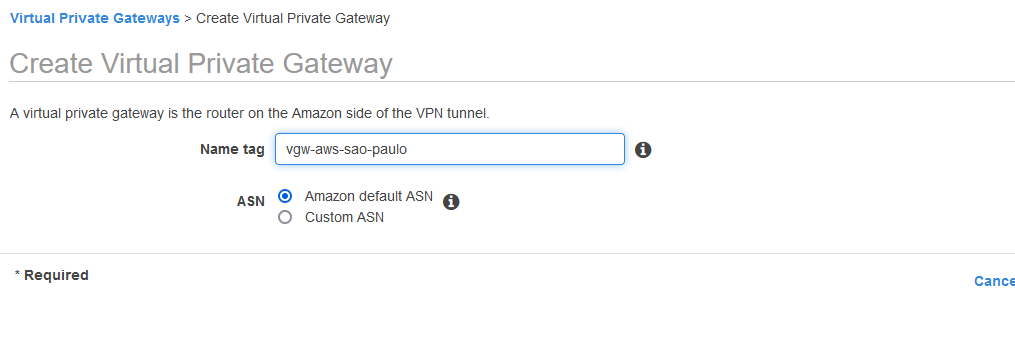

Agora vamos criar nosso Transit Gateway em us-east-2

As opções são as mesmas

Name tag “tgw-02”

Description “Transit Gateway Ohio”

ASN “64530” esse será nosso ASN

Auto accept shared attachments *Deixe habilitado

O restante deixem como mostrado na figura abaixo

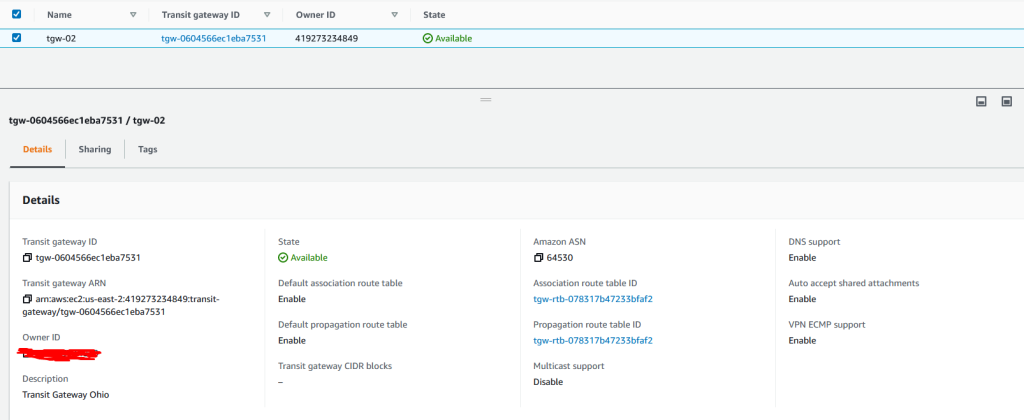

Nosso TGW

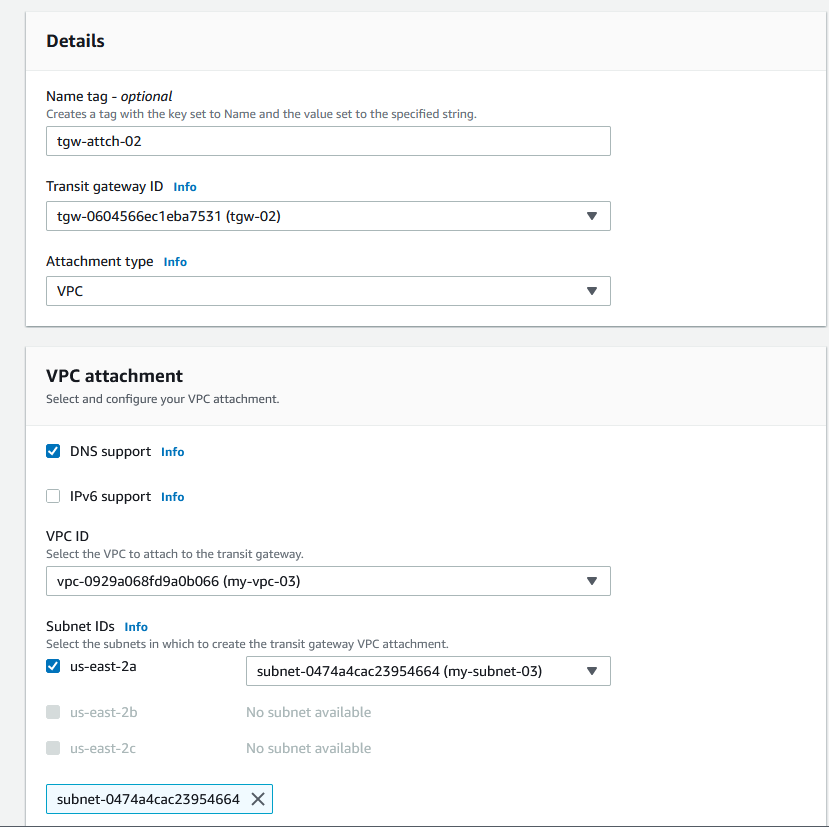

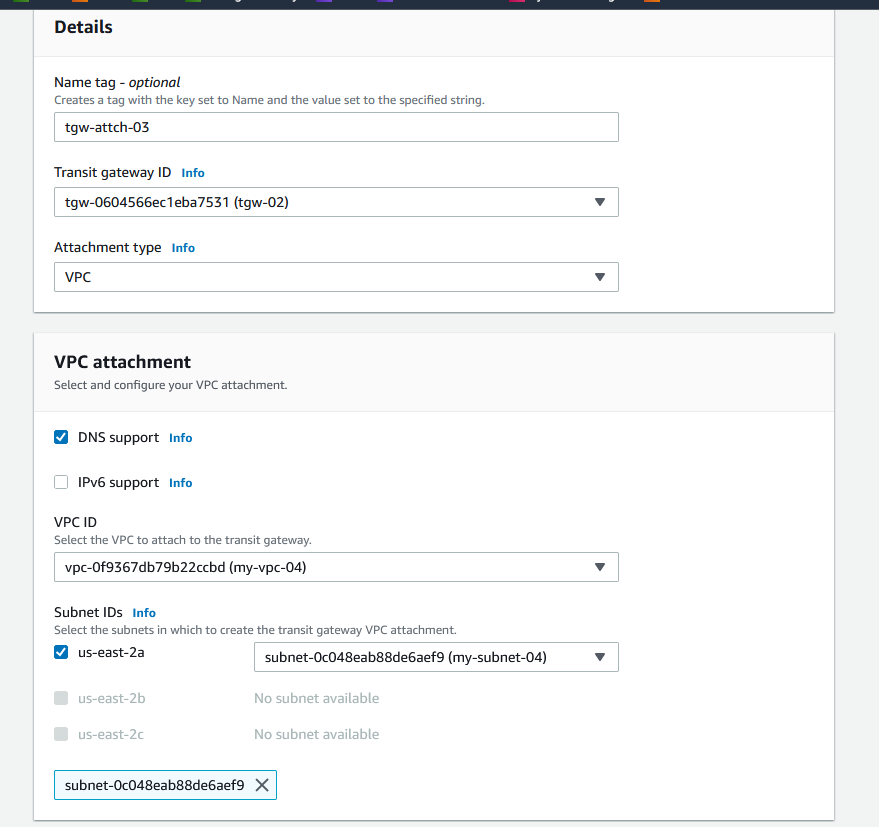

Agora vamos criar nosso Transit Gateways Attachment

Name tag “tgw-attch-02”

Transit gateway ID “escolha o que acabamos de criar”

Attachment type “Escolha VPC”

VPC attachment “Habilite DNS Support”

VPC ID “Escolha my-vpc-03”

Clique em criar

Repita os mesmos passos para attachment a “my-vpc-03”

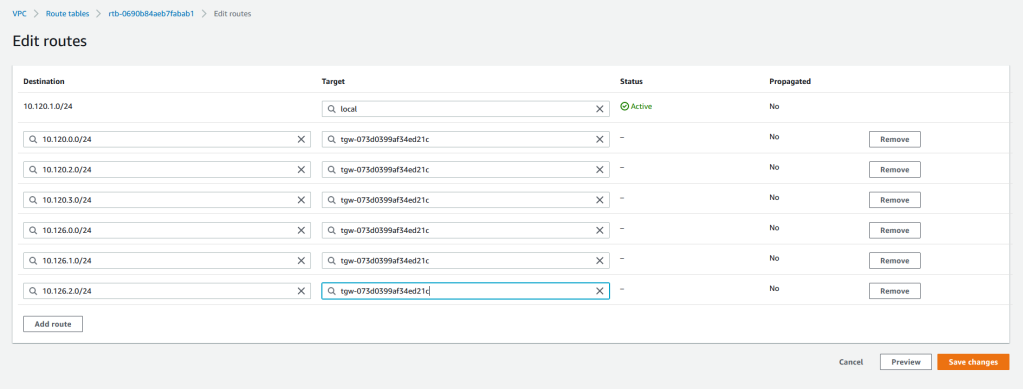

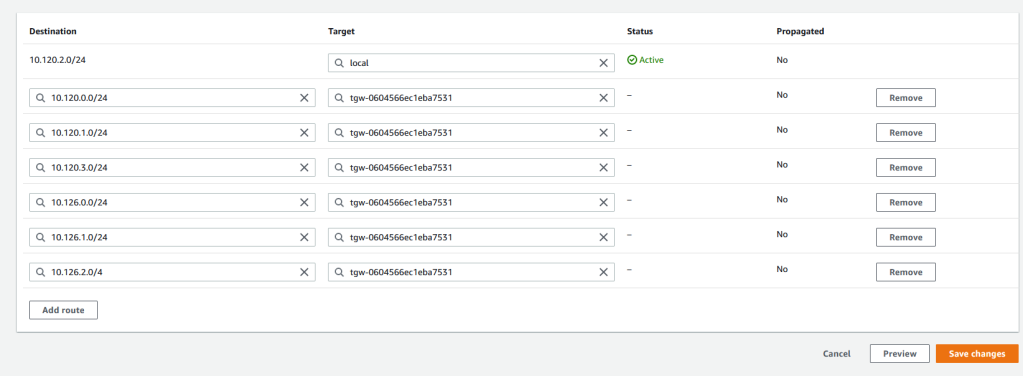

Agora que temos o Transit Gateway criado e temos as VPC anexadas, vamos criar o roteamento para nossas VPCs (sa-east-1) (us-east-2) (rede Fortigate)

10.120.0.0/24 (rede aws sa-east-1) para nosso tgw

10.120.1.0/24 (rede aws sa-east-1) para nosso tgw

10.120.3.0/24 (rede aws us-east-2) para nosso tgw

10.126.0.0/24 (rede Fortigate) para nosso tgw

10.126.1.0/24 (rede Fortigate) para nosso tgw

10.126.2.0/24 (rede Fortigate) para nosso tgw

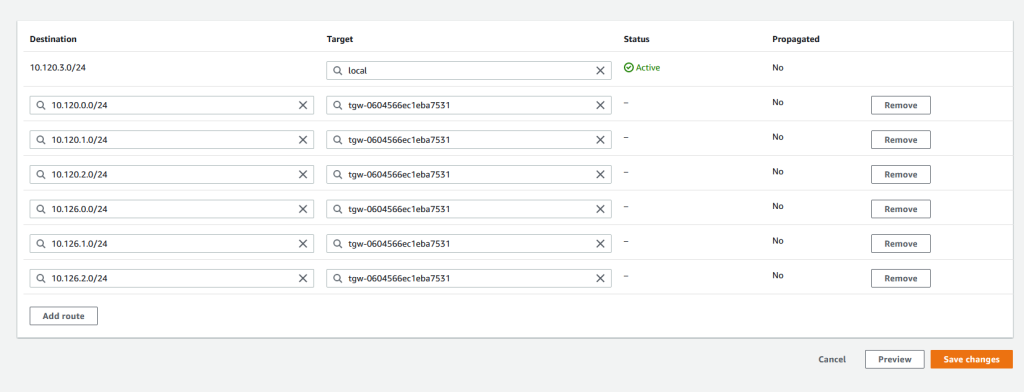

Repita os mesmos passos para “my-rote-table-02”

10.120.0.0/24 (rede aws sa-east-1) para nosso tgw

10.120.2.0/24 (rede aws sa-east-1) para nosso tgw

10.120.4.0/24 (rede aws us-east-2) para nosso tgw

10.126.0.0/24 (rede Fortigate) para nosso tgw

10.126.1.0/24 (rede Fortigate) para nosso tgw

10.126.2.0/24 (rede Fortigate) para nosso tgw

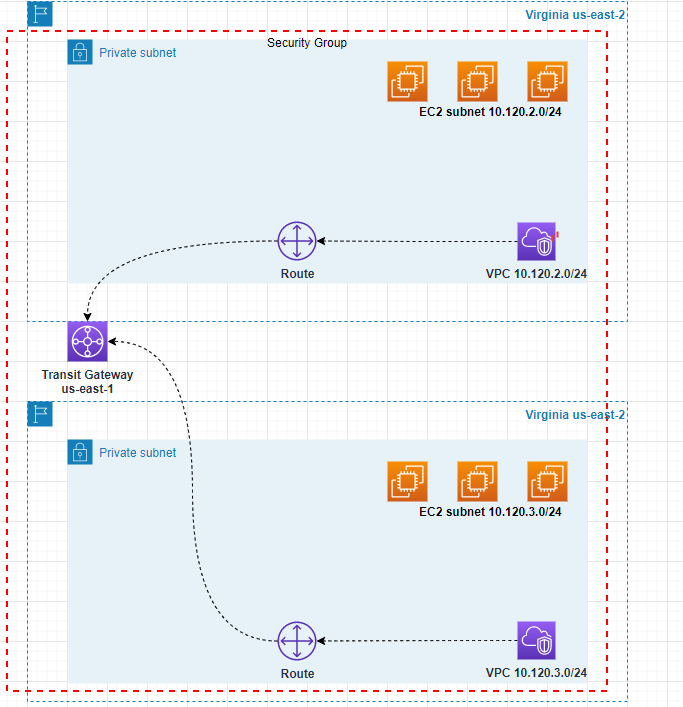

Até aqui temos essa infra em us-east-2

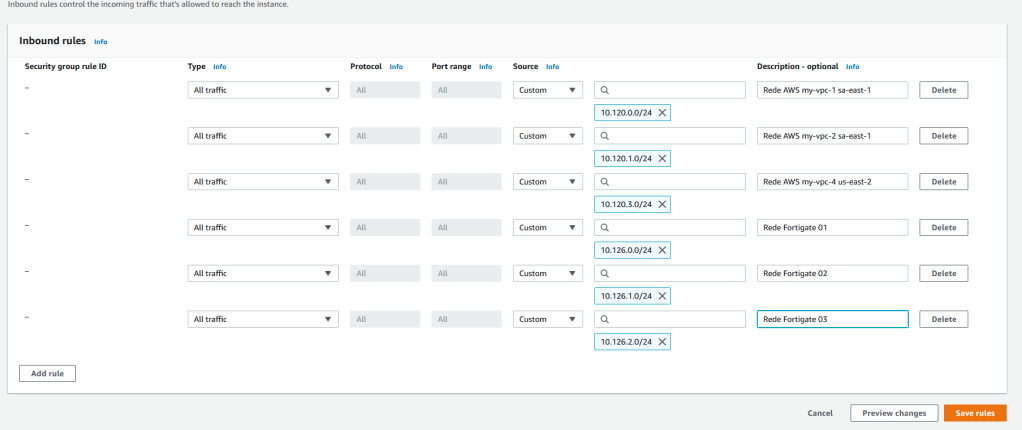

Agora em nossos SG, vamos liberar os trafego

Liberamos aqui as seguintes redes

10.120.0.0/24 (rede aws ea-east-1)

10.120.1.0/24 (rede aws ea-east-1)

10.120.3.0/24 (rede aws us-east-2)

10.126.0.0/24 (rede Fortigate 01)

10.126.1.0/24 (rede Fortigate 02)

10.126.2.0/24 (rede Fortigate 03)

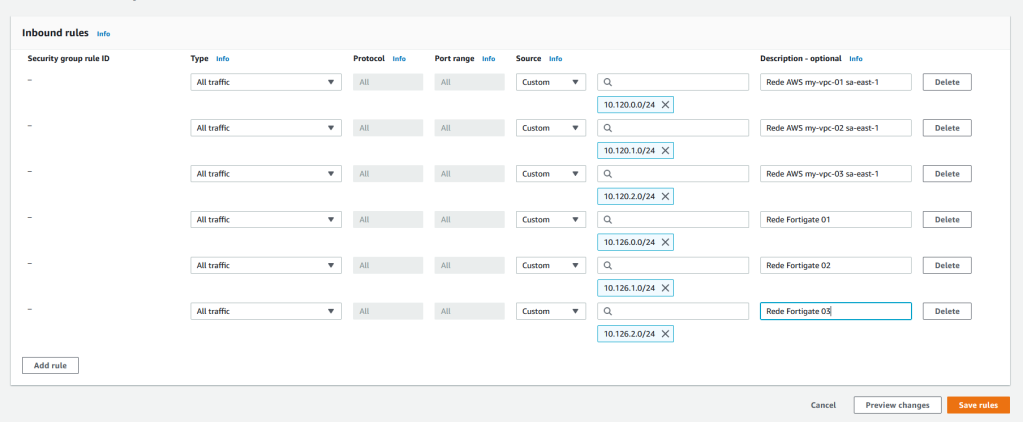

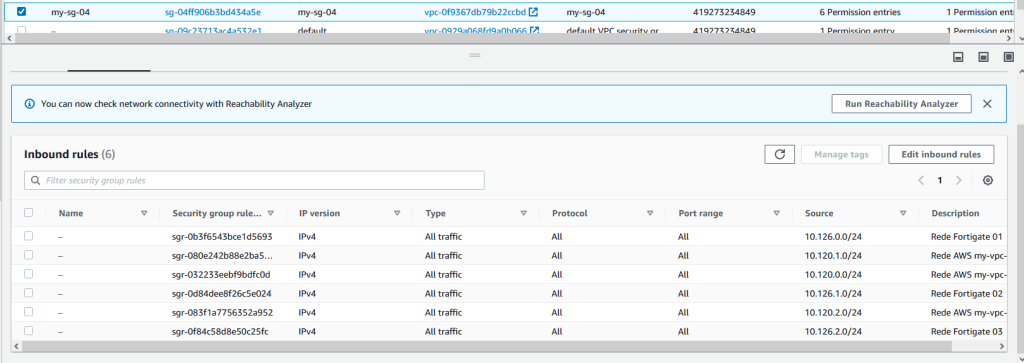

Repita os passos para “my-sg-04”

10.120.0.0/24 (rede aws ea-east-1)

10.120.1.0/24 (rede aws ea-east-1)

10.120.3.0/24 (rede aws us-east-2)

10.126.0.0/24 (rede Fortigate 01)

10.126.1.0/24 (rede Fortigate 02)

10.126.2.0/24 (rede Fortigate 03)

Ficará desta forma

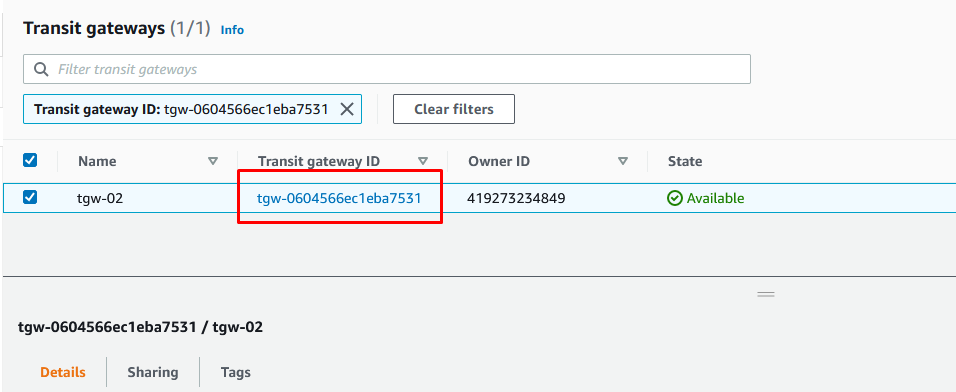

Calma ainda não acabou .rs…… agora vamos compartilhar nosso transit gateway de sa-east-1 com us-east-2, agora precisar pegar o ID do nosso transit gateway de us-east-2, anotem esse numero (não o meu mas sim o seu rs..)

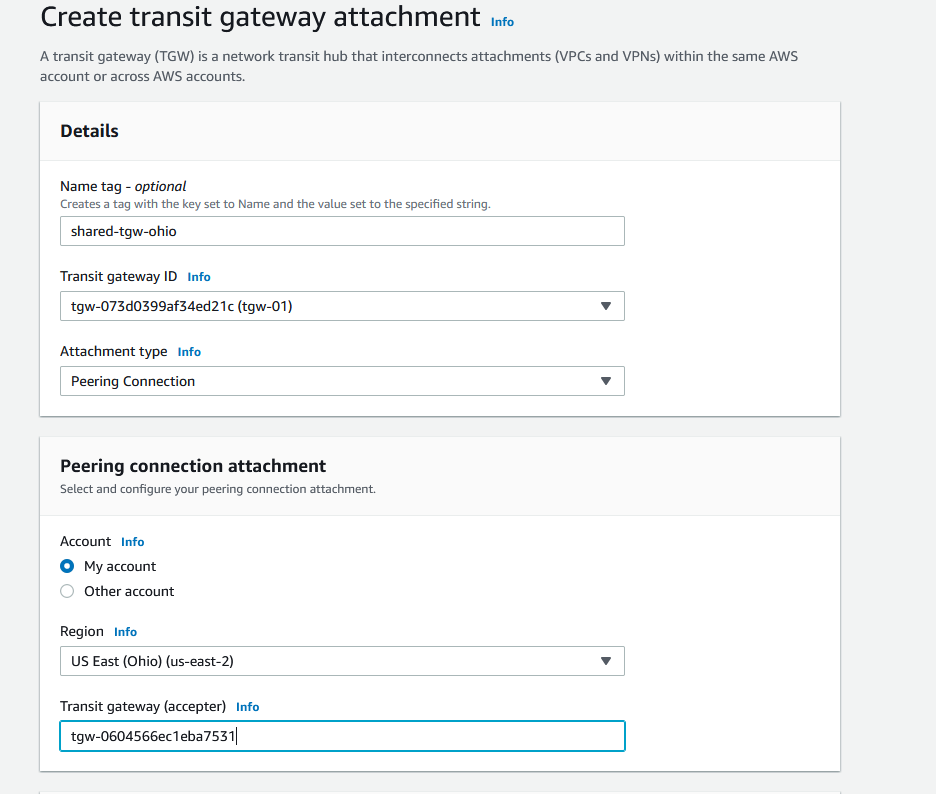

Agora vamos voltar para sao paulo, em nosso transit gateway de sao paulo e vamos em transit gateway attchments, create transit gateway attchments

name tag “shared-tgw-ohio

transit gateway ID “nosso tgw de sao paulo”

Attchment Type “Peering Coonection”

Account “My Account”

Region “US East (Ohio) (us-east-2)

Transit Gateway ID “O ID que separamos do TGW de Ohio”

Clique em create

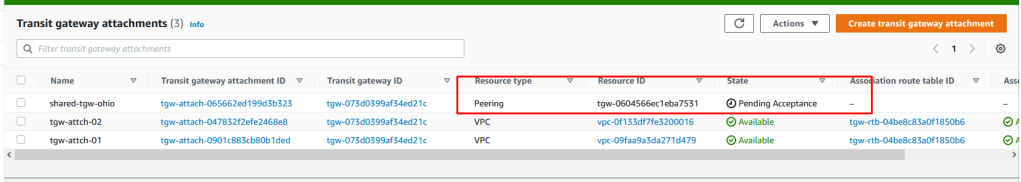

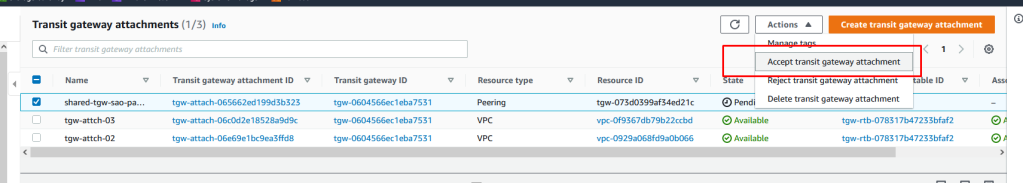

Se tudo deu certo, estamos neste ponto

Agora temos que aceitar o peering lá em Ohio

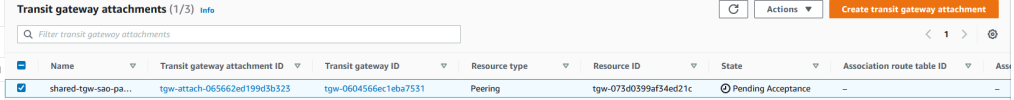

Estamos assim em Ohio

Vamos aceitar o peering

Selecione o transit gateway attchment, depois em actions, Accep transit gateway attachment

Mais um vez

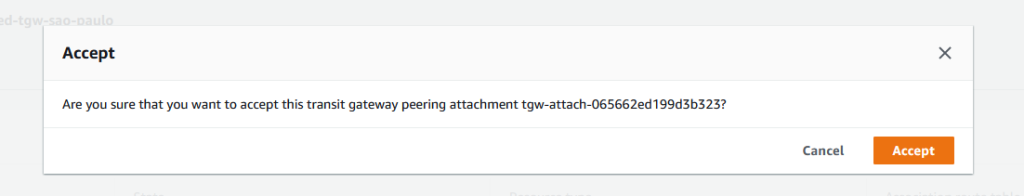

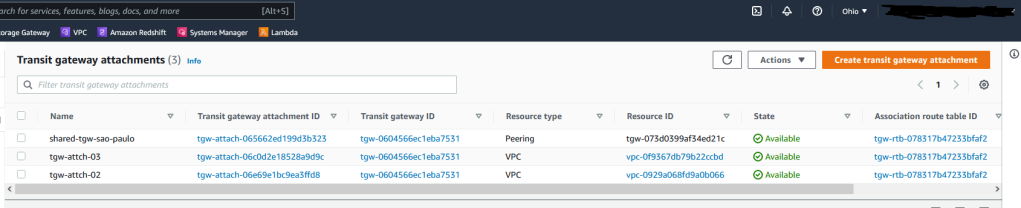

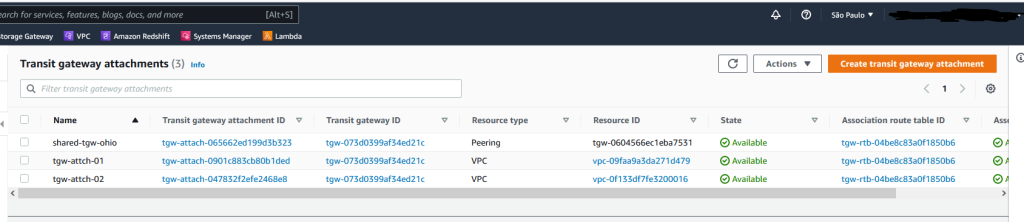

Estamos assim em nosso transit gateway em ohio

Estamos assim em nosso transit gateway em são paulo

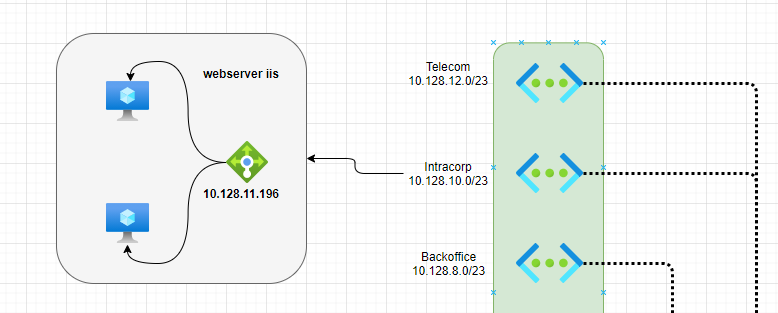

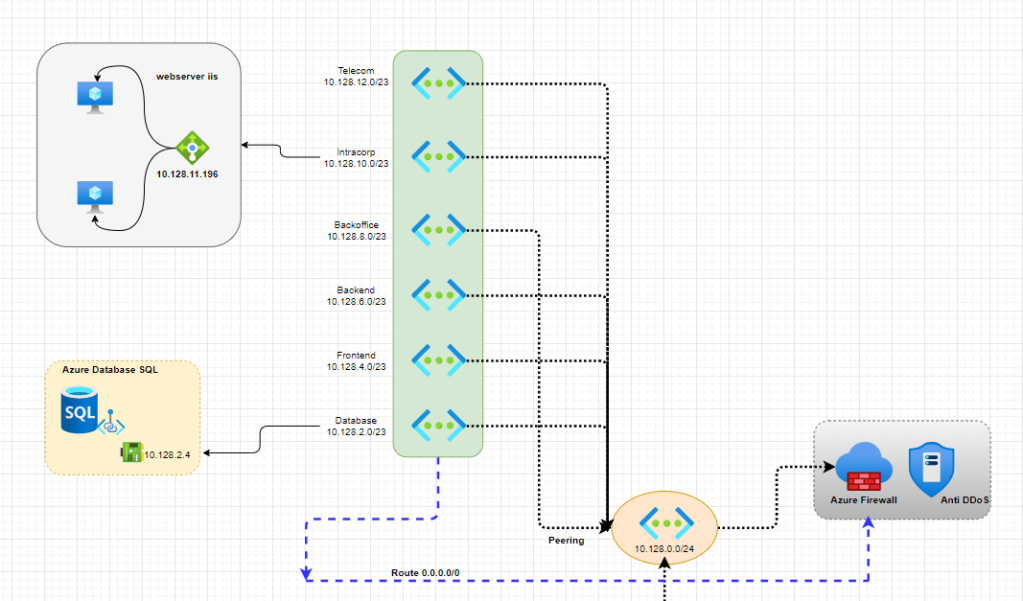

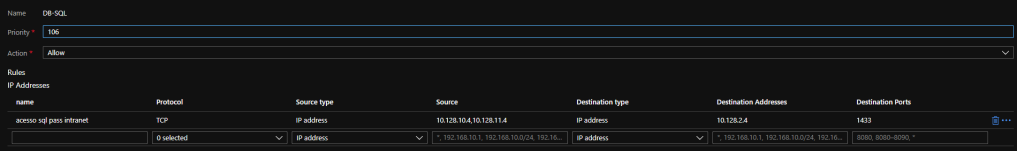

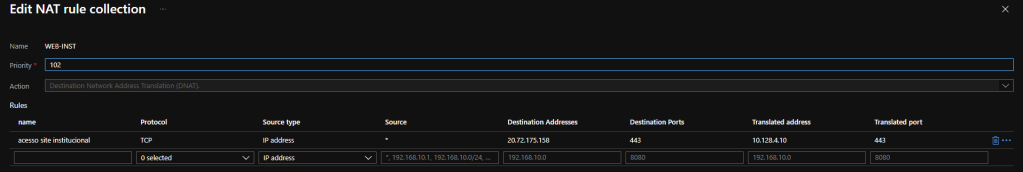

Até agora temos essa infraestrutura de rede na AWS em sa-east-1 (sao paulo) e us-east-2 (Ohio), o roteamento entre as regiões está sendo feito via “Transit Gateway”, temos rotas cadastradas e liberação em nossos SG.

Ainda não acabou ..rs….calma respira, estamos quase em 50%, simmmm isso mesmo 50% rs… ainda temos que criar o roteamente dentro do Transit Gateway em Sao Paulo e Ohio, mais é simples, bora lá.

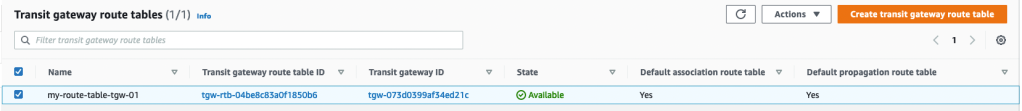

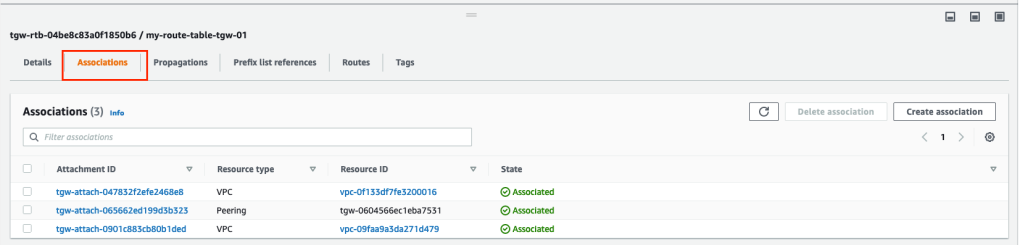

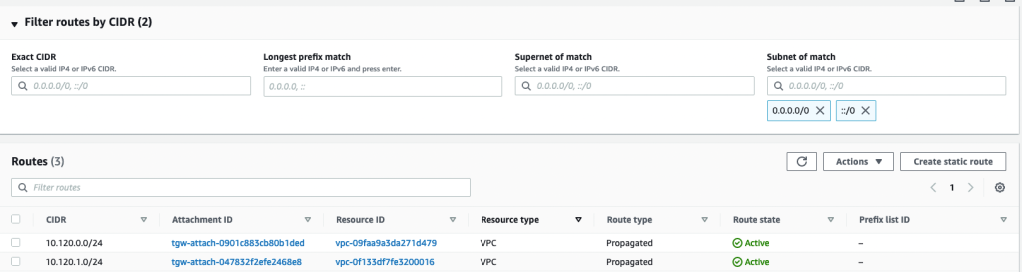

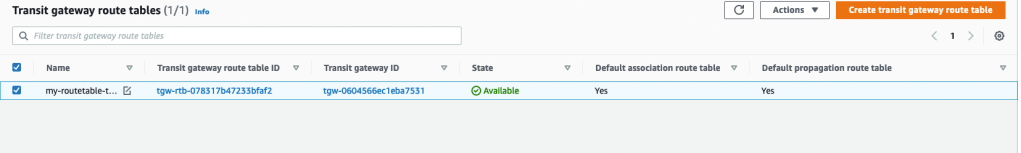

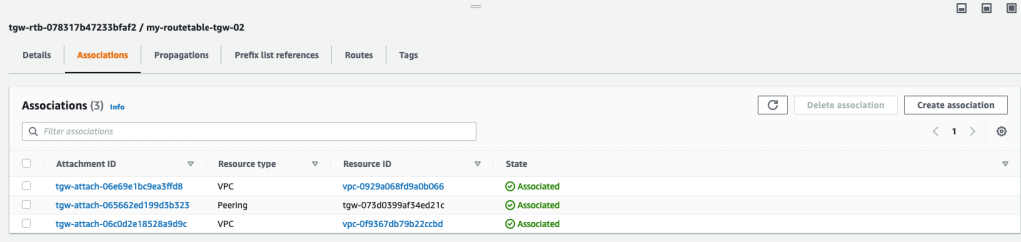

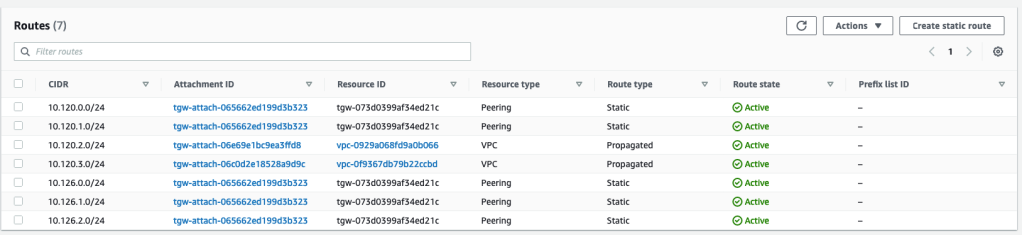

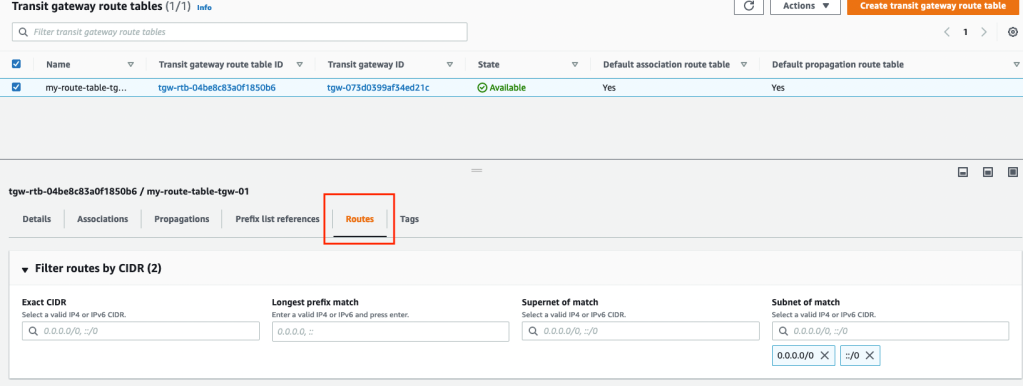

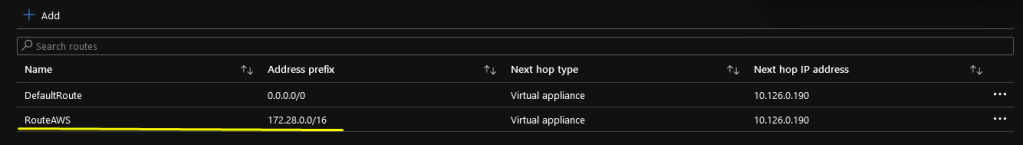

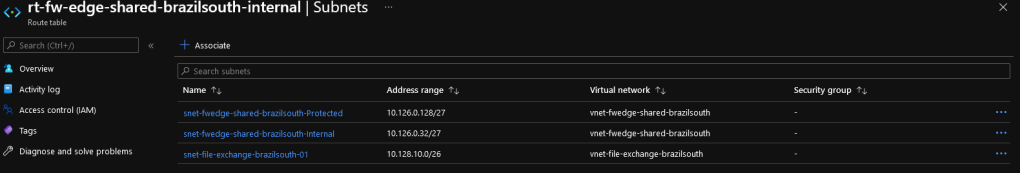

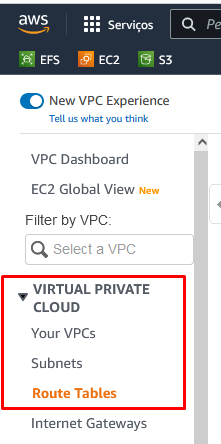

Em “Transit Gateways, vamos em Transit gateway Route Tables

Temos este Route Table (Transit Gateway) “my-route-table-tgw”

Em Associations, veja que temos nossos anexos criados anteriormente

Agora vamos em “Routes”

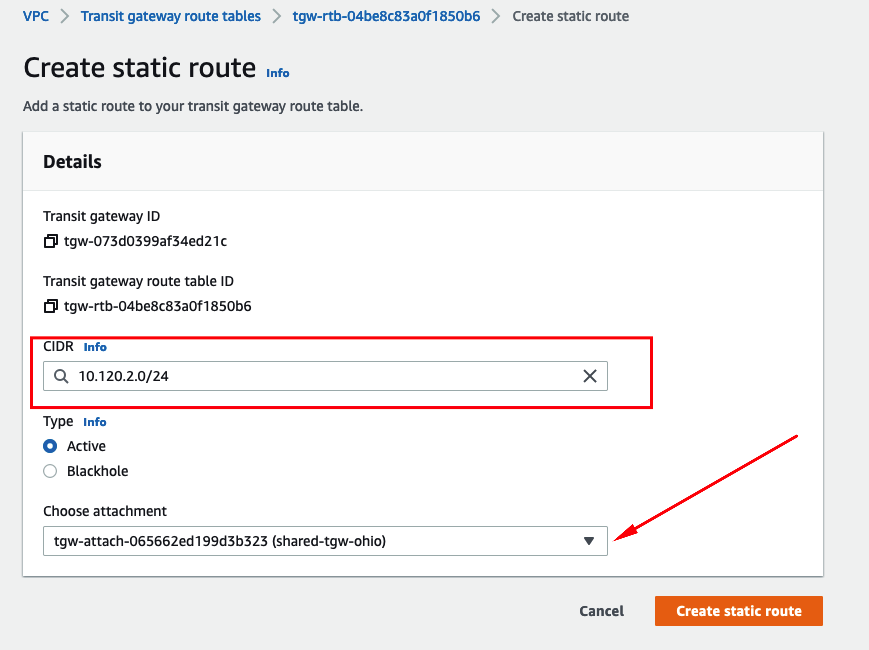

Veja que temos ‘route’ para nossas VPC de sa-east-1, vamos adicionar rotas para as VPCs de us-east-2

Em create routre, CIDR “10.120.2.0/24 e escolha o attchment “Peering”, clique em create static route

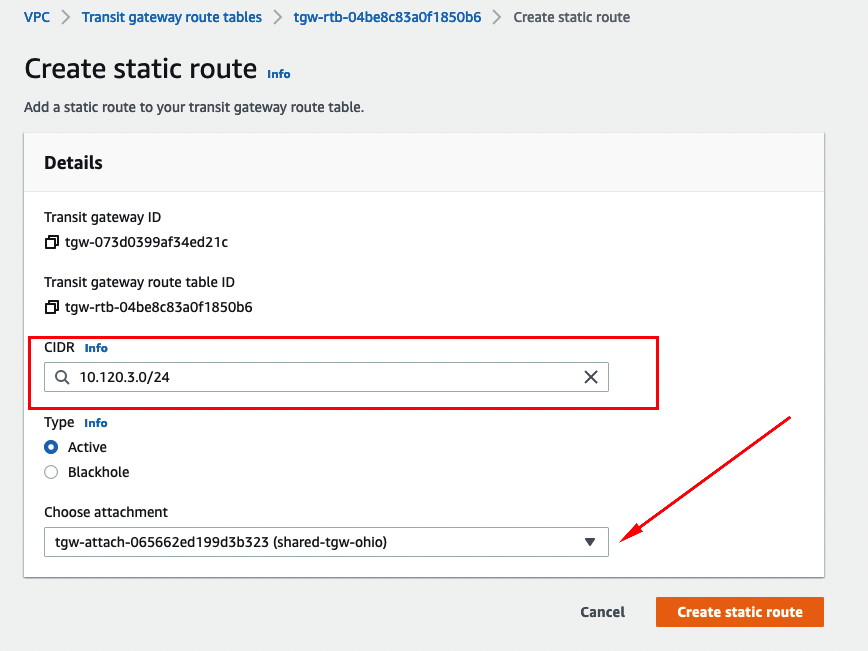

Repita os passos para a segunda VPC de Ohio

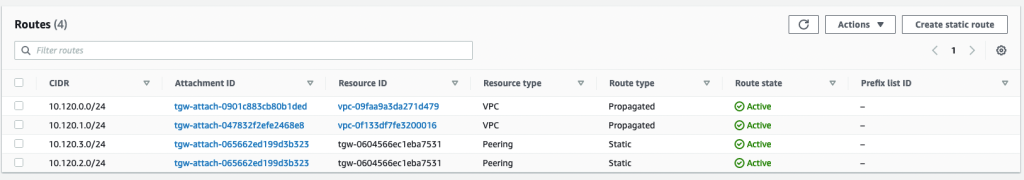

Se tudo deu certo até agora, temos esse cenário:

Vamos aproveitar e fazer a mesma coisa no transit gateway de Ohio, ufa…..dá trabalho né….rs…., estamos quase lá…

Em Ohio (us-east-2), temos nosso route table transit gateway

Temos nossas associações

Agora vamos criar todas da mesma maneira que fizemos em sa-east-1, porém em us-east-2 iremos criar as rotas para a rede do Fortigate também, associando elas ao peering.

Se tudo correu bem, temos este cenário

Em us-east-2 (Ohio) tudo certo agora, vamos voltar para sa-east-1 (Sao Paulo)

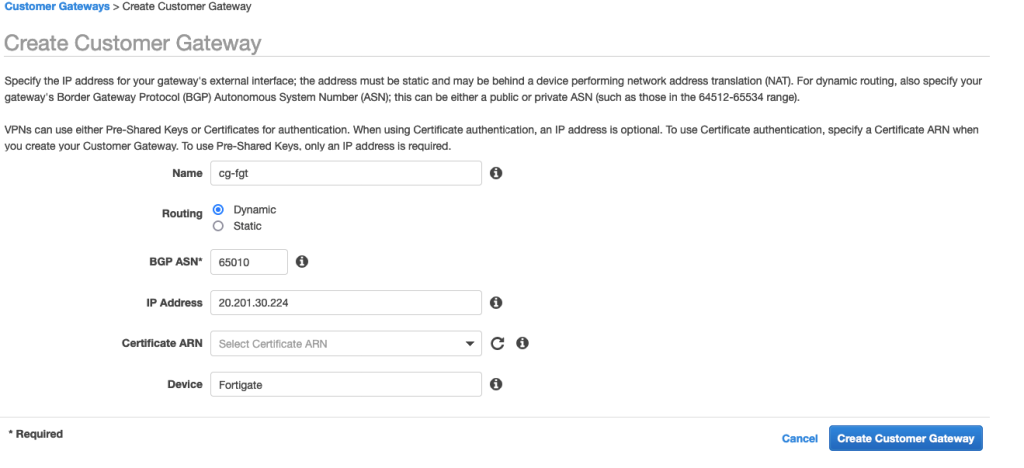

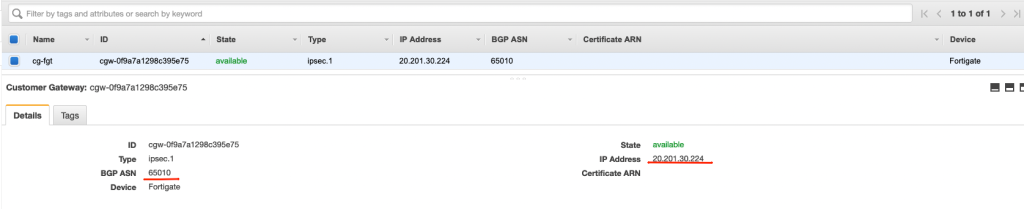

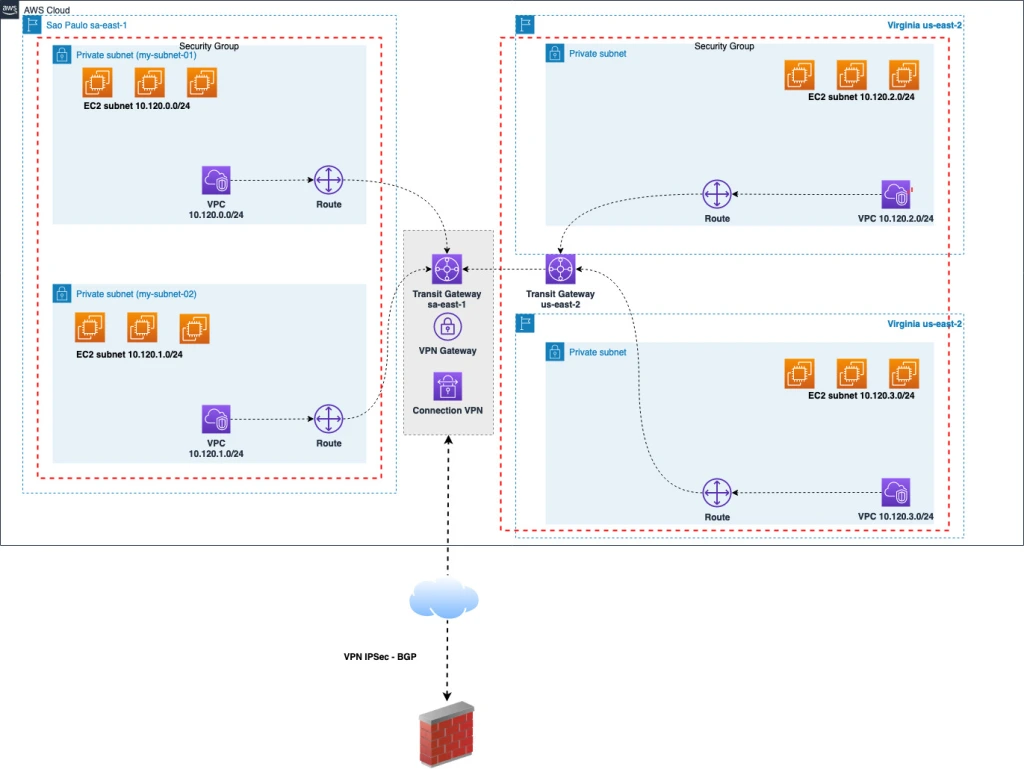

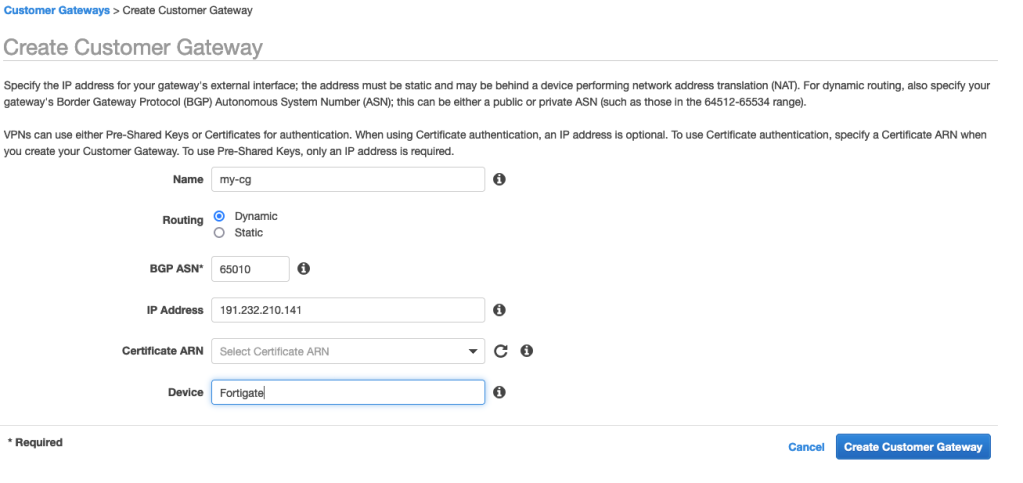

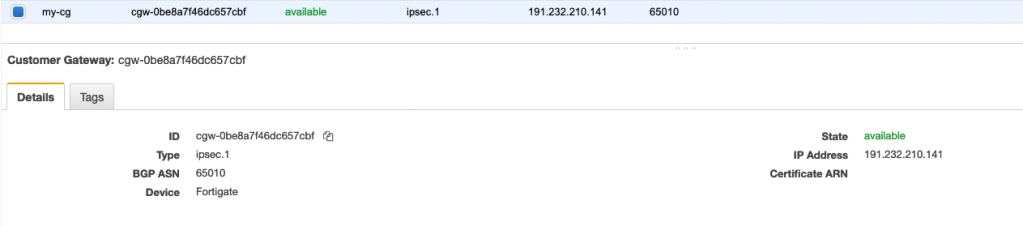

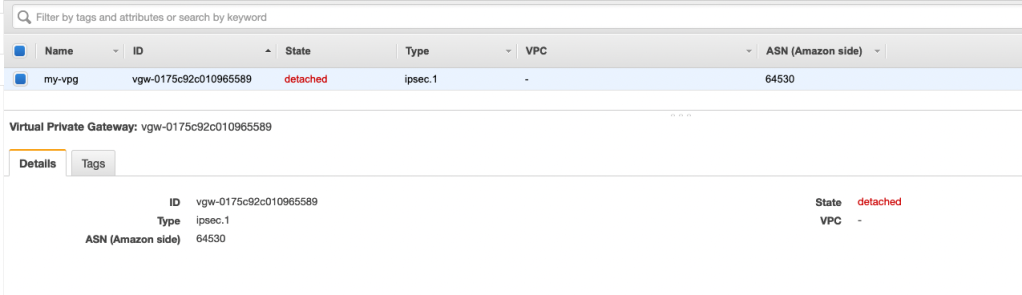

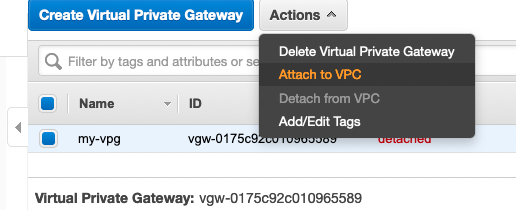

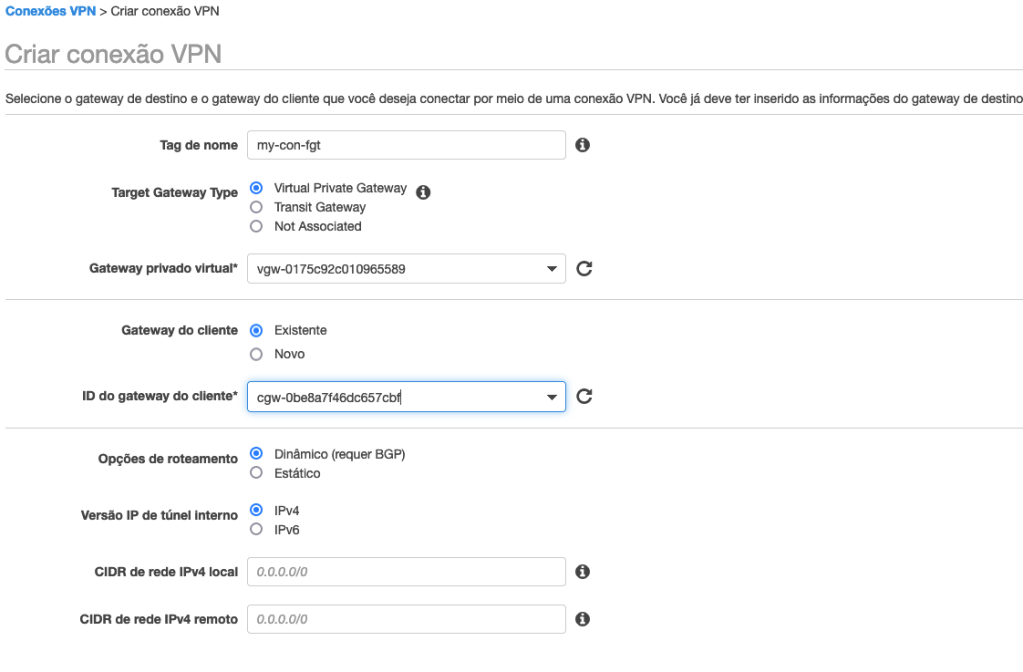

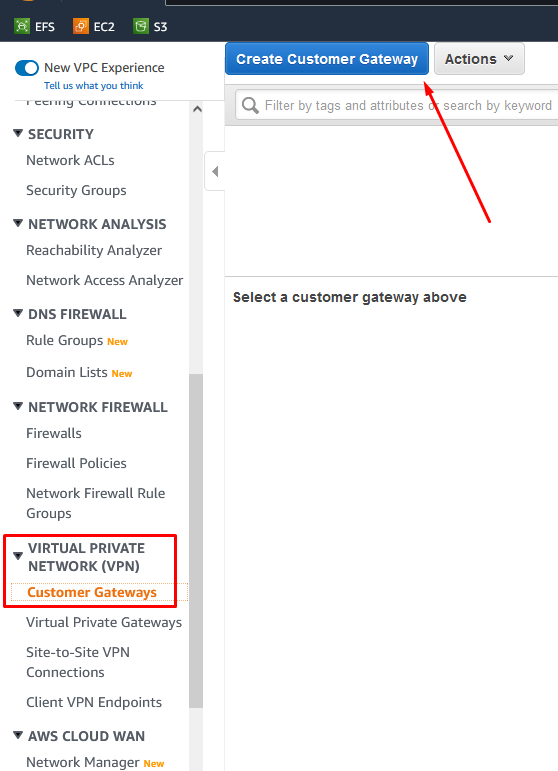

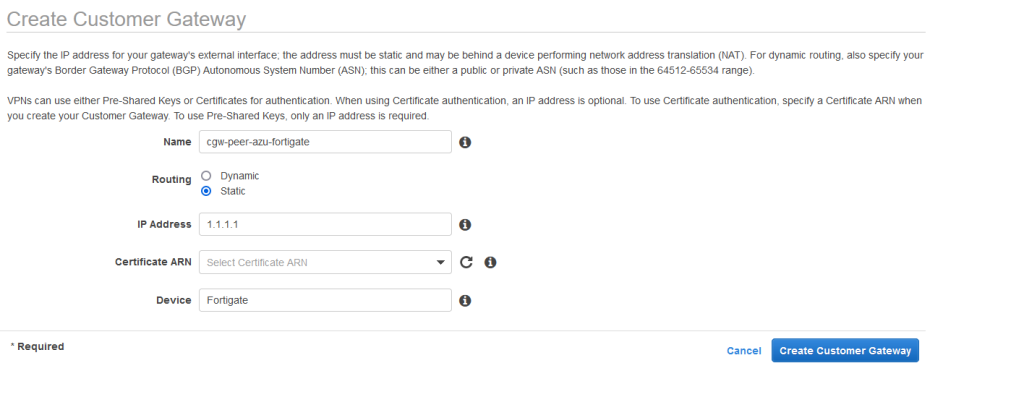

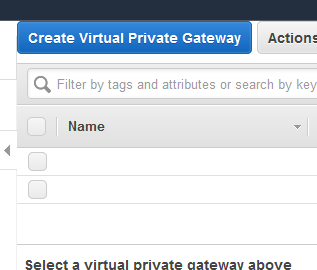

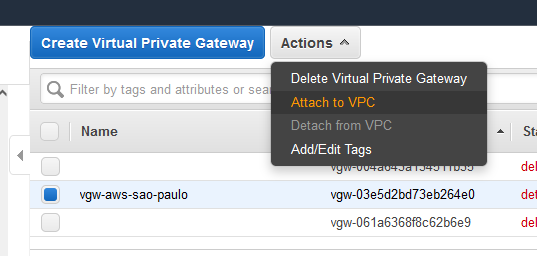

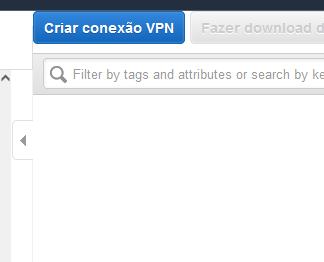

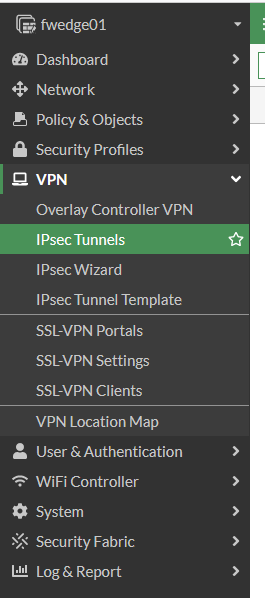

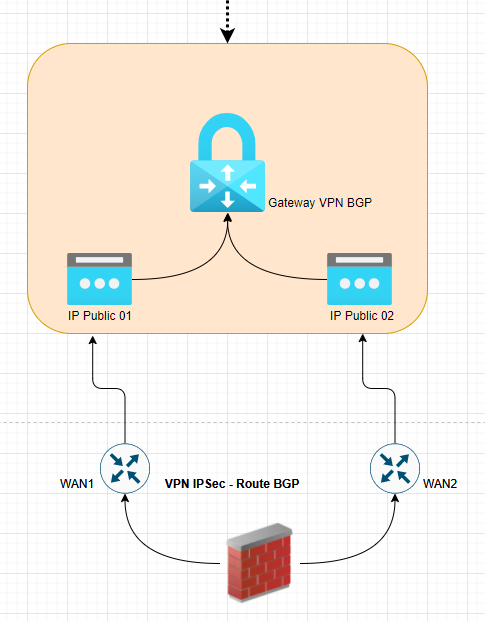

Vamos partir para nossa VPN com Fortigate, em “Virtual Private Network (VPN), vamos criar um Customer Gateway

Name “cg-fgt”

Routing “Dynamic”

BGP ASN “65010” esta ASN será do nosso Fortigate

Cetificate ARN “Deixe como esta”

Device “Fortigate” este item não é obrigatório

Clique em “Create Customer Gateway”

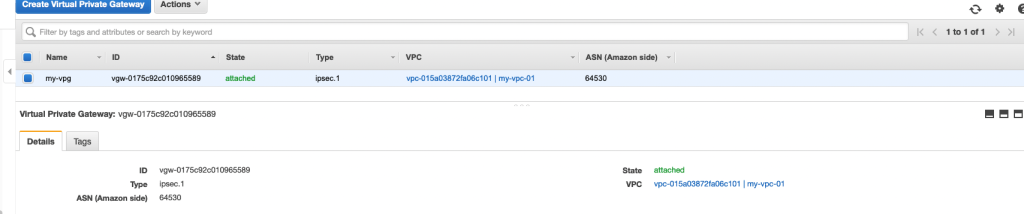

Se tudo correu bem

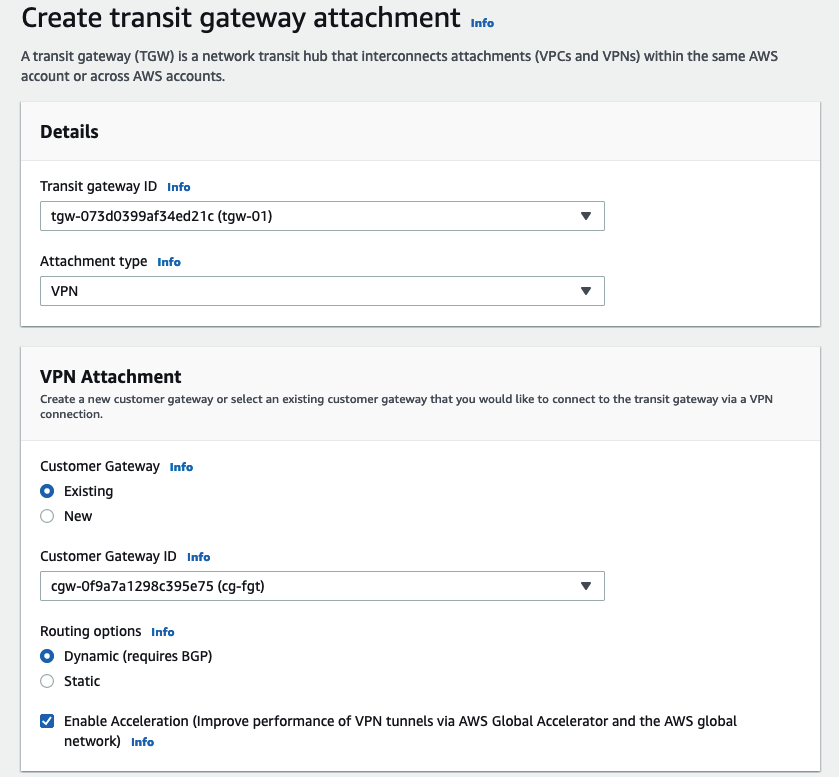

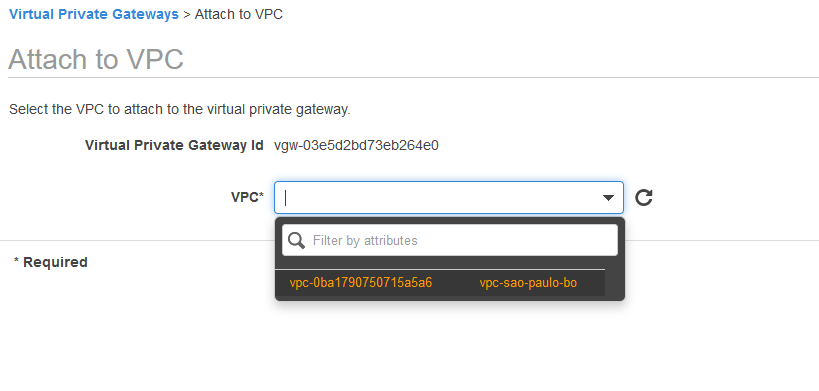

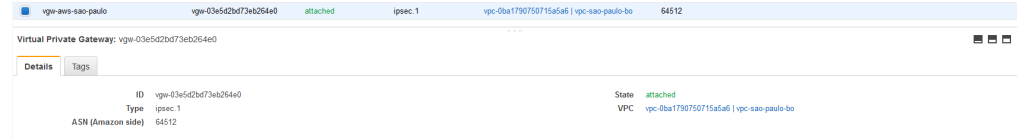

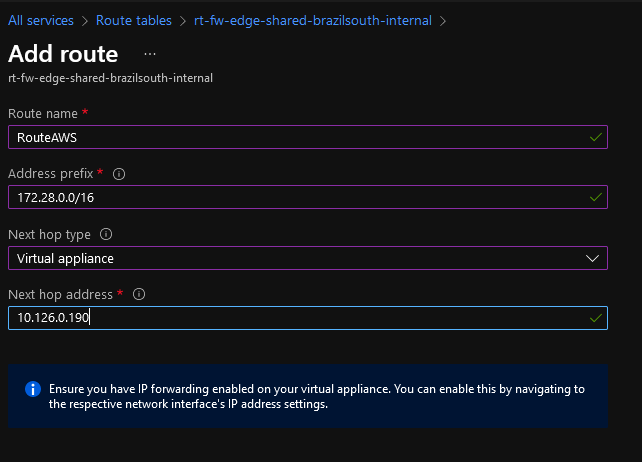

Agora vamos voltar para nosso Transit Gateway Attchment em sa-east-1 e vamos anexar nossa VPN

Transit Gateway ID “escolha nosso transit gateway”

Attchment Type “VPN”

VPN Attchment “”Existing” escolha a que foi criada (customer gateway)

Routing Options “Dymanic BGP”

Enable Accleration “habilite”

O restante deixe como esta

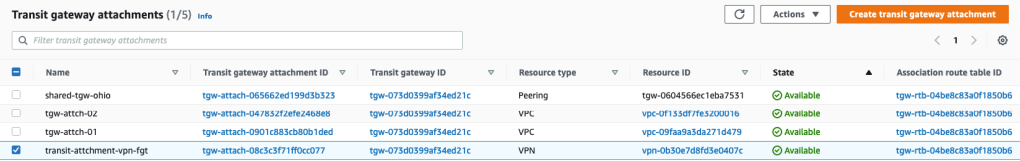

Se tudo correu bem, temos este cenário, temos anexados em nosso transit gateway duas VPCs, um Peering e uma VPN.

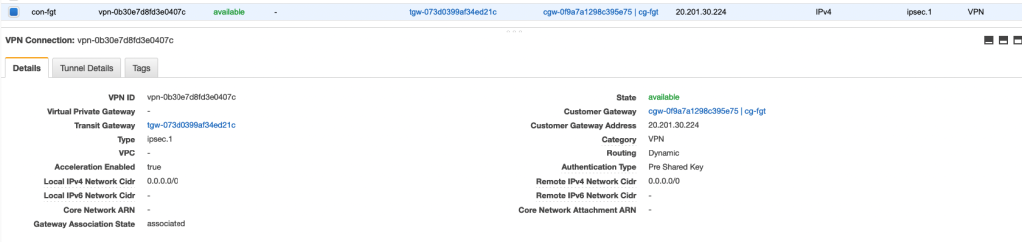

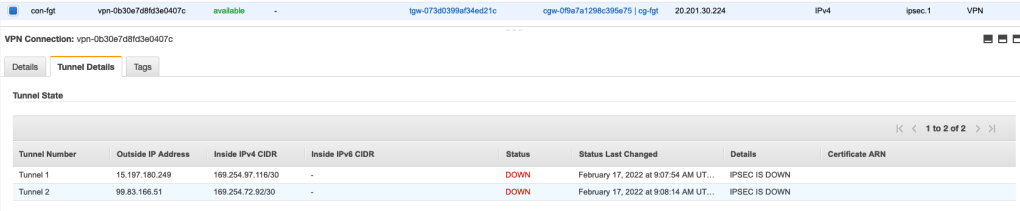

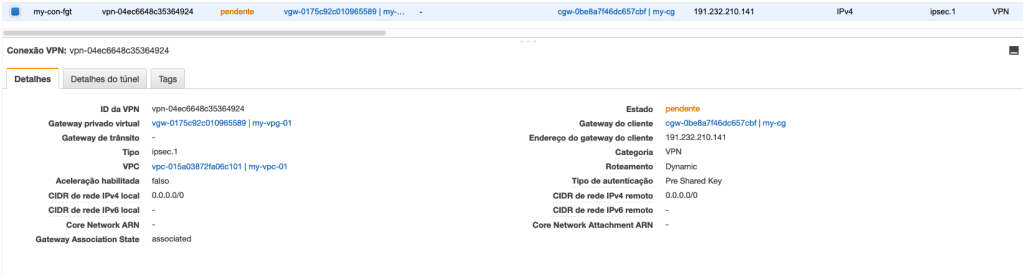

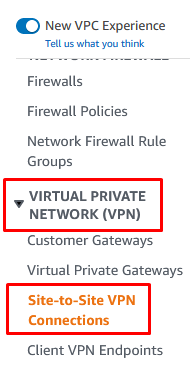

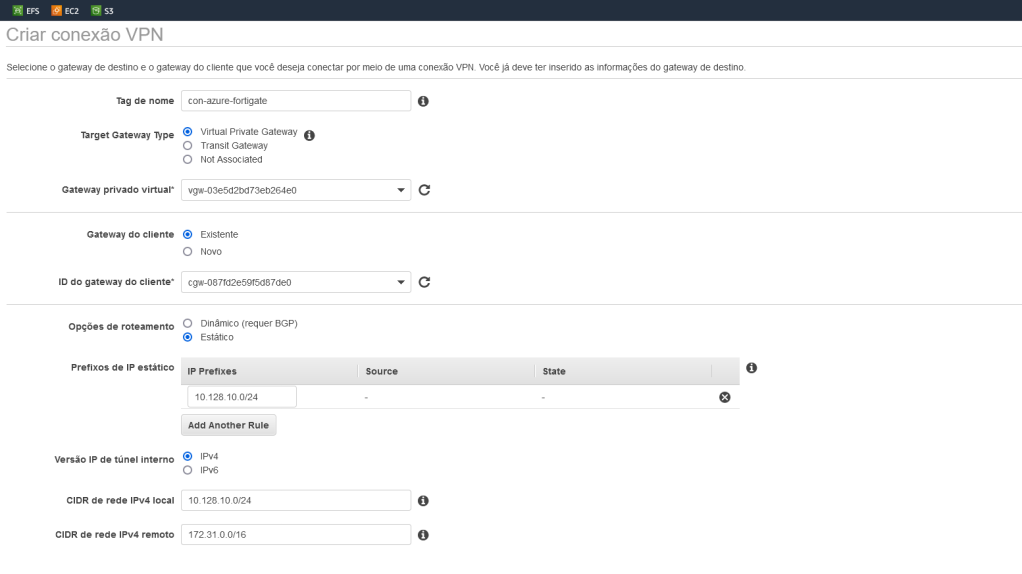

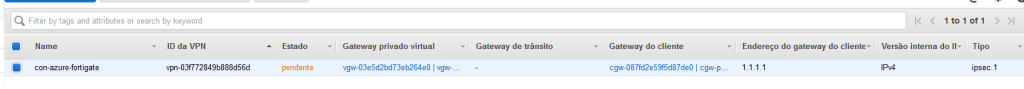

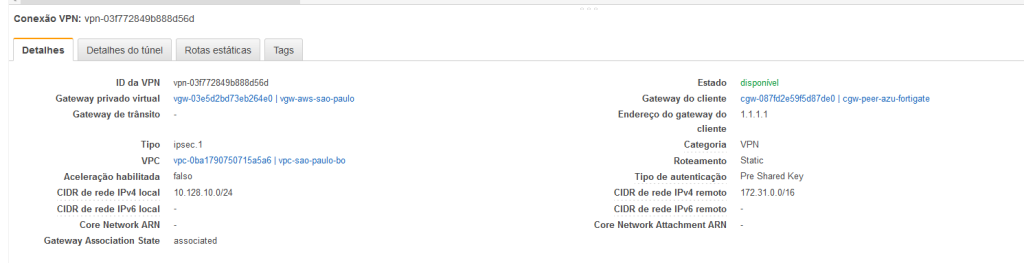

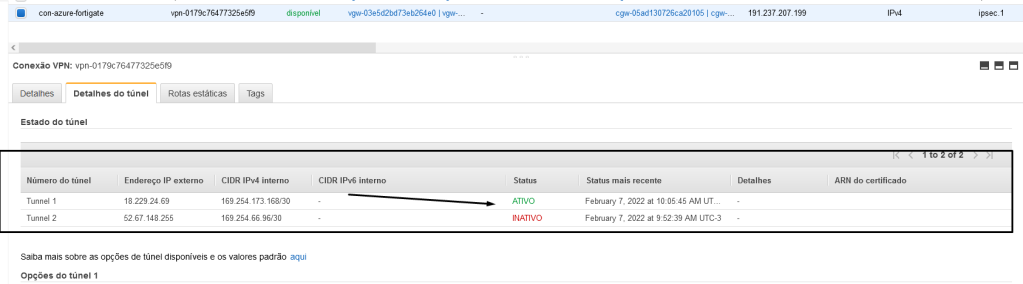

Feito isso, nossa conexão Site-to-Site é criada automaticamente. Veja como ficou:

Temos transit gateway criado e cg criado

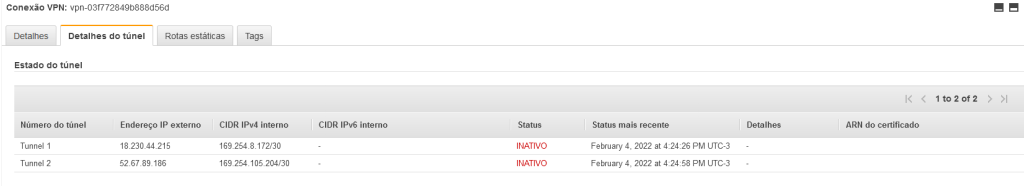

Temos aqui os detalhes dos Tunneis que estão DOWN (pois ainda não chegamos no fortigate)

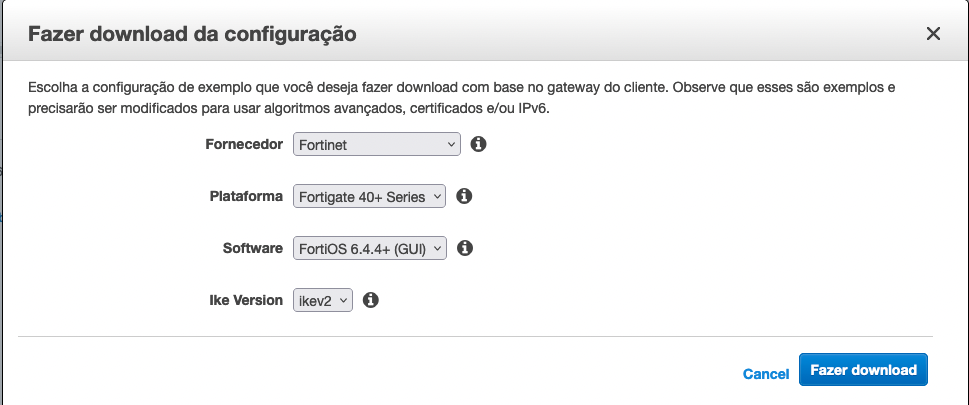

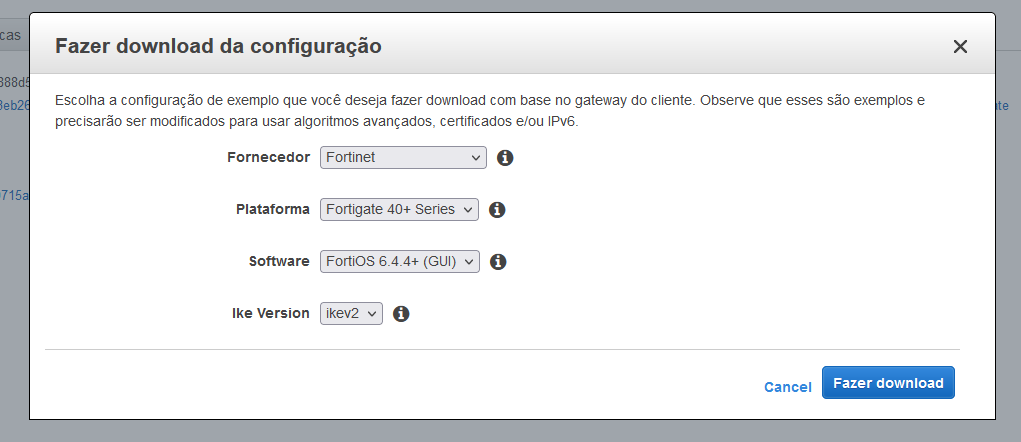

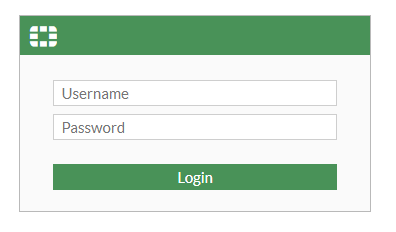

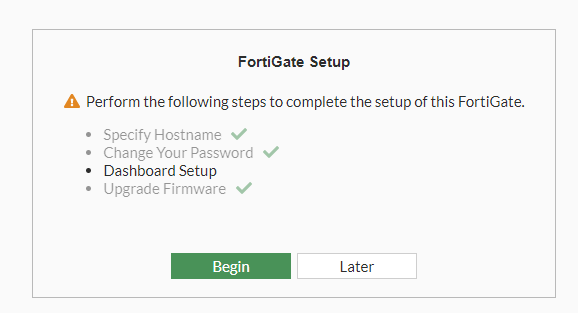

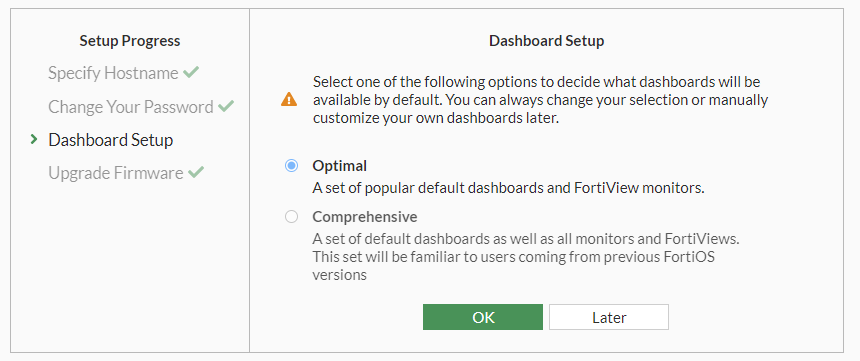

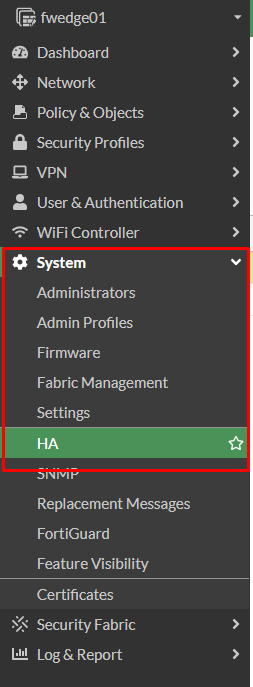

Agora por fim e não menos importante (rs…) vamos para o fortigate. Antes disso precisamos pegar o arquivos na AWS para sabermos nossa PSK, pegamos ele em connections mesmo, fazer download e escolher Fortigate, feito download do arquivo, bora lá fazer as configurações.

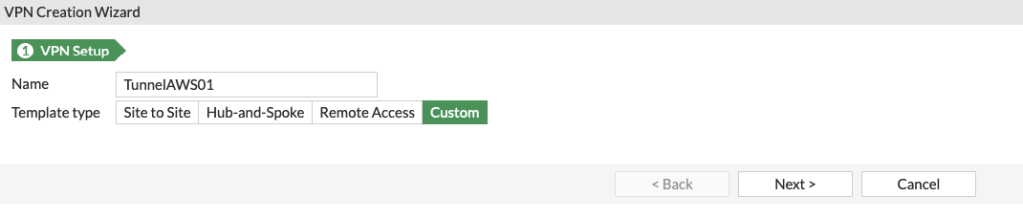

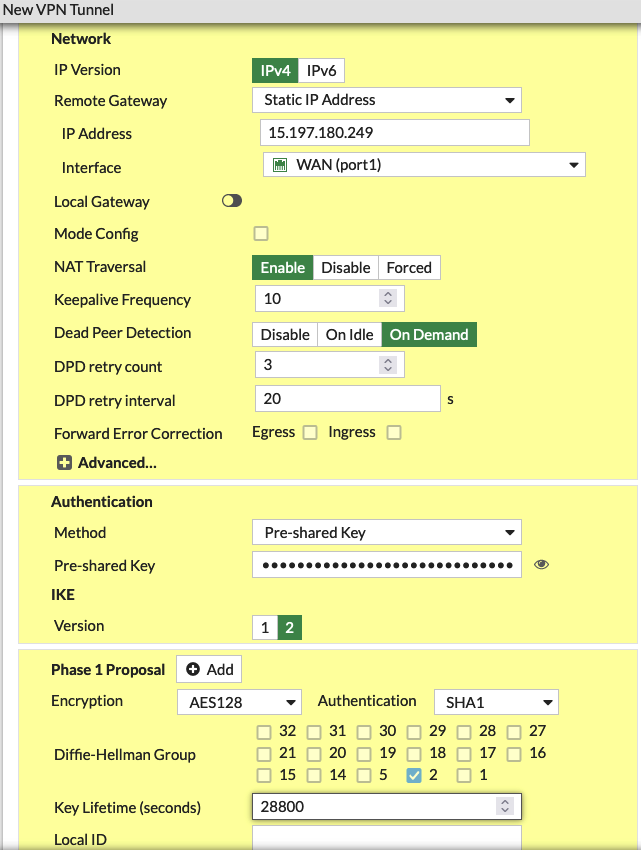

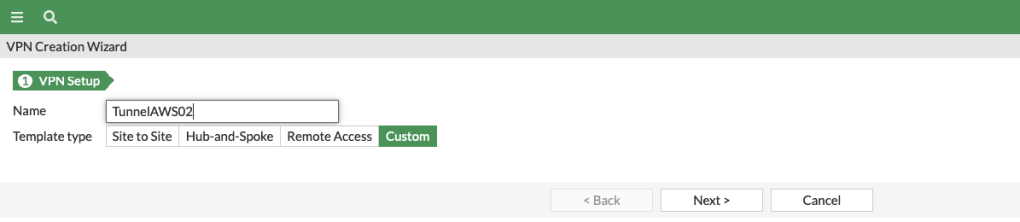

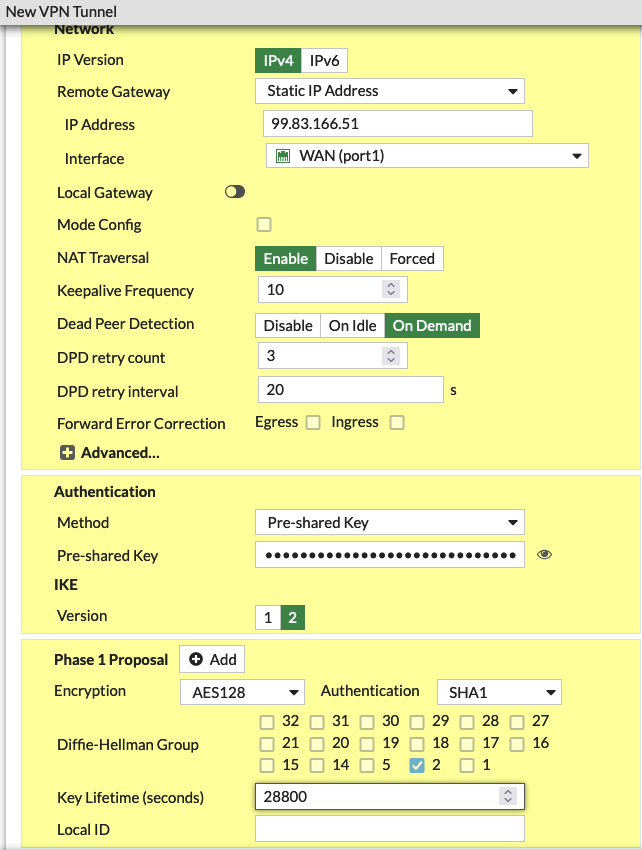

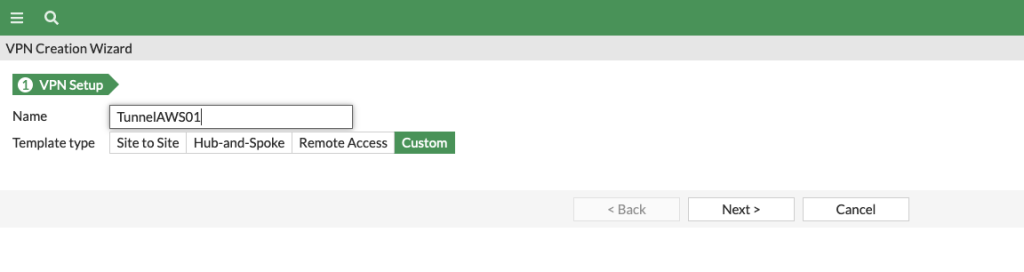

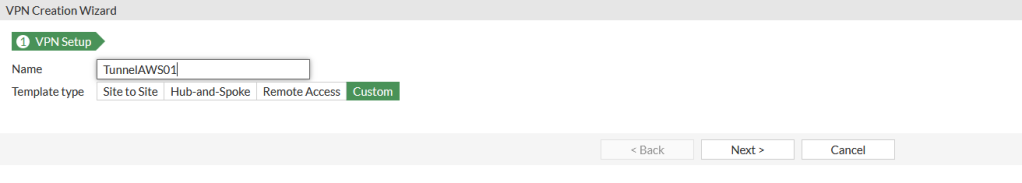

Vamos criar nossos Tuneis Phase1 e Phase2

Phase1

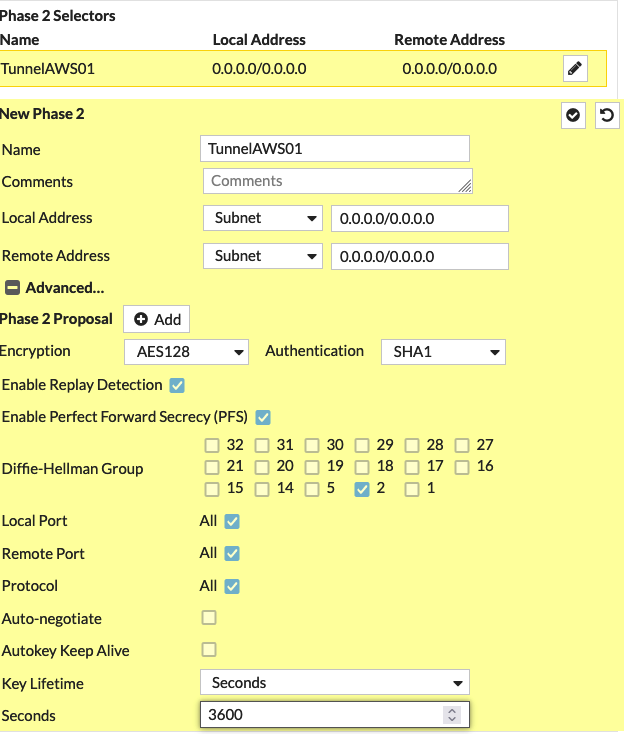

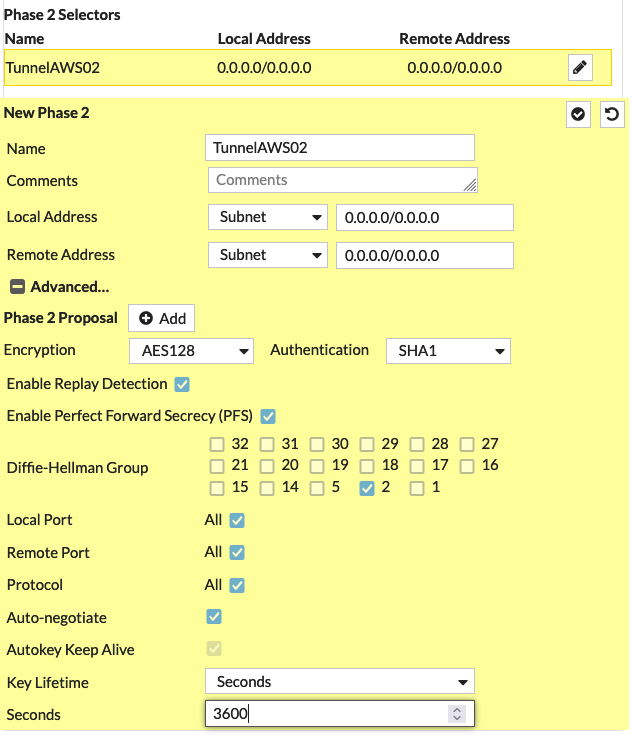

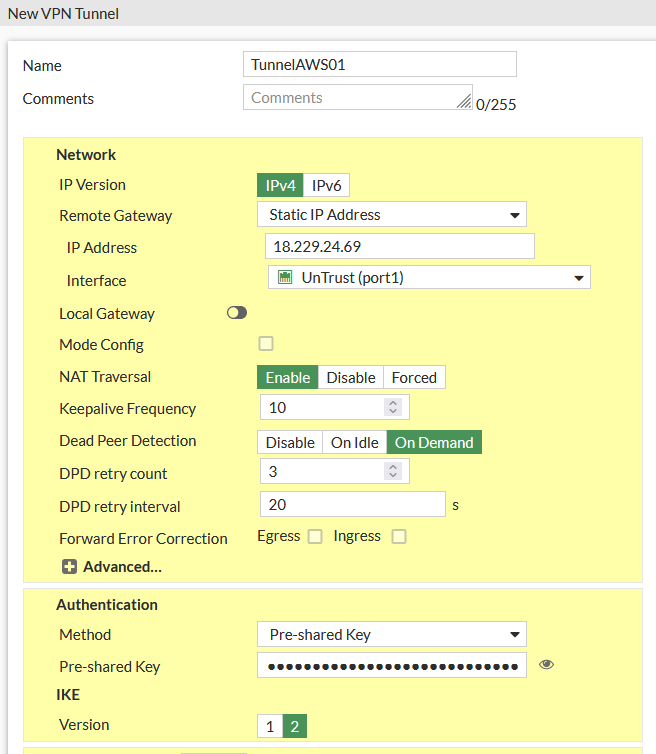

Phase2

Agora vamos criar o Segundo Tunel

Phase1

Phase2

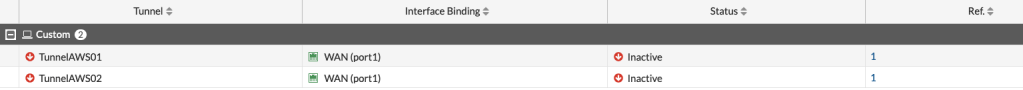

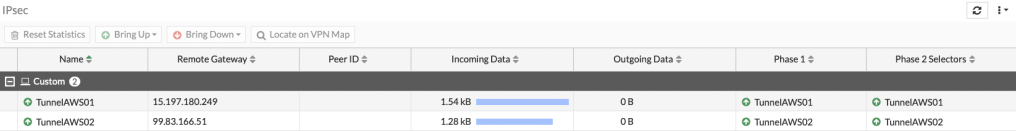

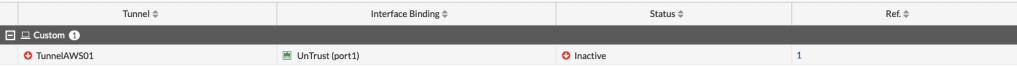

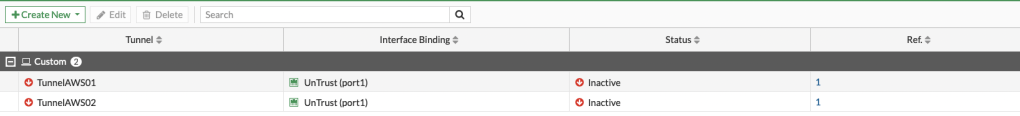

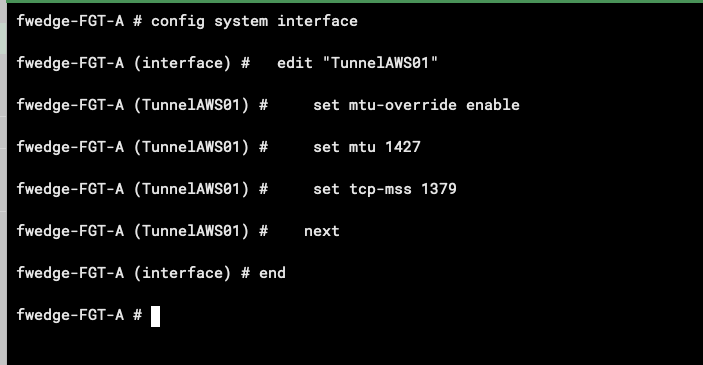

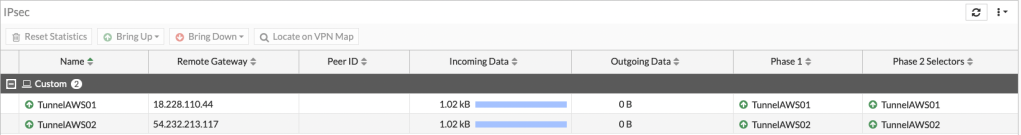

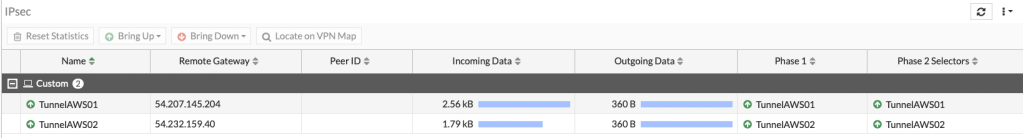

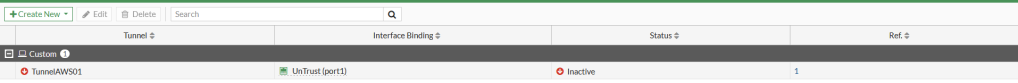

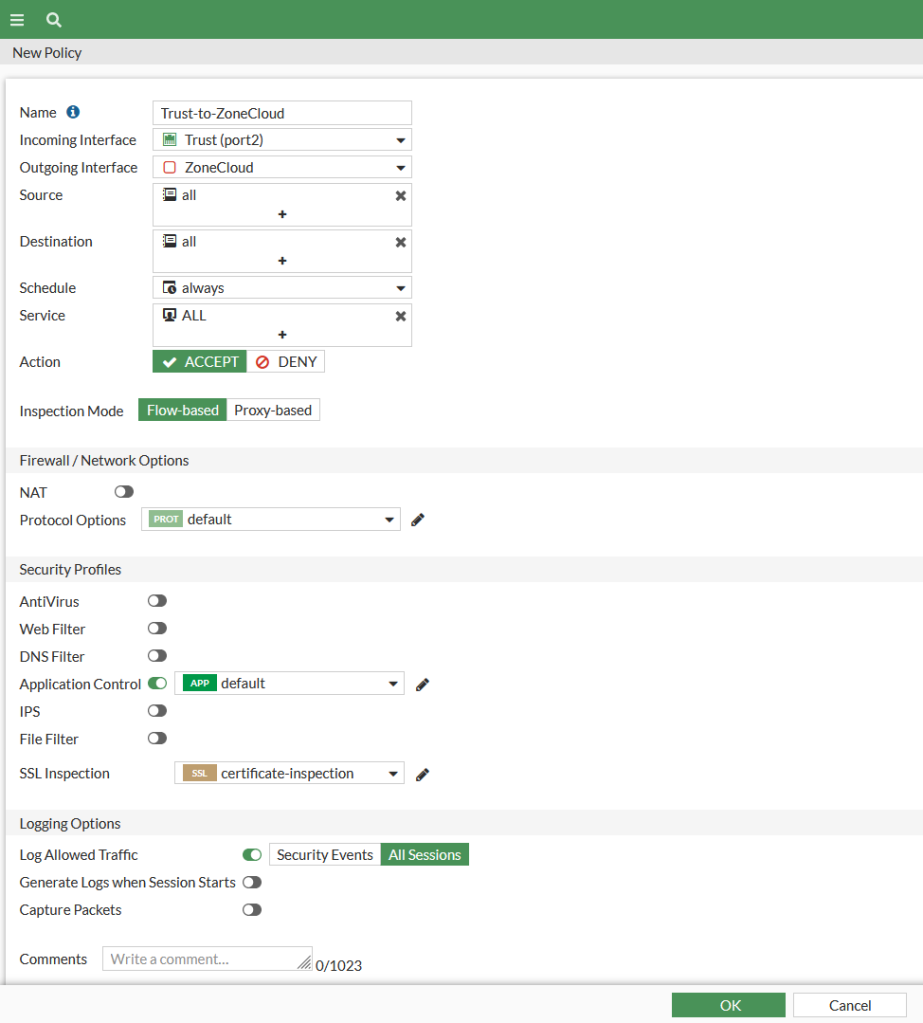

Se tudo correu bem, temos dois tuneis VPN

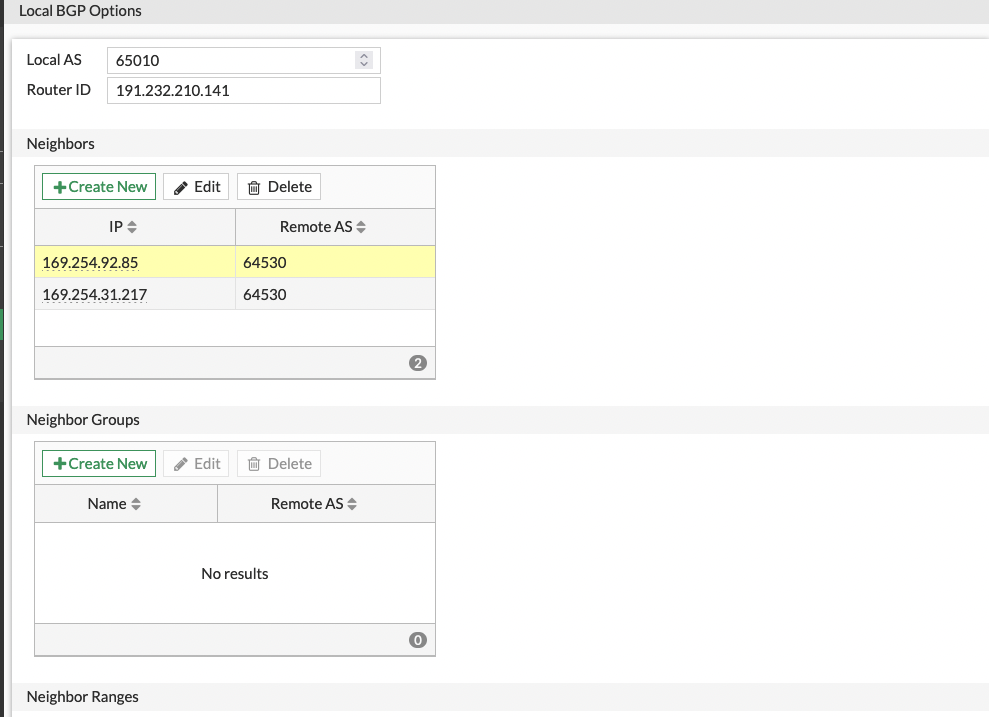

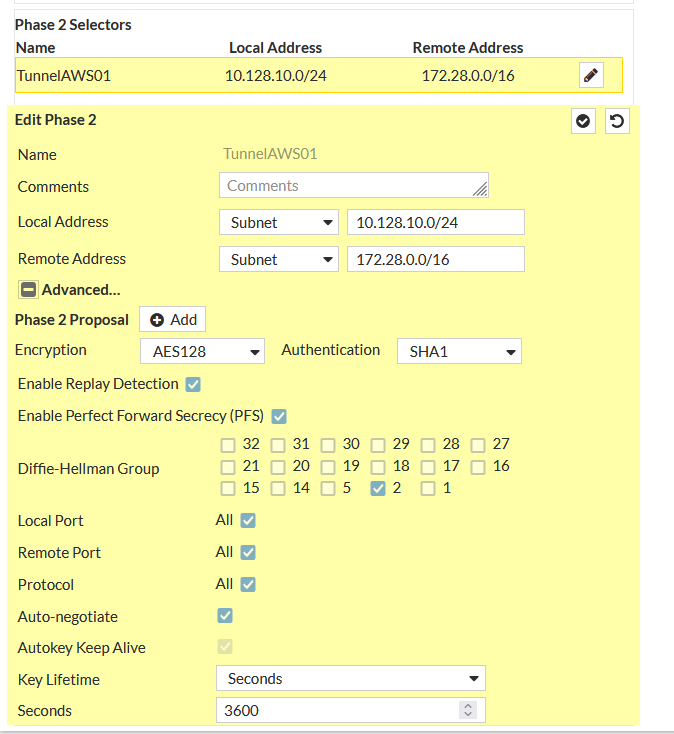

Agora vamos configura nosso BGP.

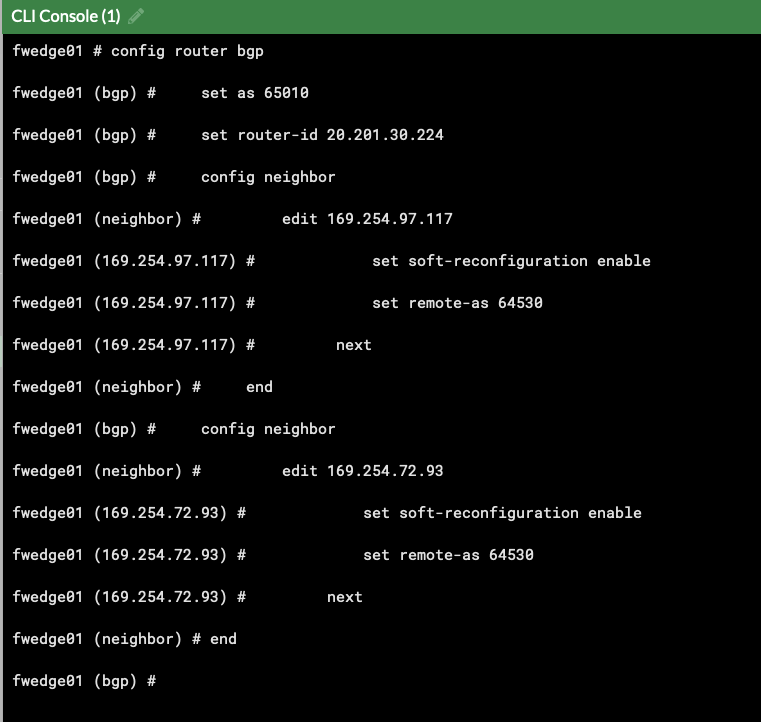

#Vamos fazer via CLI no prompt do Fortigate

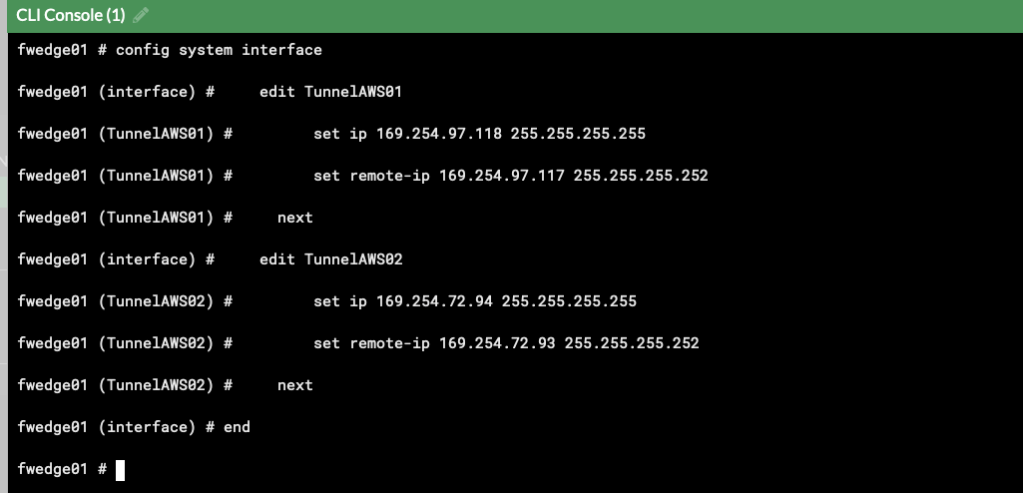

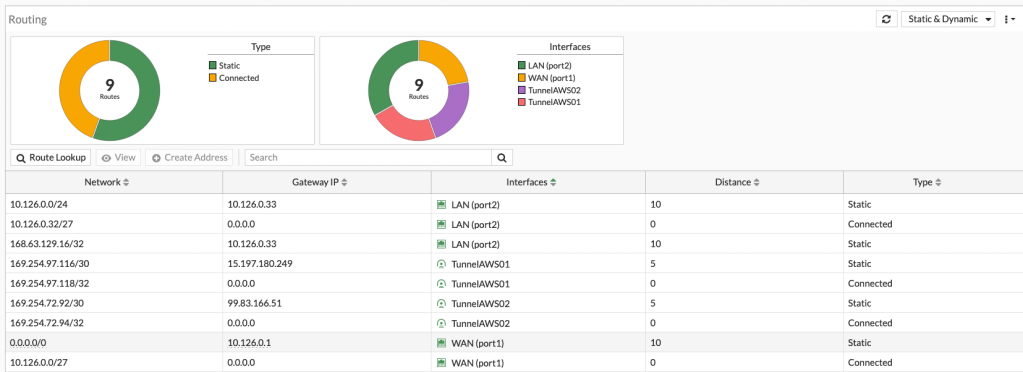

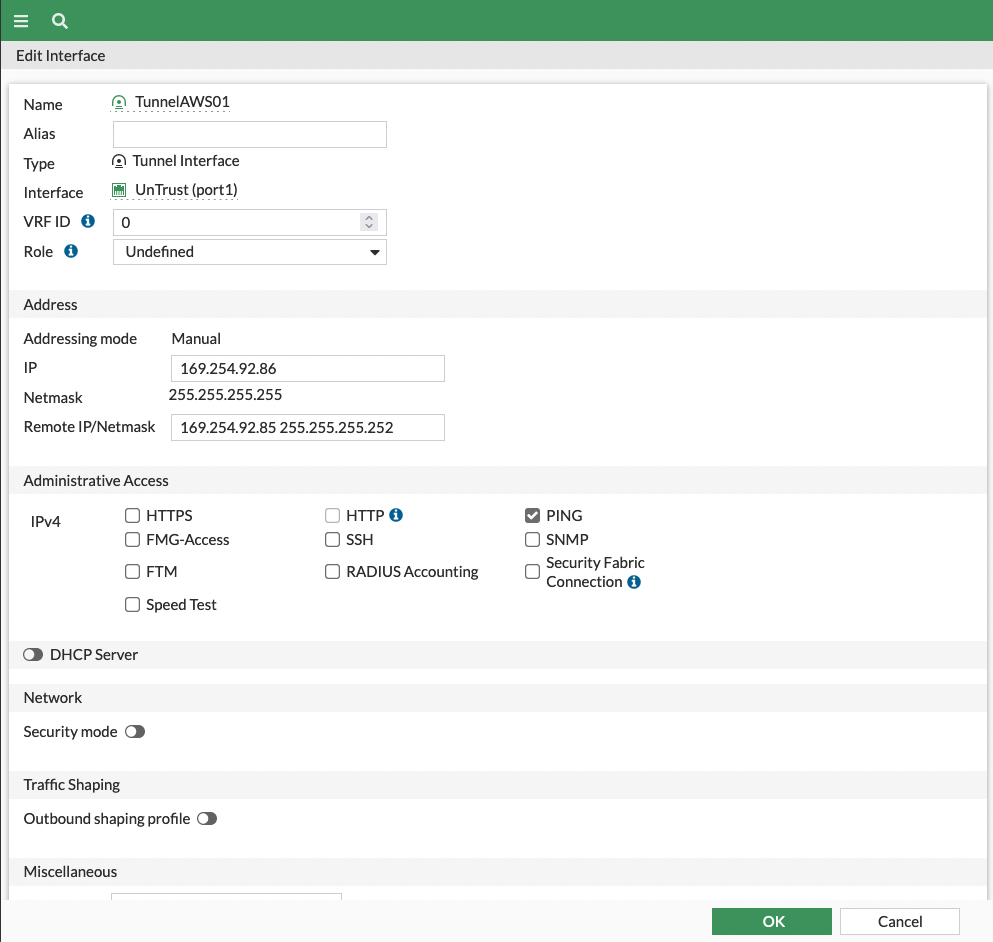

##Aqui vamos configura as interfaces (VPN)

##As informações de configurações encontra-se no arquivo .txt que fizemos download do console da AWS

config system interface

edit TunnelAWS01

set ip 169.254.97.118 255.255.255.255

set remote-ip 169.254.97.117 255.255.255.252

next

edit TunnelAWS02

set ip 169.254.72.94 255.255.255.255

set remote-ip 169.254.72.93 255.255.255.252

next

endSe tudo correu bem, temos essa saída:

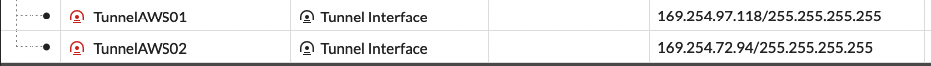

E temos as configurações nas interfaces

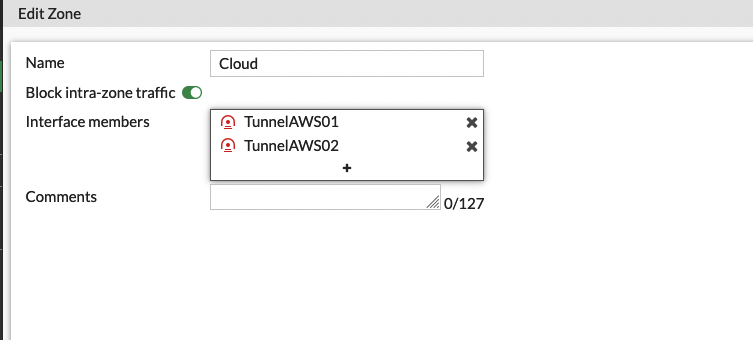

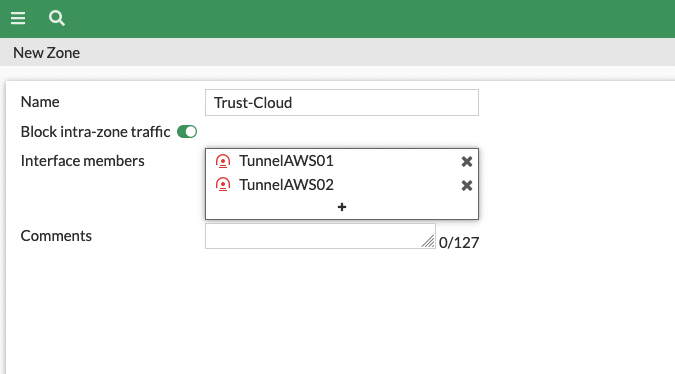

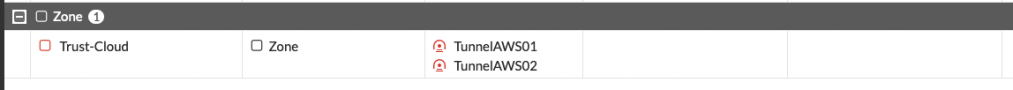

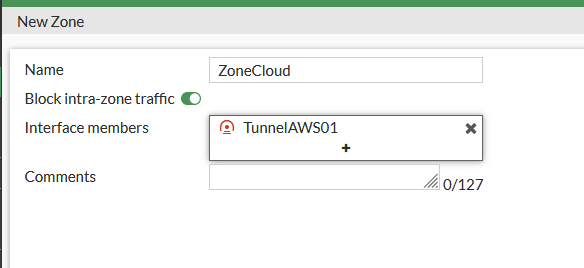

Vamos adicionar essas Interfaces a nossa Zona “Cloud”, aconselho a trabalhar com zonas, isso facilita o trabalho administrativo.

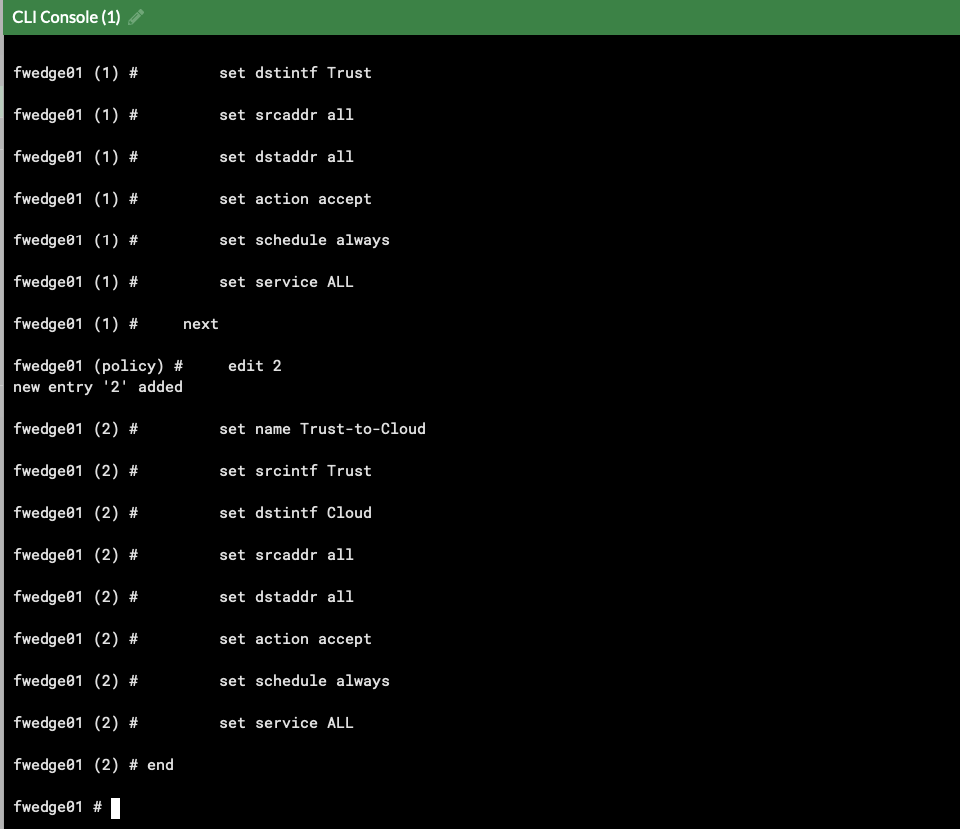

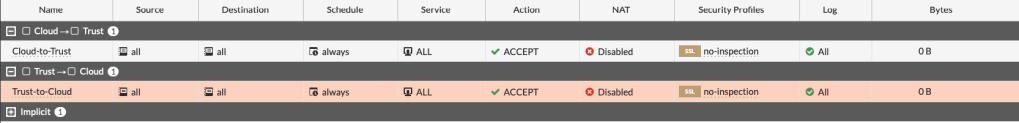

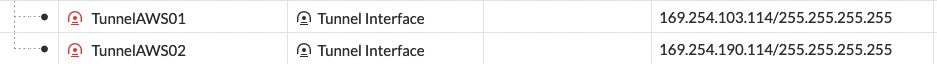

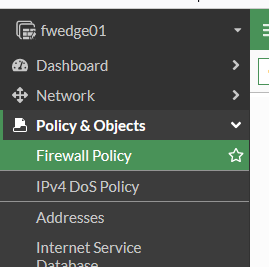

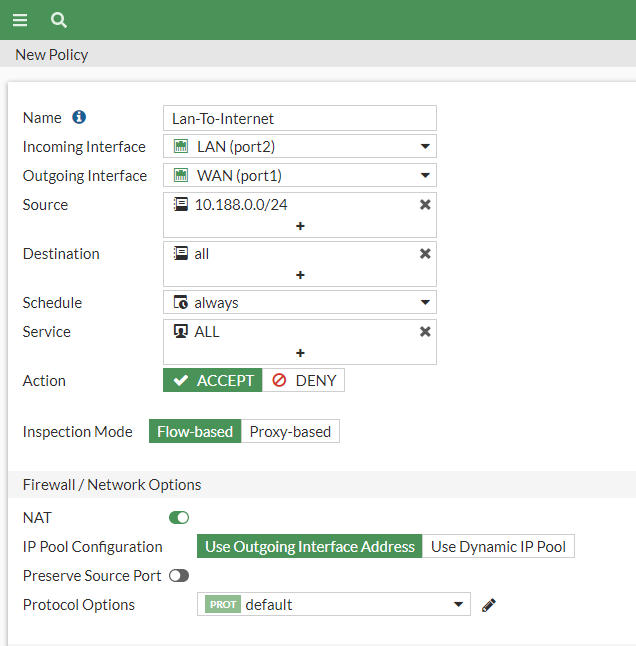

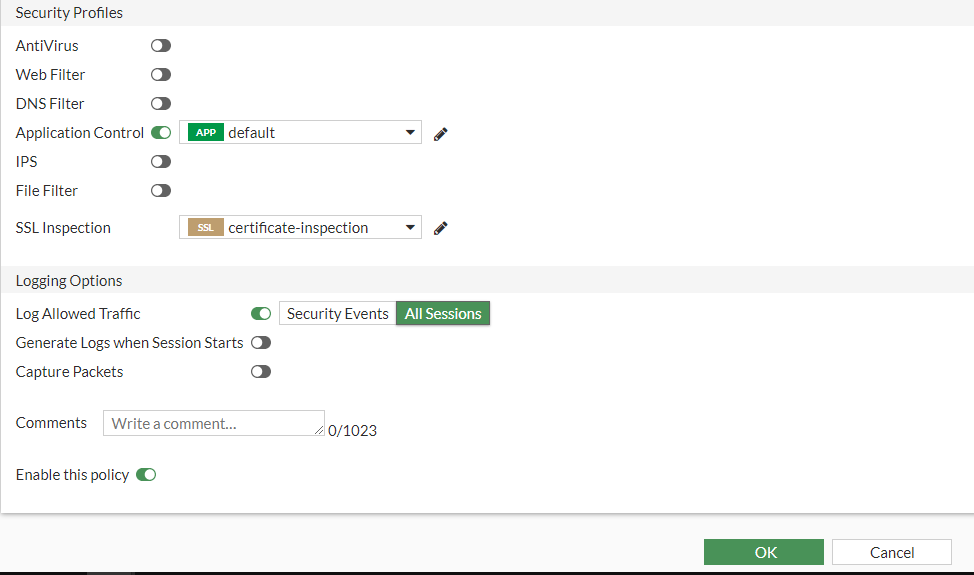

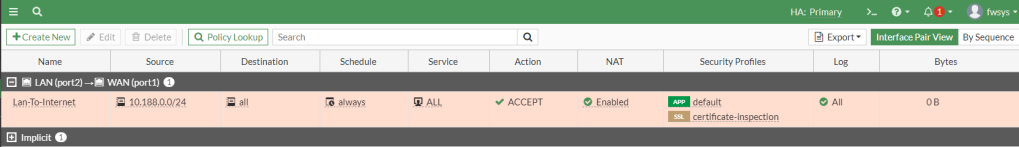

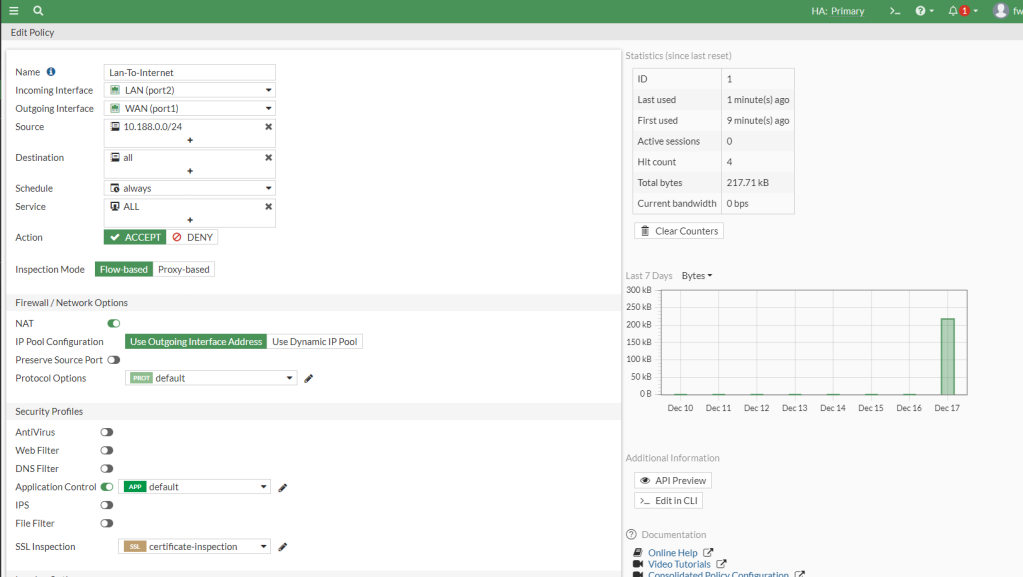

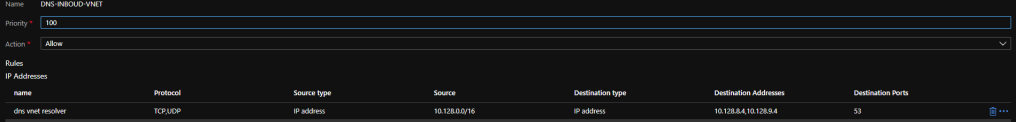

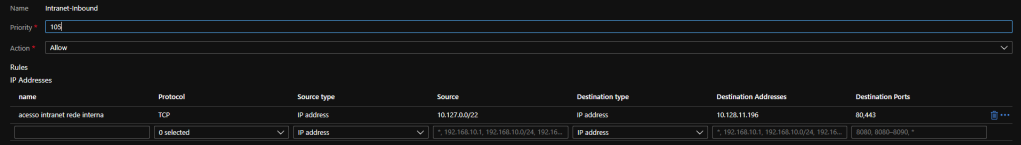

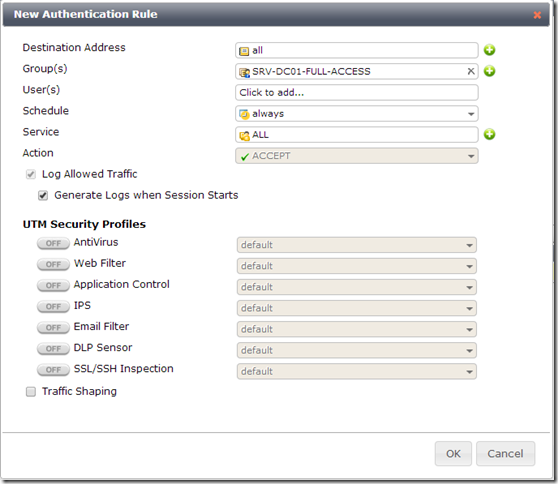

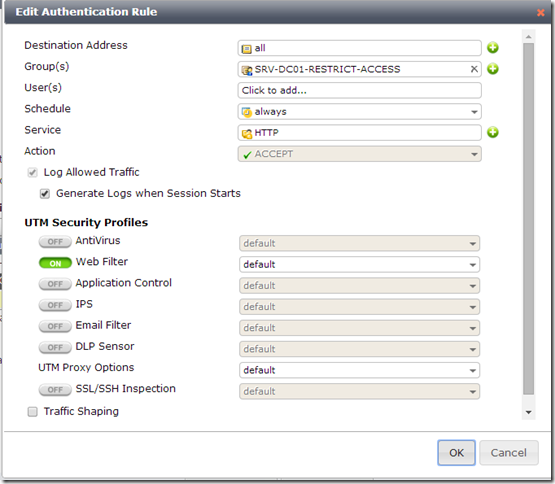

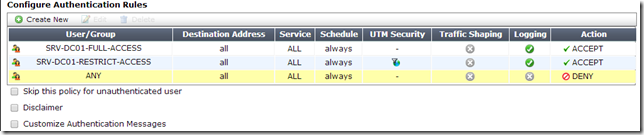

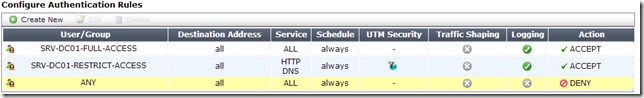

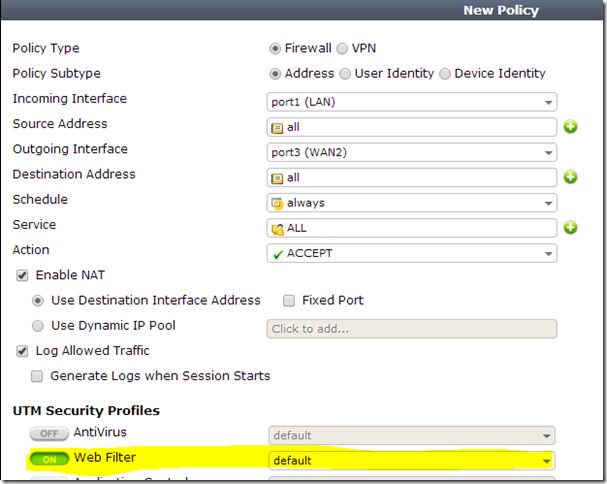

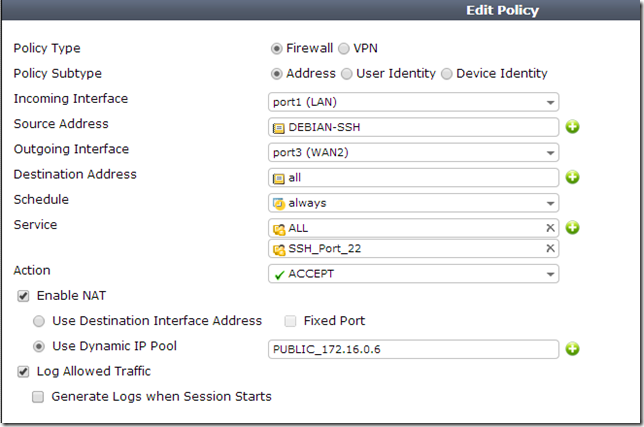

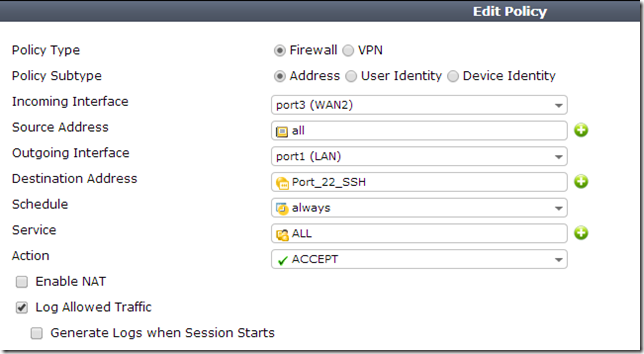

Agora vamos criar as regras de Firewall, neste post criaremos regras de InBound e OutBound Any para facilitar o artigo, é claro que no ambiente de produção isso não deve acontecer (mas sabemos por ai que é assim que funciona rs…)

##Vamos criar as regras via CLI do Fortigate

#Criar regras de firewall

###Eu trabalho com Zonas, então Trust é minha LAN e UnTrust é minha WAN

config firewall policy

edit 1

set name Cloud-to-Trust

set srcintf Cloud

set dstintf Trust

set srcaddr all

set dstaddr all

set action accept

set schedule always

set service ALL

next

edit 2

set name Trust-to-Cloud

set srcintf Trust

set dstintf Cloud

set srcaddr all

set dstaddr all

set action accept

set schedule always

set service ALL

endSe tudo correu bem temos essa saída

Temos nossas regras criadas

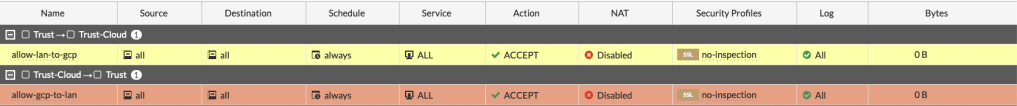

Vamos ver se nossa VPN esta UP!. Nossos tuneis estão UP, Phase1 e Phase2

Porém nosso BGP ainda não esta UP!

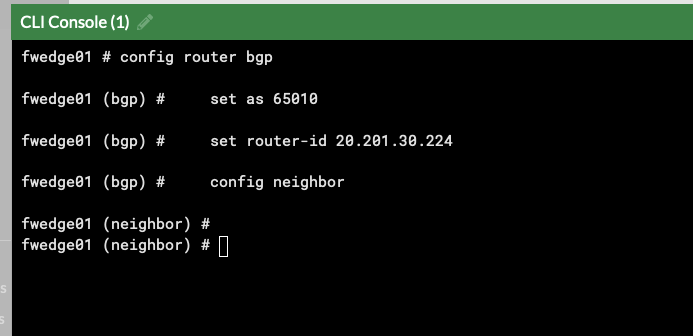

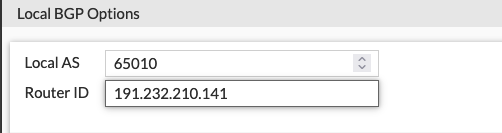

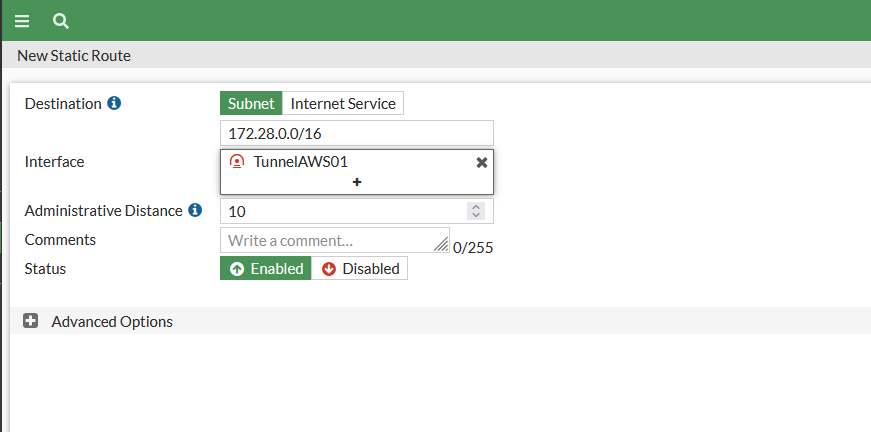

Vamos configura o nosso anuncio de BGP para a AWS

Vamos fazer via CLI do Fortigate

#Configurando BGP

config router bgp

set as 65010

set router-id 20.201.30.224

config neighbor

edit 169.254.97.117

set soft-reconfiguration enable

set remote-as 64530

next

end

config neighbor

edit 169.254.72.93

set soft-reconfiguration enable

set remote-as 64530

next

endSe tudo correu bem

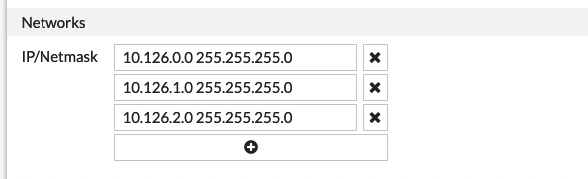

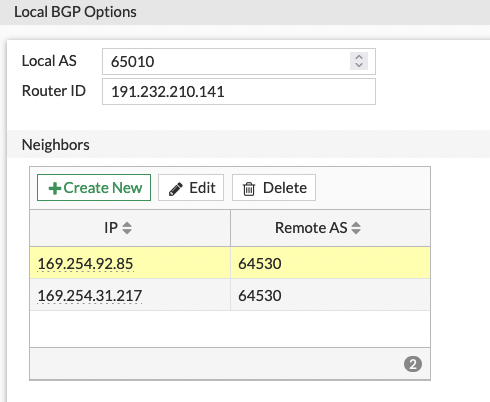

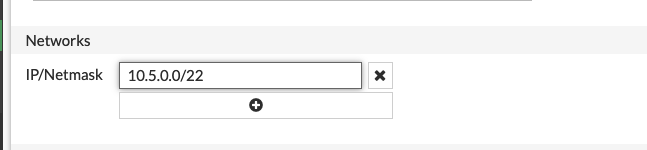

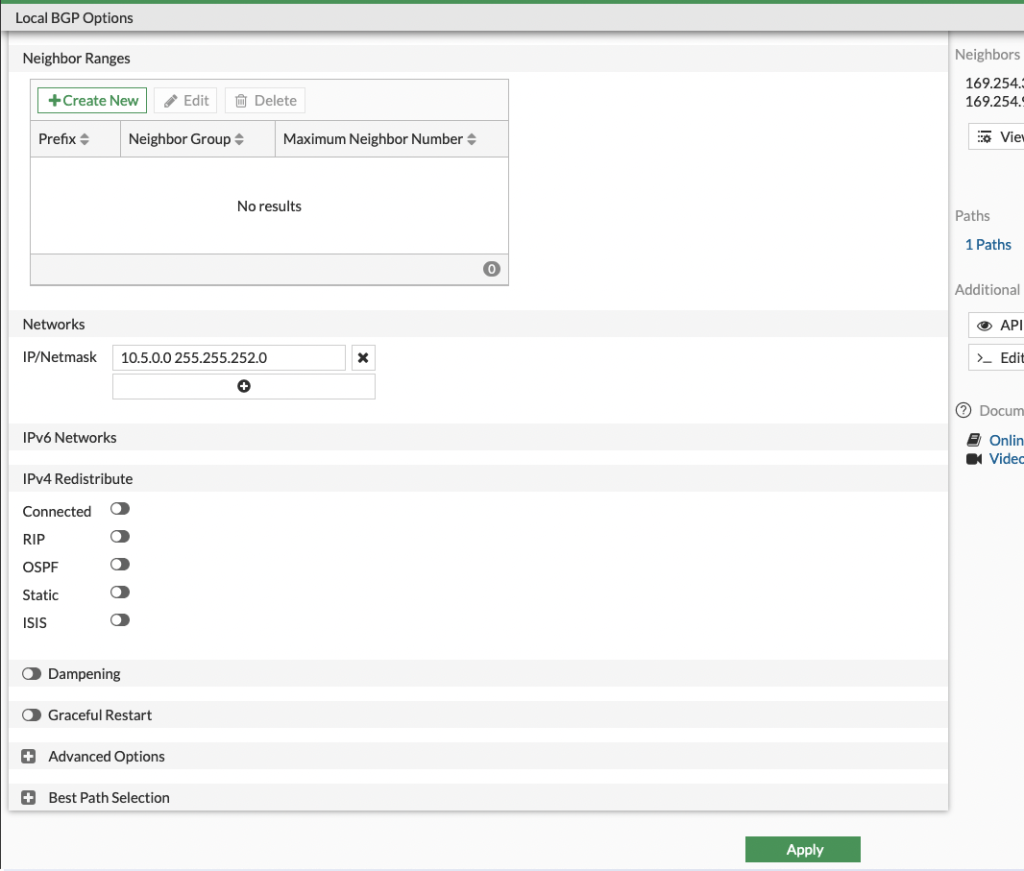

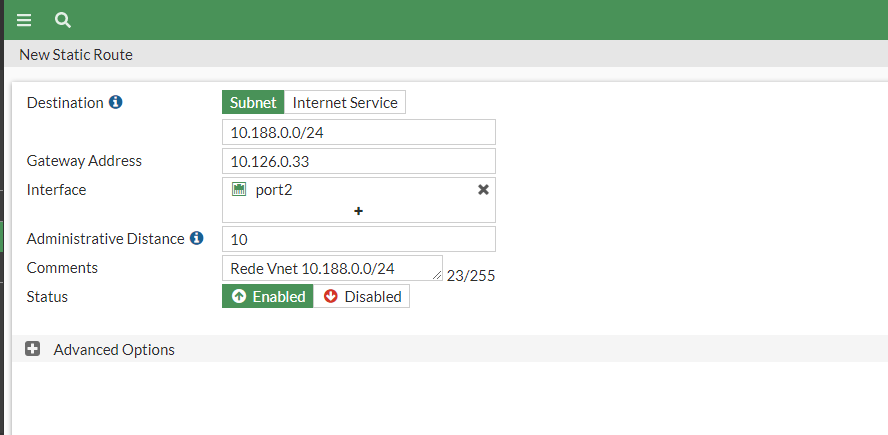

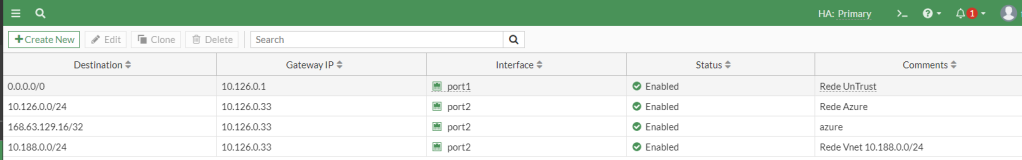

Agora vamos anunciar nossas rotas para AWS

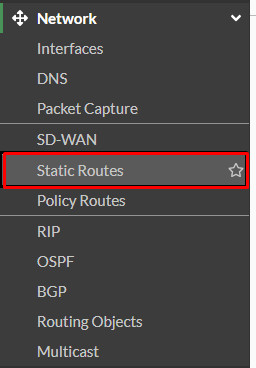

Fortigate –> Network –> BGP

10.126.0.0/24

10.126.1.0/24

10.126.2.0/24

Se tudo correu bem temos essas rotas anunciadas.

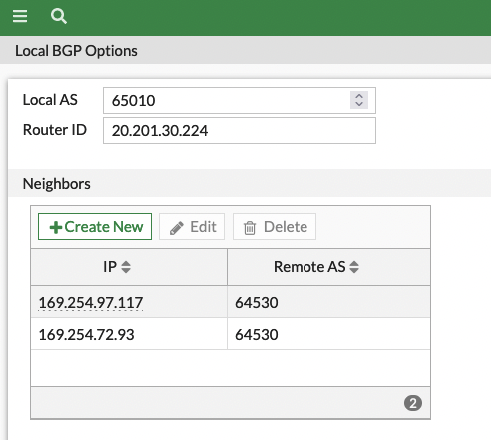

E temos esses vizinhos configuradores

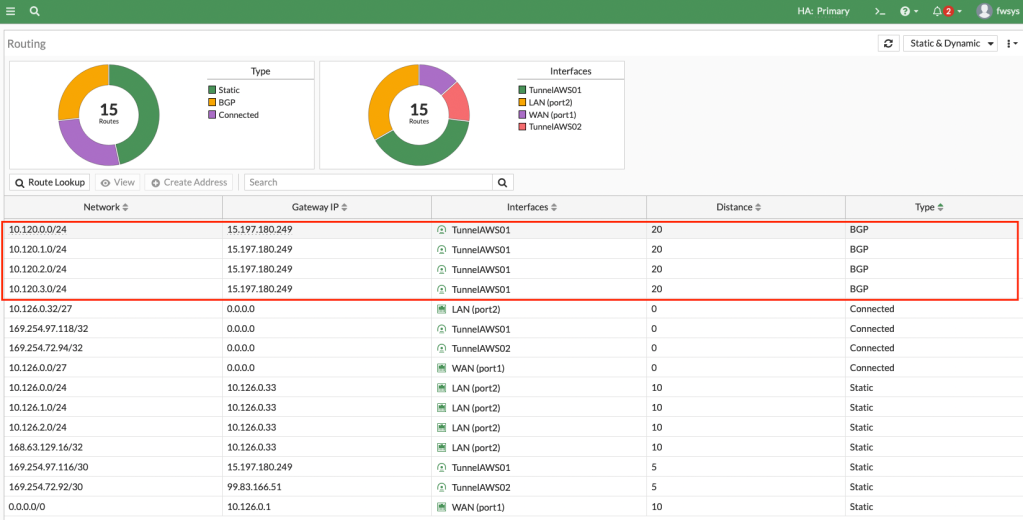

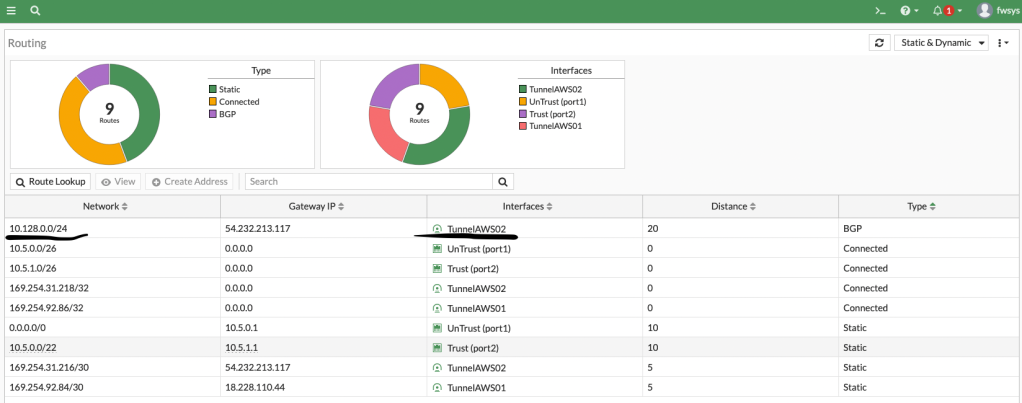

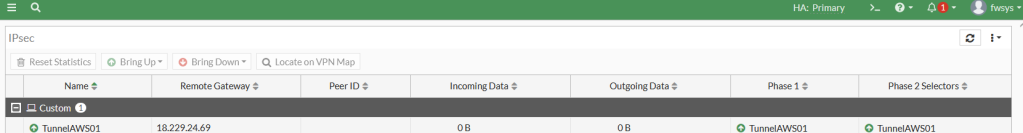

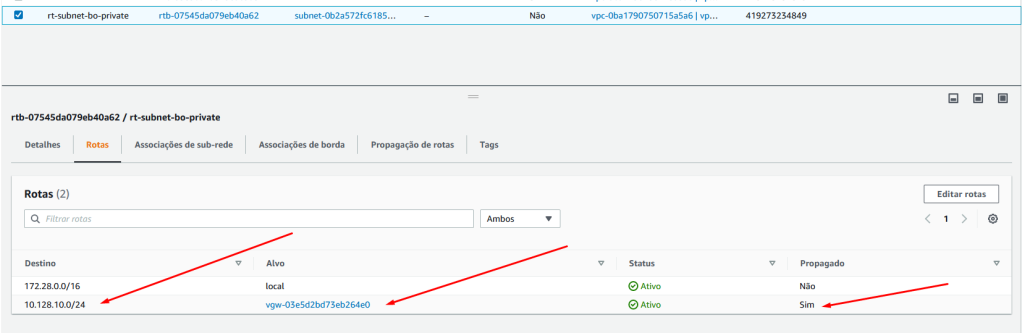

Vejam que com essas configurações nossas Rotas BGP para AWS já estão sendo recebidas

Vamos ver se na AWS nosso Transit Gateway ja esta recebendo nossas rotas anunciado pelo Fortigate? Vamos lá em “Transit Gateways” depois em “Transit Gateway Attchments”, vamos selecionar nosso transit gatewsy route table e em “routes”.

Vejam pela imagem abaixo que nossas redes anunciadas pelo Fortigate já estão aparecendo

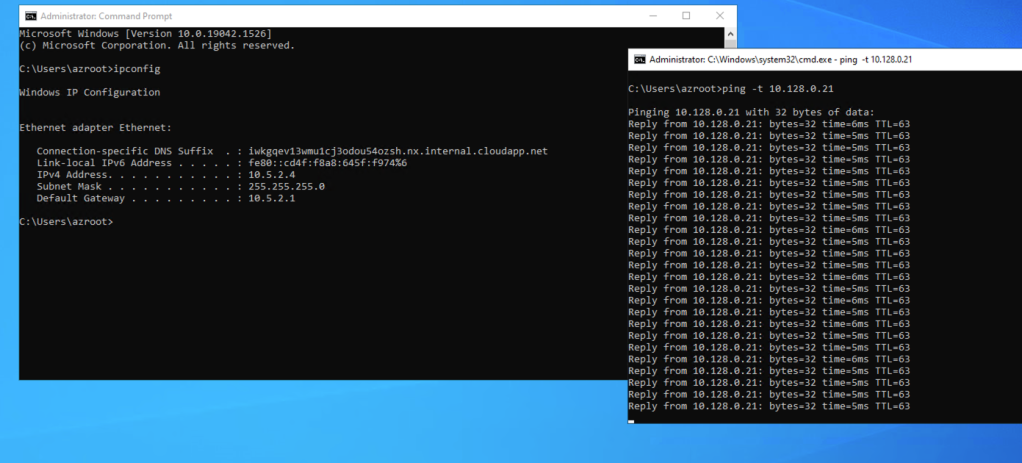

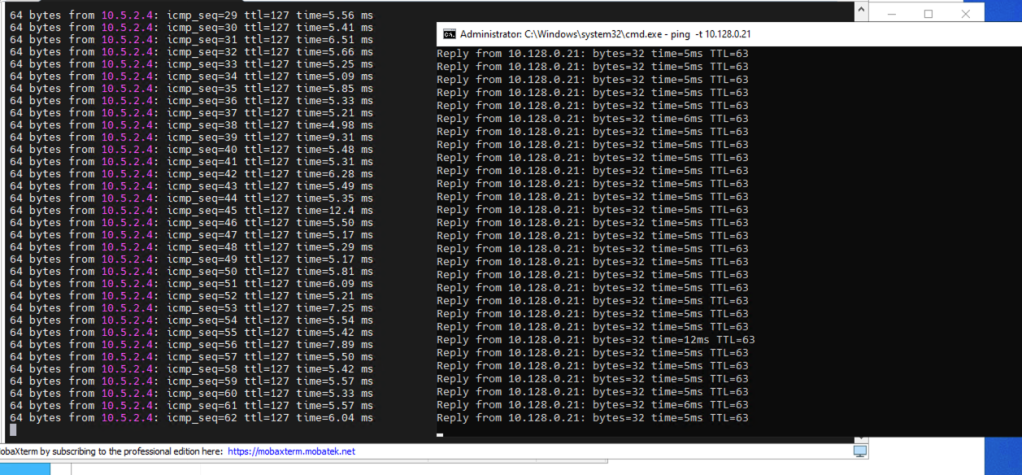

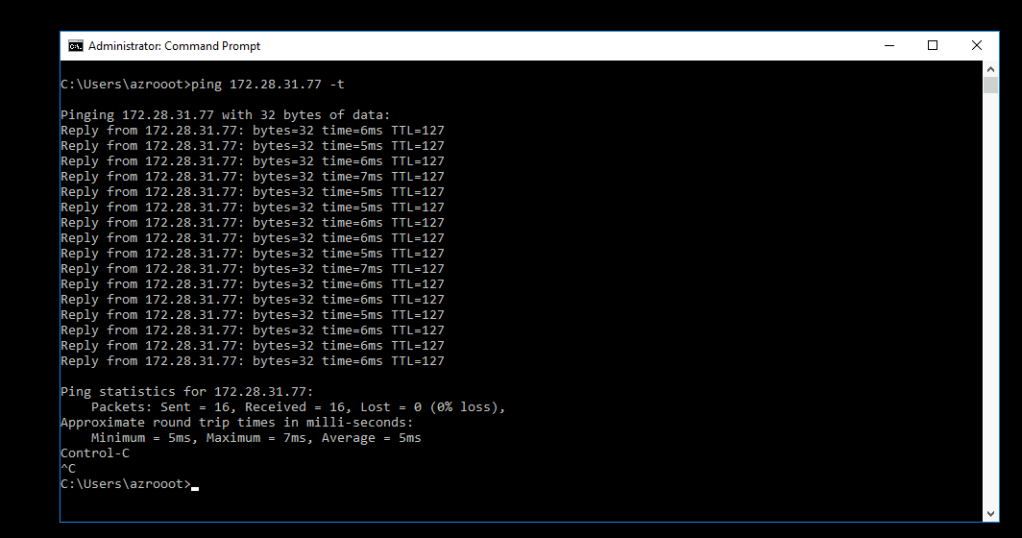

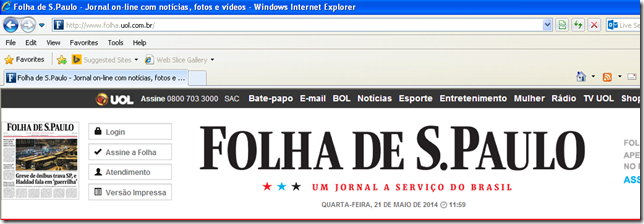

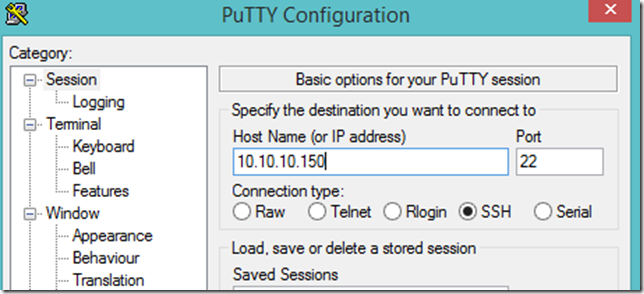

Agora vamos ver se tudo isso que foi feito acima (Vamos combinar que dá um certo trabalho e um pouco de conhecimento) esta funcionando.

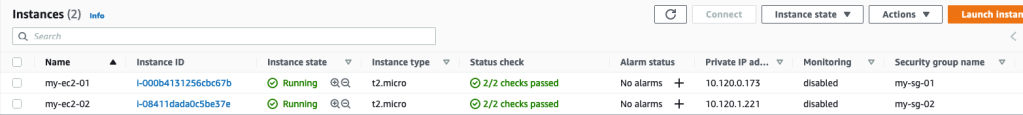

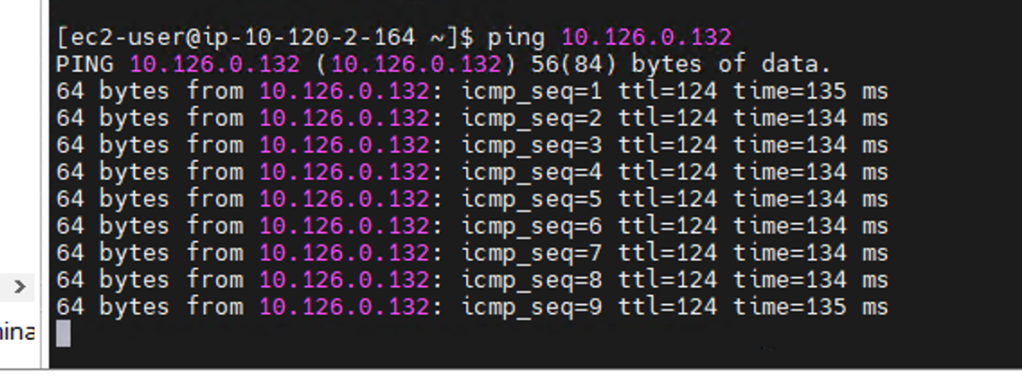

Agora fazer os testes a partir de uma VM que esta atras do Fortigate

IP: 10.126.0.132, a partir desta VM temos que conseguir chegar em todas as EC2 que estão na AWS, tanto em sa-east-1 (sao paulo) como em us-east-2 (ohio).

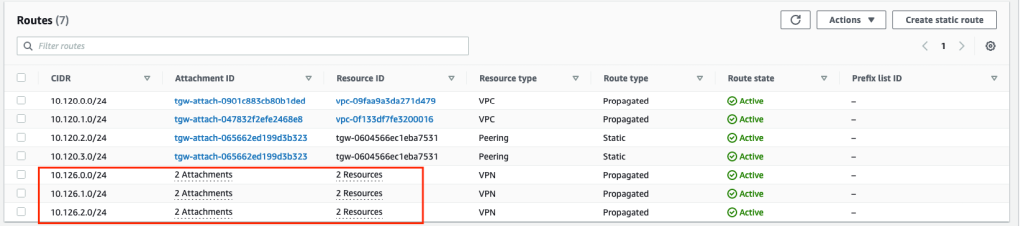

IPs de destinos de nossas EC2

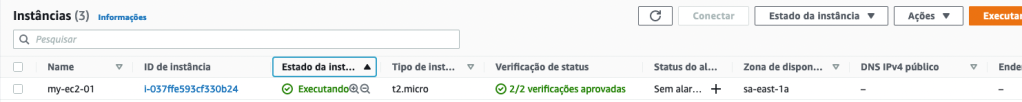

my-ec2-01 IP 10.120.0.173

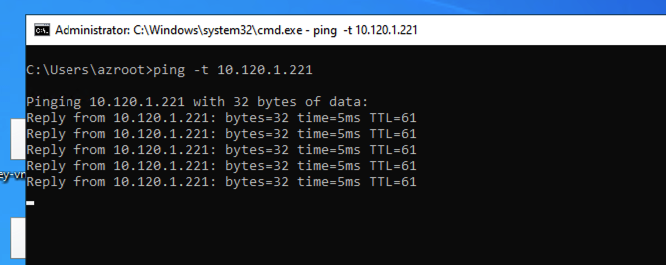

my-ed2-02 IP 10.120.1.221

Conforme imagem abaixo:

Vamos verificar a conectividade entre nossa rede 10.126.0.0/24 (Fortigate) e as redes da AWS (sao paulo) 10.120.0.0/24 e 10.120.1.0/24

1 teste OK

2 teste ok

Conseguimos conectividade para AWS sa-east-1, agora vamos para us-east-2.

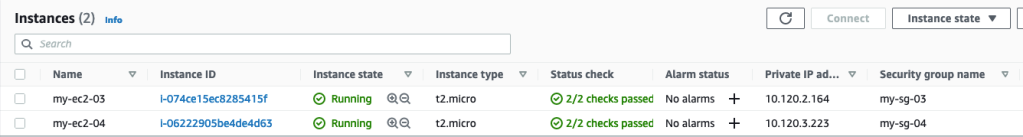

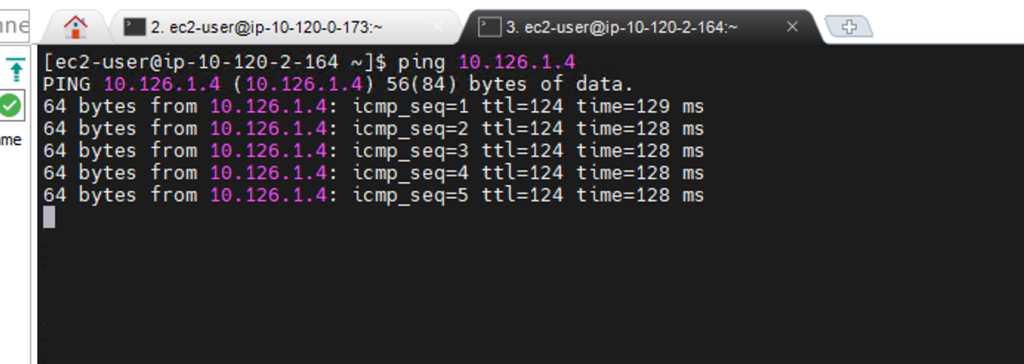

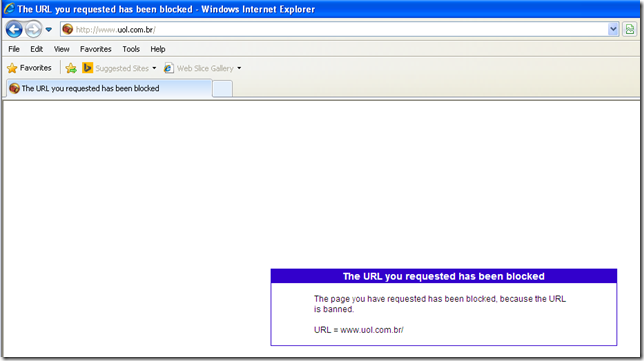

IPs de destinos de nossas EC2

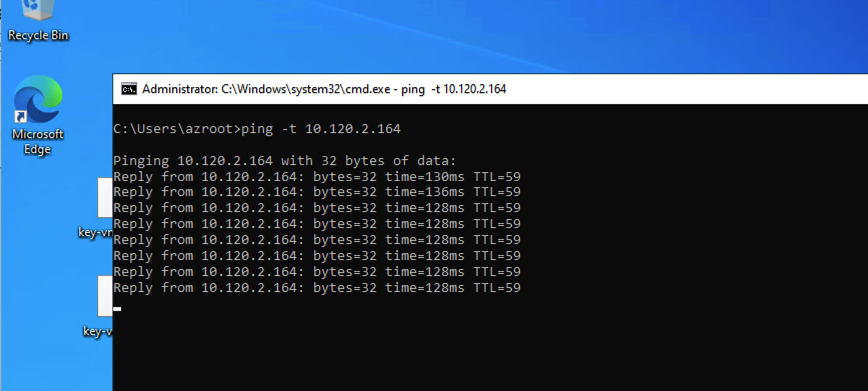

my-ec2-03 IP 10.120.2.164

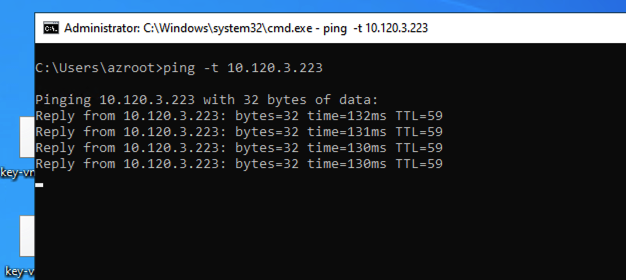

my-ed2-04 IP 10.120.3.223

Conforme imagem abaixo:

Vamos verificar a conectividade entre nossa rede 10.126.0.0/24 (Fortigate) e as redes da AWS (sao paulo) 10.120.2.0/24 e 10.120.3.0/24

1 teste ok

2 teste ok

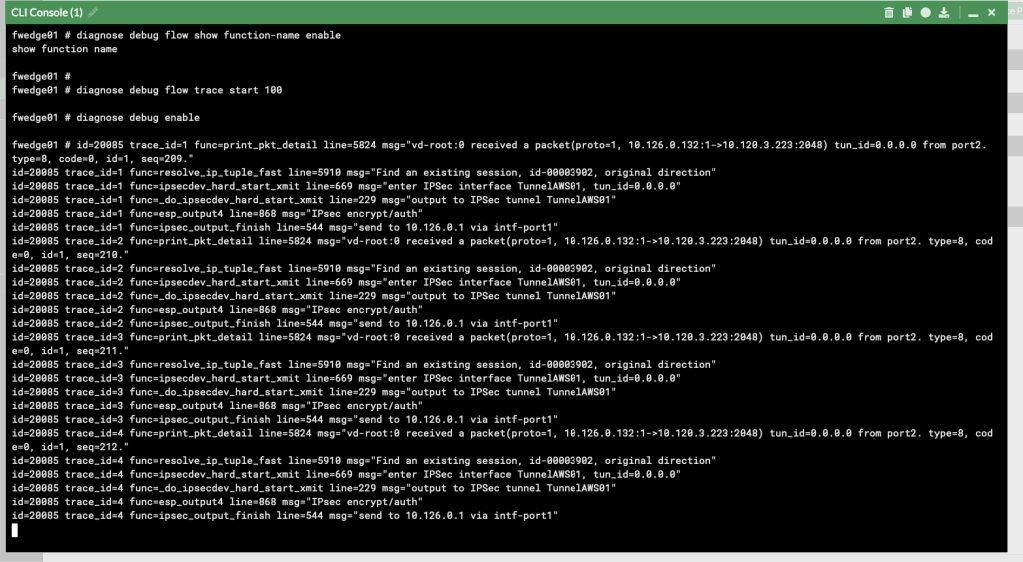

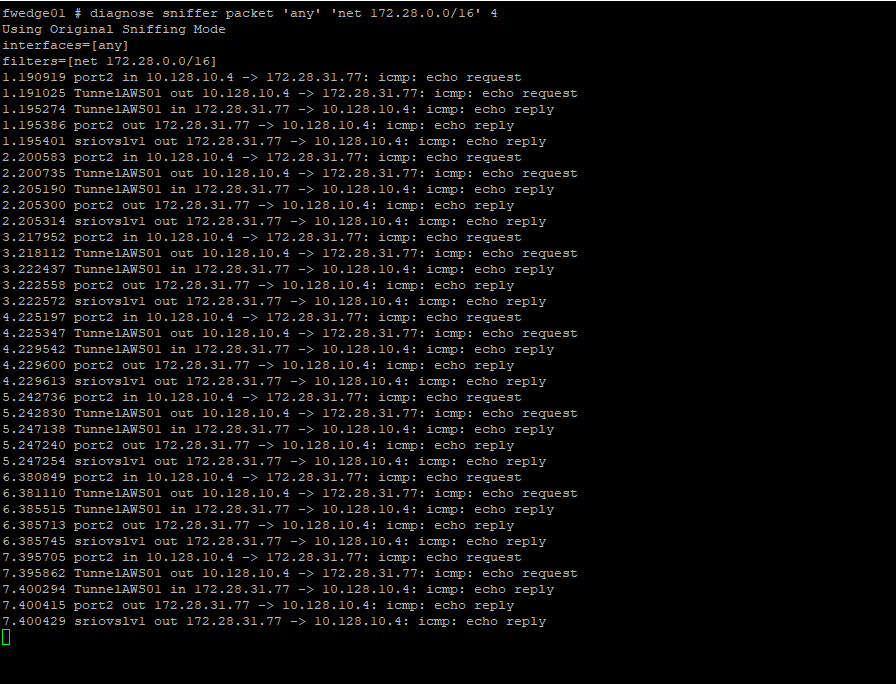

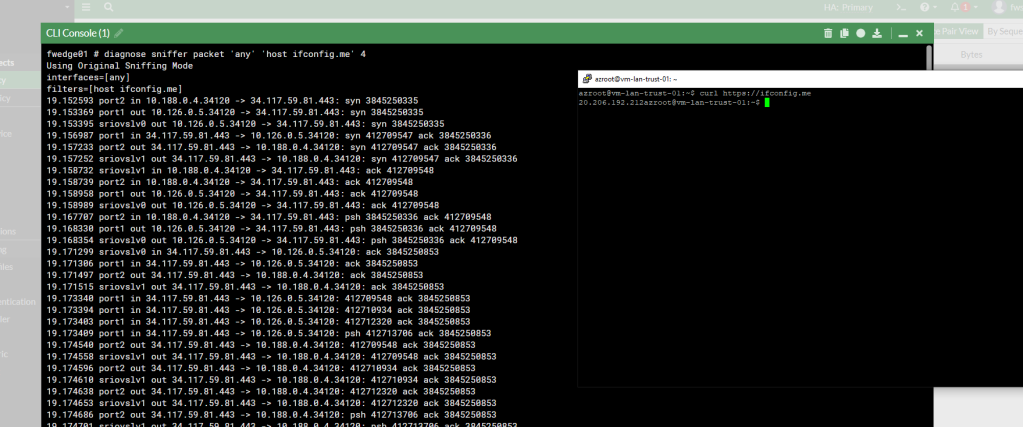

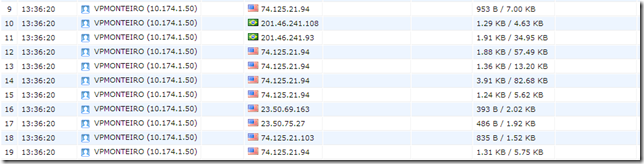

Imagem do Debug do Fortigate onde vemos os pacotes

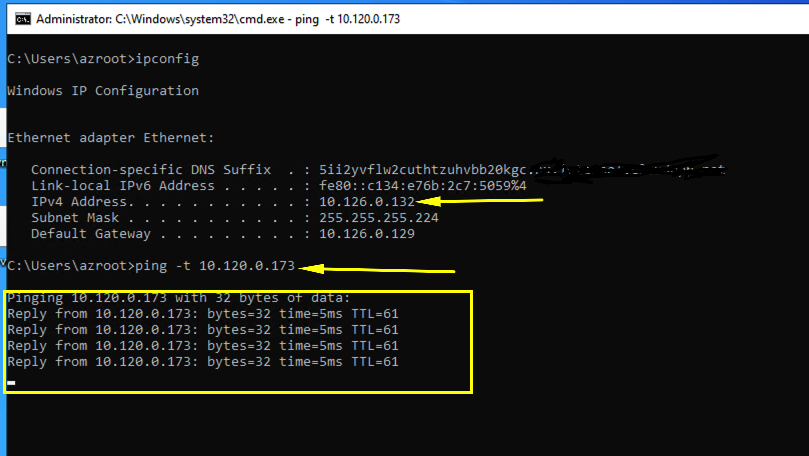

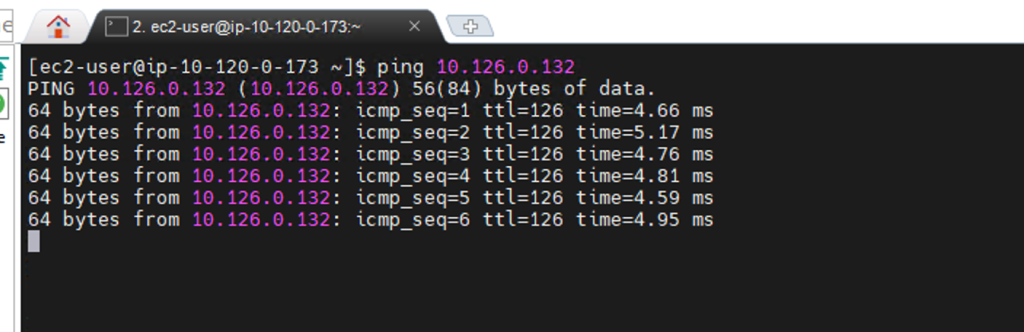

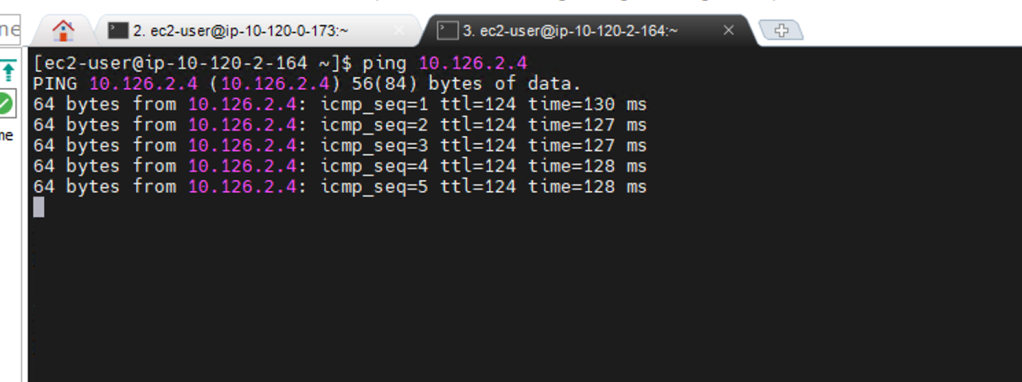

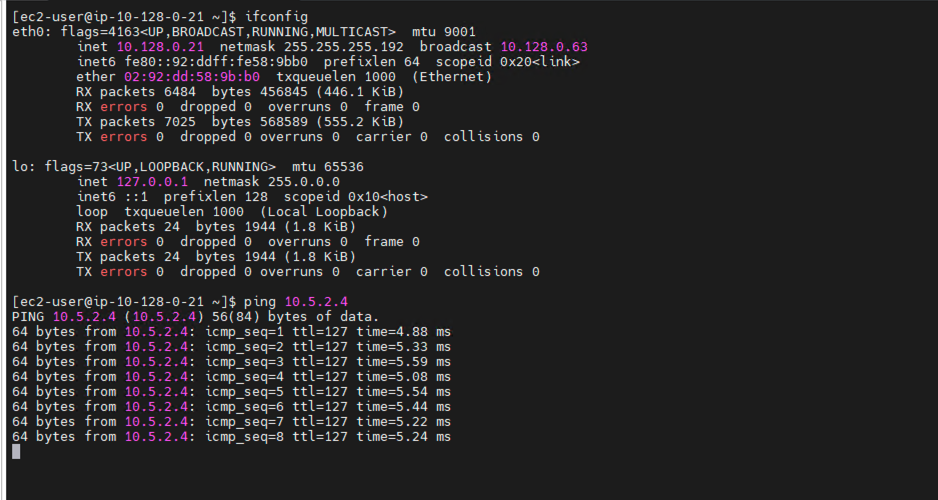

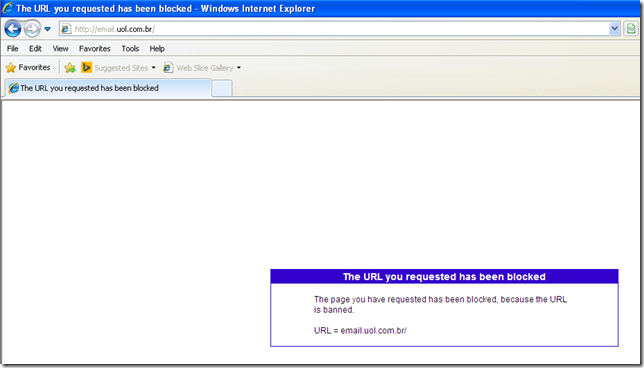

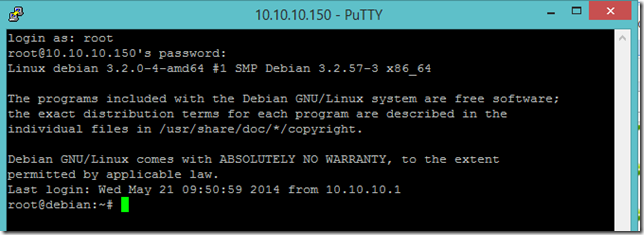

Agora vamos ver o a conectividade da AWS para nossa rede Fortigate.

VMs fortigate

my-vm-01 IP 10.126.0.132

my-vm-02 IP 10.126.1.4

my-vm-03 IP 10.126.2.4

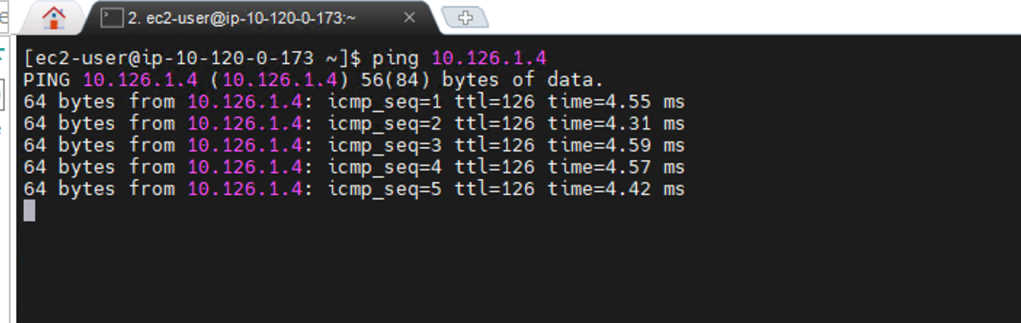

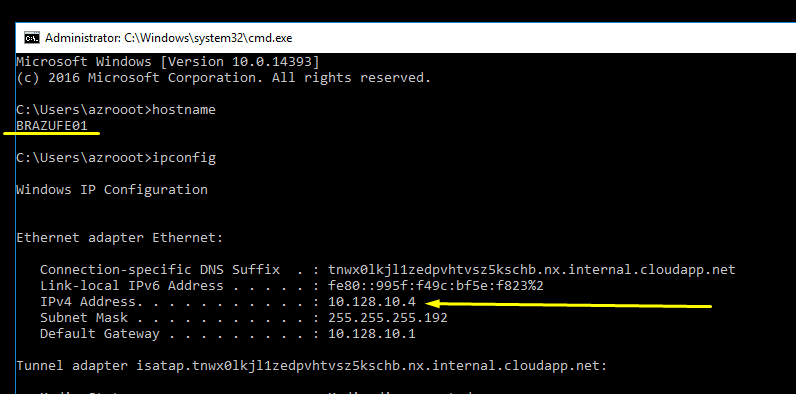

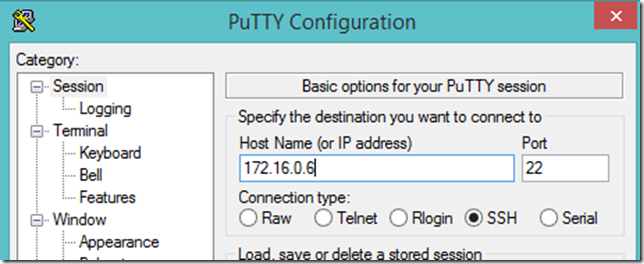

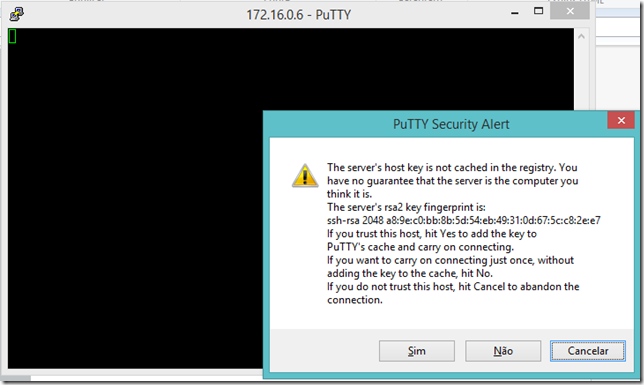

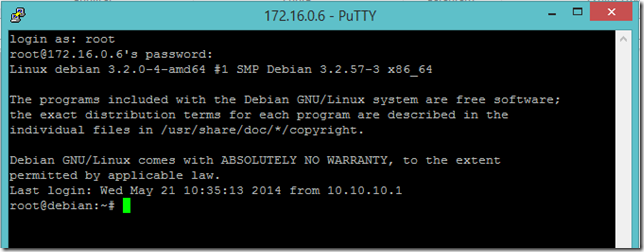

Vamos executar os teste a partir da my-ec2-01 IP 10.120.0.173

Estou dentro da VM my-ec2-01 IP 10.120.0.173

Vamos aos teste de conectividades para Fortigate

1 teste ok

2 teste ok

3 teste ok

Temos conectividade entre AWS sa-east-1 e as redes do Fortigate, agora vamos para us-east-1>

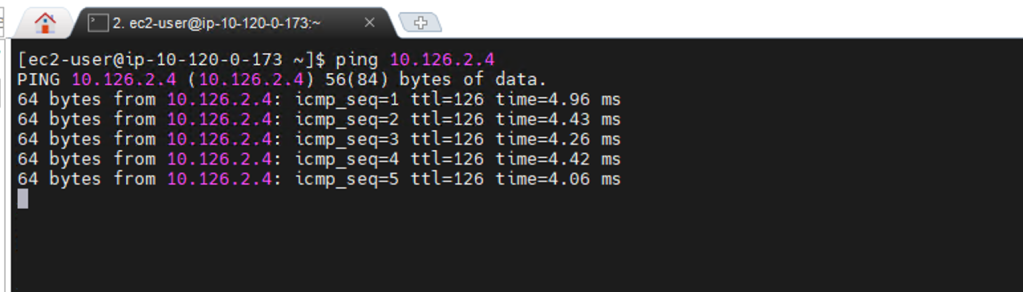

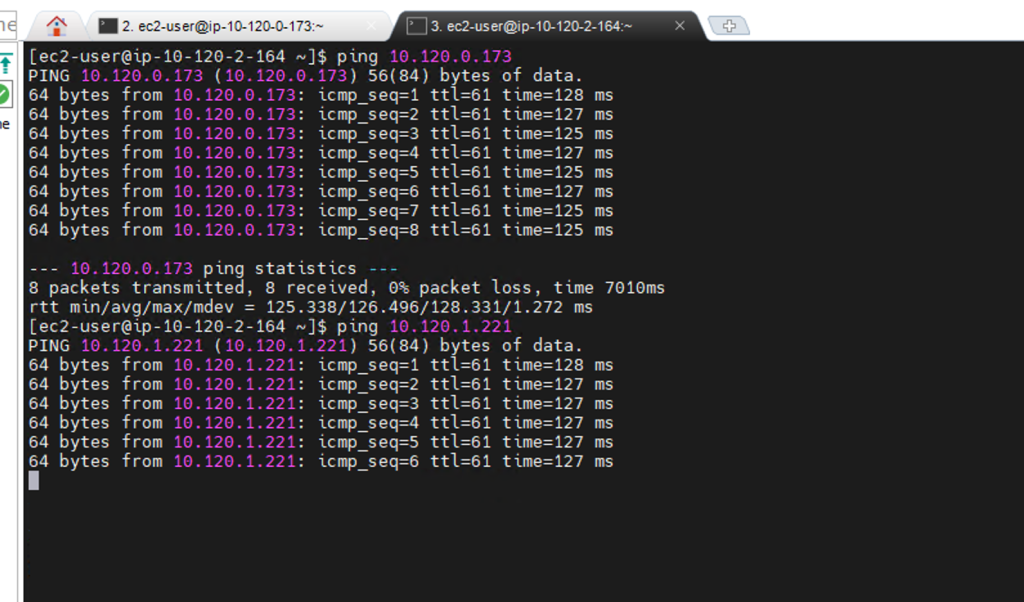

Estou dentro da my-ec2-03 em us-east-2 (Ohio) vamos ver se termos conectividade

1 teste ok

2 teste ok

3 teste ok

4 teste ok

Teste de da rede 10.126.1.0/24, conforme figura abaixo, teste de conectividade esta ok.

Com os testes concluímos nosso artigo, ufá, deu trabalho mas no final deu tudo certo.

Abaixo a topologia final.

Espero ter ajudado.

Links de referencias:

https://pt.wikipedia.org/wiki/Border_Gateway_Protocol

https://aws.amazon.com/pt/transit-gateway/?whats-new-cards.sort-by=item.additionalFields.postDateTime&whats-new-cards.sort-order=desc

https://docs.aws.amazon.com/pt_br/vpc/latest/peering/create-vpc-peering-connection.html

https://pt.wikipedia.org/wiki/IPsec

https://docs.fortinet.com/document/fortigate-public-cloud/7.0.0/aws-administration-guide/506140/connecting-a-local-fortigate-to-an-aws-vpc-vpn

https://docs.aws.amazon.com/vpc/latest/tgw/transit-gateway-peering-scenario.html

Seja Feliz!!!!

Você precisa fazer login para comentar.