Vamos ver neste POST como configurar autenticação com Fortinet utilizando LDAP.

Este tipo de autenticação é feita diretamente no navegador, eu recomendo usar este tipo de autenticação para rede de visitantes GUEST (Exemplo: Wireless), neste forma conseguimos garantir que somente pessoas autorizadas irão ter acesso a internet.

Vamos as configurações:

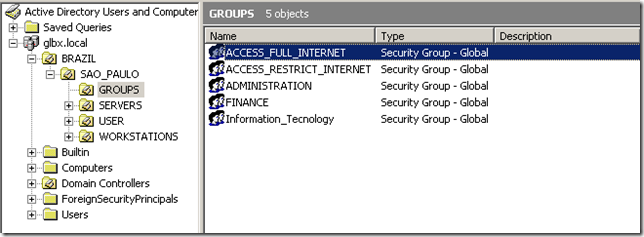

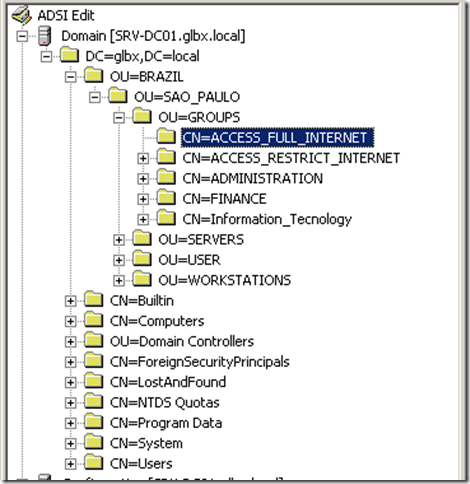

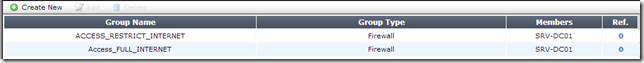

Devemos criar um nosso AD (Active Directory) um grupo GLOBAL de SEGURANÇA, neste exemplo temos dois grupos

ACCESS_FULL_INTERNET

ACCESS_RESTRITIC_INTERNET

Dentro de cada grupos respectivamente adicione os usuários, neste exemplo temos duas usuários “csantana” e “vpmonteiro”, “csantana” está no grupo “ACCESS_FULL_INTERNET” e “vpmonteiro” está no grupo “ACCESS_RESTRICT_INTERNET”

Com os grupos devidamente criados, e com os usuários adicionados, vamos as configurações no firewall fortinet

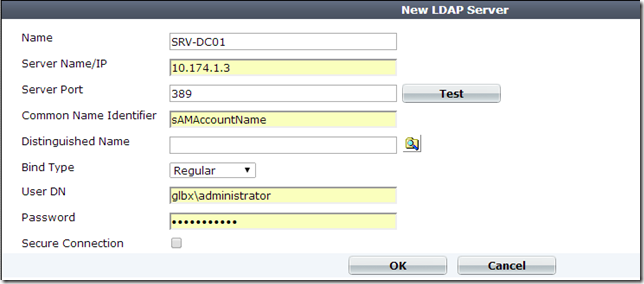

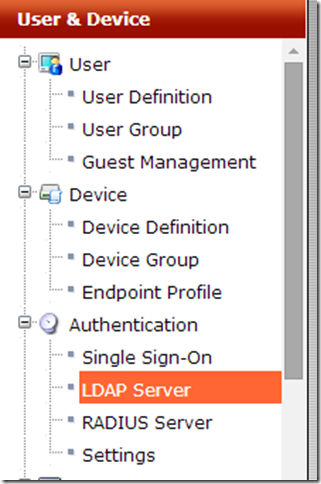

Acesse “User & Device” depois “Creat New”

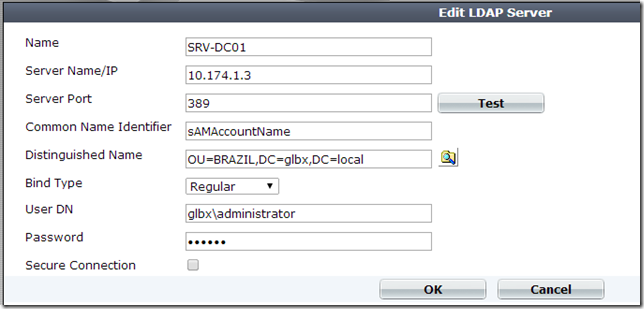

Name: Nome amigável, neste exemplo o próprio nome do servidor, neste exemplo “SRV-DC01”

Server Name/IP: vamos utilizar o IP do servidor, neste exemplo 10.174.1.3

Common Name Identifier: sAMAccountName

Distinguished Name: vamos preencher mais a frente

Bind Type: Regular

User DN: domínio\user, neste exemplo “glbx\administrator”

Password: Senha do usuário

Vamos se tudo está ok, clique em “TEST”

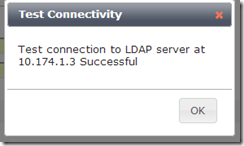

SE tudo correu bem, receberá está mensagem:

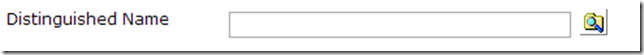

Agora vamos ao preenchimento do campo “Distinguished Name”, clique no “explorer”

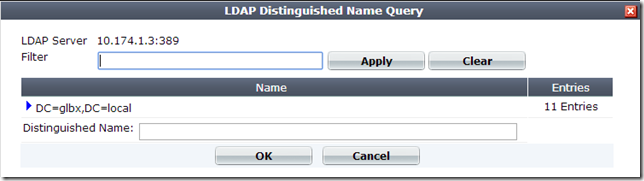

Você terá está tela

Vamos selecionar nossa OU BRAZIL

Clique OK

Agora temos preenchido o campo “Distinguished Name”

Pronto, nesta etapa temos nosso servidor LDAP configurado

Agora vamos criar os grupos dentro de nosso firewall Fortinet

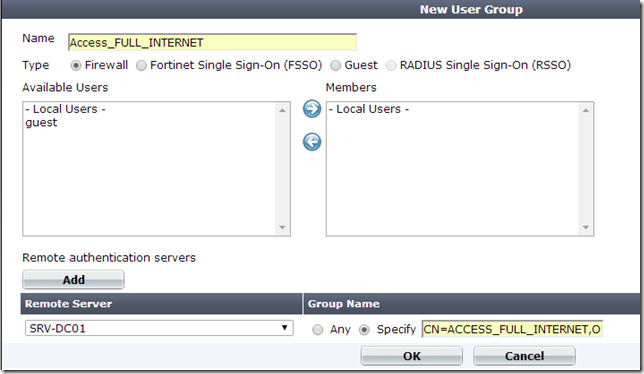

Em “User & Device” “Creat New”

Name: Access_FULL_INTERNET

Type: Firewall

Remote authentication server, clique em “Add”

Veja na lista que aparecerá o servidor que configuramos em LDAP SERVER o “SRV-DC01”

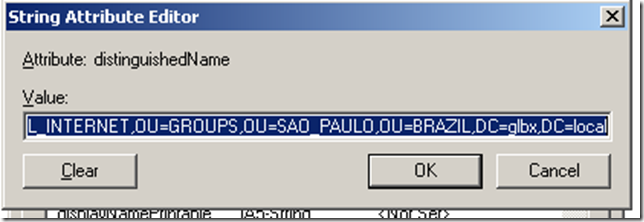

Group Name: Vamos especificar o grupo que terá o acesso, para isso abra o “ADSIEDIT” em seu AD e navegue até o grupo “ACESS_FULL_INTERNET” que criamos no inicio.

Botão direito em cima do grupo/propriedades

Navegue até “distinguishedName”, copie o valor

CN=ACCESS_FULL_INTERNET,OU=GROUPS,OU=SAO_PAULO,OU=BRAZIL,DC=glbx,DC=local

E cole em “Specify”, clique ok

Grupo criado

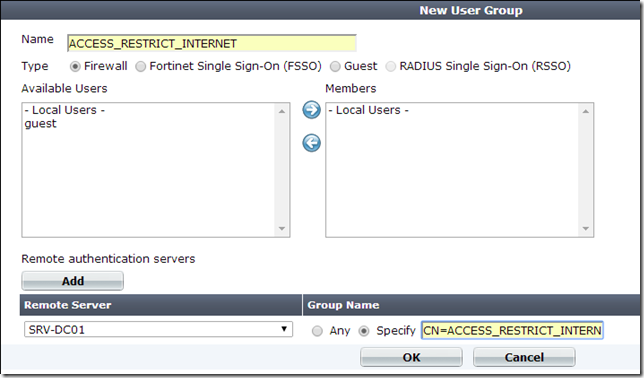

Agora vamos fazer a mesma coisa para o grupo “ACCESS_RESTRICT_INTERNET”

Pronto, agora temos dois grupos criado

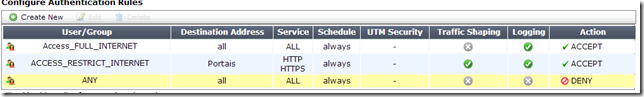

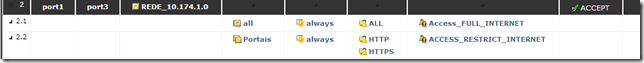

Agora vamos criar as regras no firewall

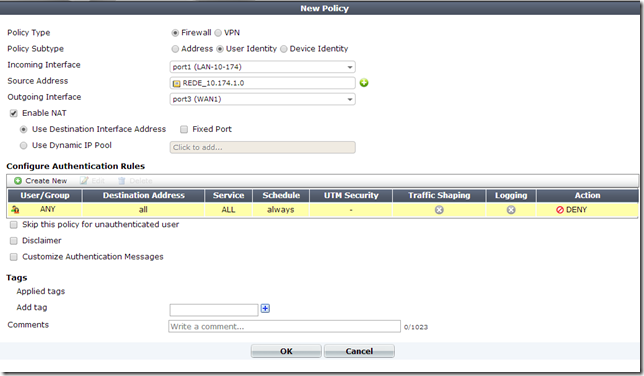

No firewall clique em “POLICY” “Creat New”

Vamos a 1º etapa

Policy Type: Firewall

Policy Subtype: User identity

Incoming Interface: port1 (LAN)

Source Address neste exemplo utilizamos nossa rede internet, com objeto no firewall devidamente criado

Outgoing Interface: port3 (WAN1)

Enable NAT: Habilite

Agora vamos a segunda etapa

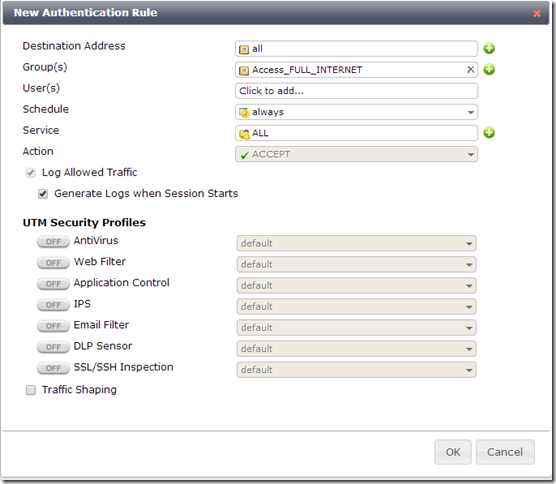

Em “configure Authentication Rules” “Creat New”

Destination Address: all (pois este grupos tem acesso FULL a internet

Group: vamos escolher o grupo “Access_FULL_INTERNET”

User: como o acesso não será por usuário, vamos deixa em “Click to add…”

Schedule” always

Service: all

Action: ACCEPT

Log Allower Traffic: Habilite

Generate Logs when Session Starts: Deixe habilitado

Clique em ok

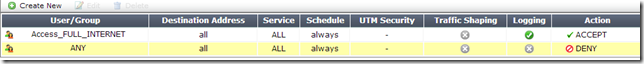

Temos o acesso do grupo “ACCESS_FULL_INTERNET” criado

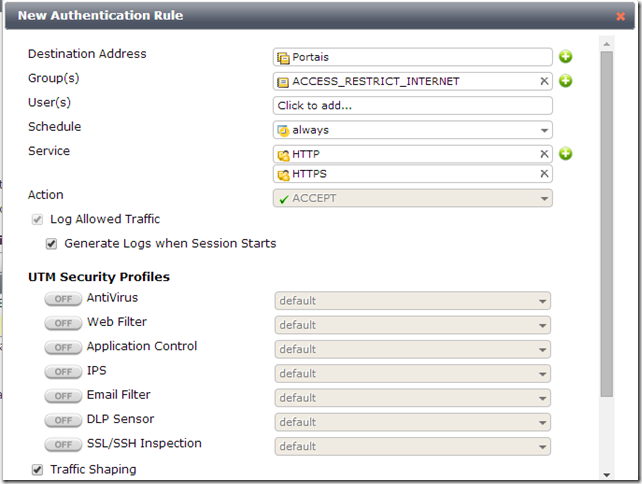

Agora vamos a terceira etapa

Vamos criar o acesso para o grupo “ACCESS_RESTRICT_INTERNET”

Creat New

Destination Address: Como este Grupo possui acesso restrito a internet, para este exemplo criei um grupo de objetos chamado “Portais” onde somente possui acesso aos seguintes sites “www.uol.com.br” “www.terra.com.br” “www.ig.com.br”

Group: ACCESS_RESTRICT_INTERNET

User: Click to add…

Schedule: always

Service: Como este grupo possui acesso restrito a internet liberaremos apenas os protocolos “HTTP” e “HTTPS”

Action: ACCEPT

Log Allowed traffic: Deixe habilitado

Generate Logs when Session Starts: Deixe habilitado

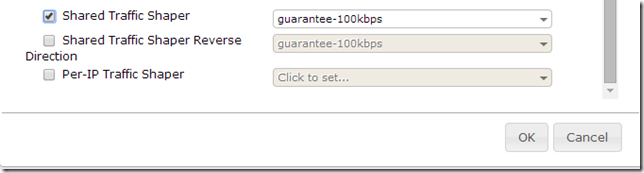

Traffic Shapping: Como é um grupo restrito vamos habilitar e escolher o perfil 100kbps

Clique ok

Agora temos os dois grupos com acesso

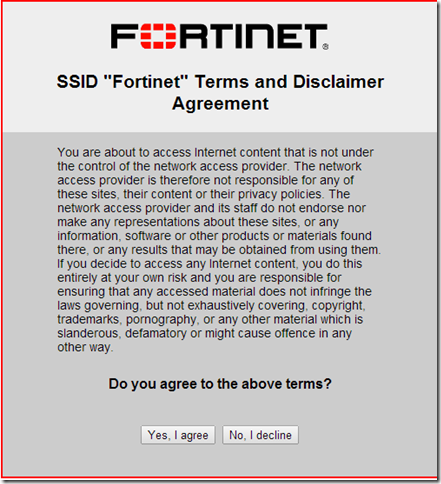

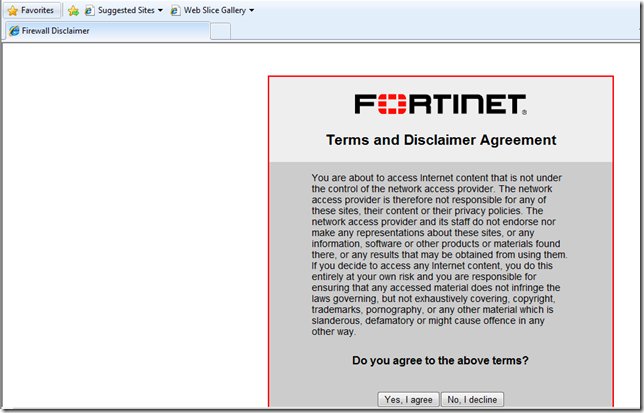

Vamos deixar habilitado a opção “Disclaimer”

Com está opção habilitada será exibida na tela do navegador

Onde diz resumidamente que a internet é uma zona livre e que este provedor de internet não é responsável pelo conteúdo.

Pronto nossa politica está criada

Agora vamos ver se está funcionando.

Vamos abrir o navegador e ver o que acontece

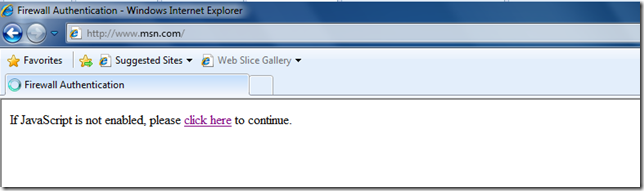

Veja a mensagem na tela

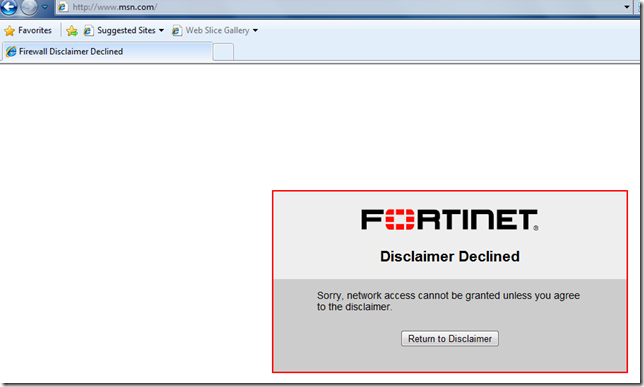

Se clicarmos em “No, I decline”

Teremos está mensagem

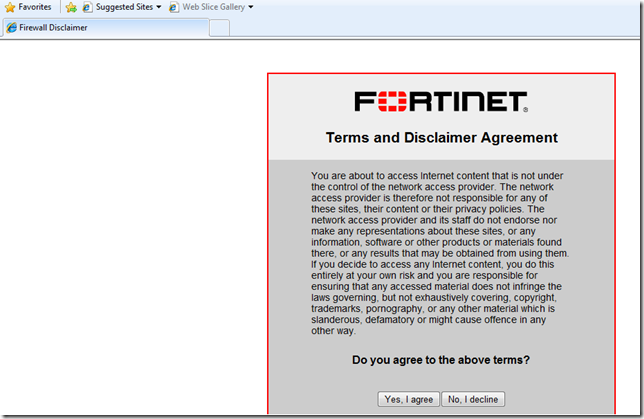

Agora vamos aceitar e clicar em “Yes, I agree

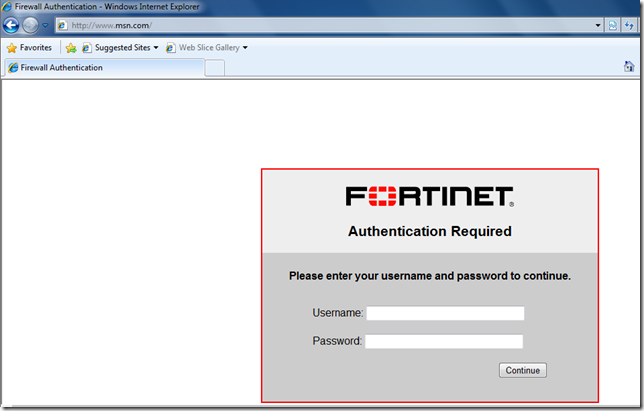

Agora vemos a tela de autenticação

Vamos acessar com o usuário “csantana”

Será exibida um tela de redirecionamento

Agora vemos o site normalmente

E temos acesso a qualquer site

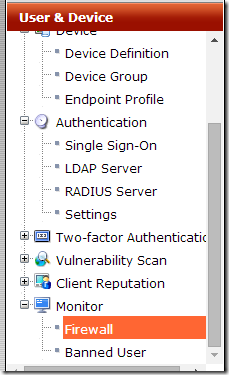

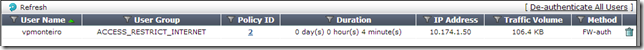

E olhando em nosso firewall em User & Device, Monitor, Firewall vemos nosso usuário “csantana” conectado

Agora vamos testar com o usuário “vpmonteiro”

A tela de redirecionamento é exibida após a autenticação

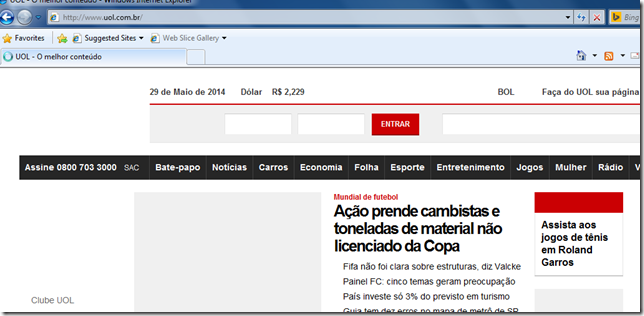

Porém só temos acesso as seguintes sites “www.uol.com.br” “www.ig.com.br” “www.terra.com.br”

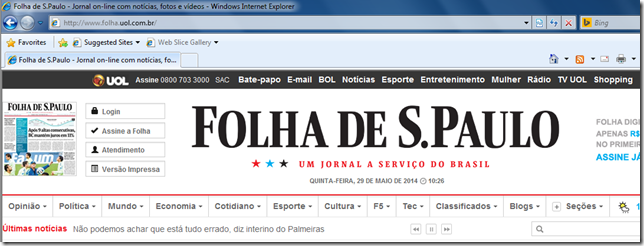

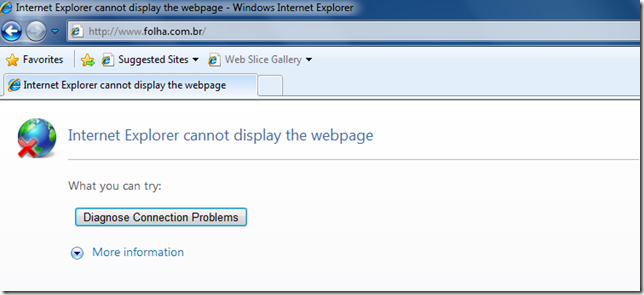

Ao tentar acessar www.folha.com.br

Nosso usuário “vpmonteiro” está autenticado

Vamos acessar um site permitido

Lembrando que neste site só é permitido o conteúdo dentro de “www.uol.com.br

Seja Feliz!!!

Excelente Post. Eu estava a quase uma semana tentando efetuar essa configuração nas minhas caixas (Fortigate 50B e a 90D ) e com este tutorial consegui facilmente. Parabéns!

CurtirCurtir

tks 🙂

CurtirCurtir

OLá, estou com uma duvida, meu fortigate 90D está configurado com FSSO e LDAP, o certo não seria usar só um tipo de autenticação? Valeu.

CurtirCurtir

Boa tarde,

Luiz Carlos, pense assim, quanto mais simples o cenário melhor, mas talvez no seu caso tenha que usar esse dois tipos de autenticação, exemplo funcionarios terceiros que não tenham contas criadas no AD, mas você tem um LDAP em linux para essas autenticações, neste caso vc teria esses dois, e na regra de FW você definiria os grupos de usuários acessos.

Espero ter ajudado…

CurtirCurtir

Boa tarde, então aqui os usuários autenticam num dia e no outro já não autenticam, todos estão no AD,será que o fato de estar com essas duas configurações de autenticação possa estar dando algum conflito,obrigado pela atenção.

CurtirCurtir

Antes de qualquer laudo, olhe na regras de acesso qual grupo tem acesso e aonde este grupo pertence, LDAP ou FSSO.

CurtirCurtir

Bom dia Charles, tenho um FortiWifi 60c, quando configuro os usuários para autenticar via FSSO eles não conseguem navegar, mas no agent FSSO o status do usuário fica OK. Quando coloco para autenticar via LDAP na mesma política IPv4 funciona perfeitamente, mas único incomodo é que usuário tem que autenticar via pagina e quando troca de usuário o mesmo fica atrelado ao pc. Poderia me ajudar ? Obrigado.

CurtirCurtir

Esses usuários estão dentro do mesma domínio onde foi instalado o FSSO?

CurtirCurtir

Qual a mensagem que o usuário recebe quando tenta navegar sem a política ldap, deixando somente a FSSO?

CurtirCurtir

Bom dia Charles,

Tenho um Fortigate 90D e o LDAP está funcionando corretamente, porém quando adiciono novos users no meu AD, o fortigate não atualiza o LDAP.

Como proceder?

Abraço e obrigado.

CurtirCurtir

Boa tarde Charles,

Poderia me ajudar?

Obrigado.

CurtirCurtir

Qual a duvida?

CurtirCurtir

Bom Dia Charles,

Após a autenticação sempre está redirecionando para a página do MSN. (Não obedece o que está na política).

Tem alguma ideia de como fazer com que após a autenticação ele direcione para minha web page padrão, definida nas configurações do I.E. ?

Obrigado!

CurtirCurtir

Quando aparece a tela de autenticação do Fortinet na URL ele mantem a URL original, veja se esta apontando para sua Default.

CurtirCurtir

Ele está apontando sempre para o MSN, mesmo eu definindo como padrão outra página no I.E.

CurtirCurtir

Bom dia, tenho um fortigate 90d e não consigo deixar meu servidor LDAP conectado, em LDAP Servers consigo fazer a configuração e o teste da OK, porém quando vou em Single Sign-On e configuro os grupos para puxar ao clicar no OK o status fica disconected, existe alguma coisa que preciso fazer em meu servidor?

CurtirCurtir

Tentou via CLI?

CurtirCurtir

Ainda não, como consigo fazer isso? tem algum e-mail para que eu possa te enviar?

CurtirCurtir

Bom dia, ainda não consegui, poderia me dar um auxílio?

CurtirCurtir