Mês: outubro 2014

Configurando IP Secundario interface WAN Sonicwall utilizando Static ARP

Hoje me deparei com o seguinte cenário utilizando Sonicwall e publicação de servidores WEB.

Nosso bloco principal de endereçamentos IPV4 públicos abacaram, solicitamos outro bloco junto a operadora que nos forneceu prontamente.

Chegou a primeira solicitação de publicação de um novo site, criei as regras de NAT de forma natural, porém assim que era criado o site funcionava, porém depois de alguns instantes parava de funcionar, isso me deixou intrigado, comecei fazer troubleshoot, mas realmente estava sem saber o que fazer, pois em outra empresa tinha o mesmo cenario e funcionava.

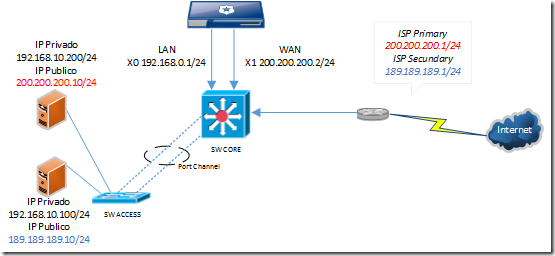

Cenario “Topologia”

Já sem saber o que fazer fui almoçar, e no almoço pensando e pensado, veio a idéia de adicionar um segundo IP na interface WAN do Sonicwall, mas no Sonicwall não existe esta opção como em outros Firewalls (ASA, Fortinet).

Mas ai na procura para solução do problemas localizei um artigo da própria Sonicwall descrevendo meu cenário.

Vamos as configurações:

1º Passo

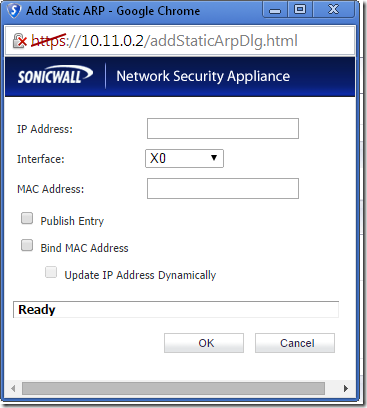

Criar STATIC ARP para o novo endereçamento IP forneccido pelo ISP

2º Passo

Criar um STATIC ROUTE

Acesso o Sonicwall | Network | ARP

Em Static ARp Entries clique em Add..

Ip Address: Utilize um IP Publico de seu novo Bloco de IP, lembre-se que este IP não poderá ser utilizado em outras publicações

Interface: Escolha a Interface onde está configurado o endereçamento IP de seu ISP

Habilite a opção “Publish Entry”

Clique em OK

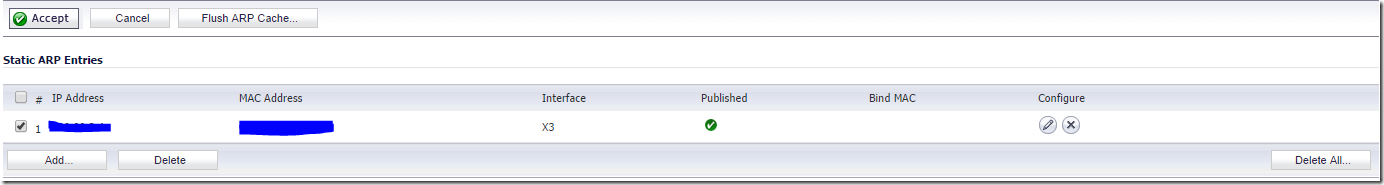

Ficará desta forma

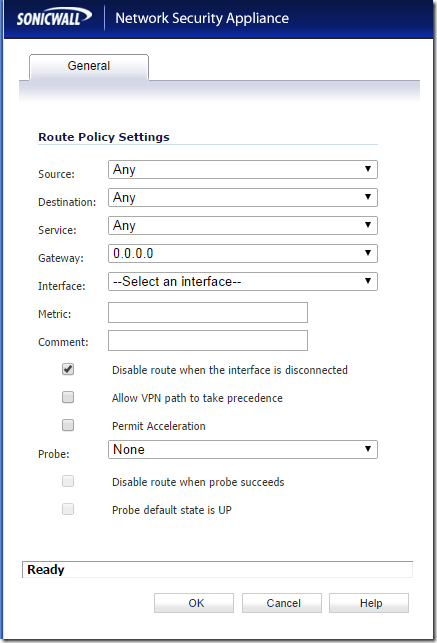

Agora vamos criar uma Static route

No Sonicwall em Network | Routing

Source: Any

Destination: Crie um objeto de WAN Network com seu novo bloco IP

Service: Any

Gateway: 0.0.0.0

Interface: Interface onde está conectado seu ISP

Metric: 20

Clique em ok

Agora basta fazer seu NAT normalmente e tudo vai estar bem.

Referencia

Clique para acessar o SonicOS_Enhanced_using_a_Secondary_Public_IP_Range_for_NAT.pdf

https://support.software.dell.com/kb/sw7621

Seja feliz!!!!

Sonicwall – Cisco Call Manager 7.1.5 – IP Communicator 8.6.3 – Global VPN Client Sonicwall

Semana passada me deparei com o seguinte cenário:

Usuário de VPN (Global VPN Sonicwall) conseguiam se conectar a rede de dados normalmente, porém quando iniciavam o IP Communicator da CISCO para utilização de VOZ com seu ramal corporativo a ligação ficava muda na maioria dos casos ou picatada em alguns casos.

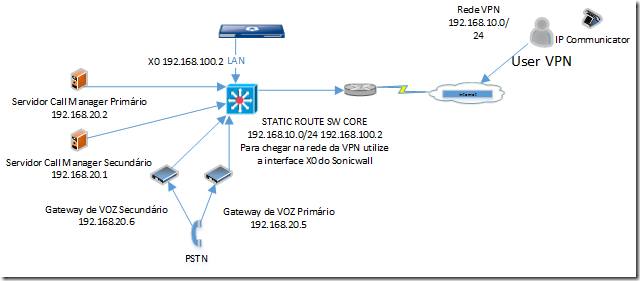

Segue a topologia existente:

Resolução para esta dificuldade:

1-) No Firewall crie as seguintes regras:

LAN –> WAN

Source: Rede de VOZ 192.168.20.0/24

Destination: Any

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

LAN –> VPN

Source: Rede de VOZ 192.168.20.0/24

Destination: VPN Cliente 192.168.10.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

LAN –> VPN

Source: Rede dados IP Communicator 192.168.200.0/24

Destination: VPN Cliente 192.168.10.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

VPN –> LAN

Source: VPN Cliente 192.168.10.0/24

Destination: Rede VOZ 192.168.20.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

VPN –> LAN

Source: VPN Cliente 192.168.10.0/24

Destination: Rede dados IP Communicator 192.168.200.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

2-) Em Firewall –> App Control Advanced

Navegue até: Category “Voip-APPS” – Application “SCCP” – Viewed By “Category – Signature – Application”

Crie um execeção paras suas redes, neste exemplo 192.168.10.0/24 – 192.168.20.0/24 – 192.168.100.0./24 – 192.168.200.0/24

Ainda em App Control Advanced em “Configure App Control Settings”

Habilite “Enable Application Control Exclusion List”

Marque a opção “use Application Control Exclusion Address Object”

Crie um grupo com suas rede, neste exemplo 192.168.10.0/24 – 192.168.20.0/24 – 192.168.100.0./24 – 192.168.200.0/24

Pronto!!!!

Seja feliz!!!!

Você precisa fazer login para comentar.