Me deparei com um cenário que eu nunca havia vivenciado, pois todas as vezes que fiz a implantação de Azure Virtual Desktop, sempre utilizei Azure Firewall na borda, e com isso eu não precisava controlar de forma separada o que os usuários iriam acessar na internet, porém com um novo projeto de reestruturação de redes Azure com Fortigate, fui questionado se era possível criar níveis de regras de acesso a internet baseado em usuário com o Fortigate, igual fazemos em ambiente On Premises.

Pois bem, eu não sabia, ai começa uma procurar referente ao assunto, e para minha alegria não foi difícil de achar rs…., se link de referência que utilizei (clique aqui).

Super simples a instalação e compreensão.

Vamos ao nosso cenário:

Ambiente de Desktop Virtual

Pool Host AVD

30 VM com Windows 11 Enterprise Multi Session

Vnet 192.168.100.0/23 (Somente para utilização de VM Windows 11)

Ambiente de DNS e Autenticação

VMs com Active Directory e FSSO (Fortigate) instalado

Vnet 192.168.200.0/24

Ambiente Firewall EDGE (Fortigate)

VM Fortigate

Vnet 192.168.0.0/24

Route Table

Dentro de uma VM com o FSSO Agent instalado e configurado junto ao Fortigate (Escrevi um artigo sobre isso, clique aqui).

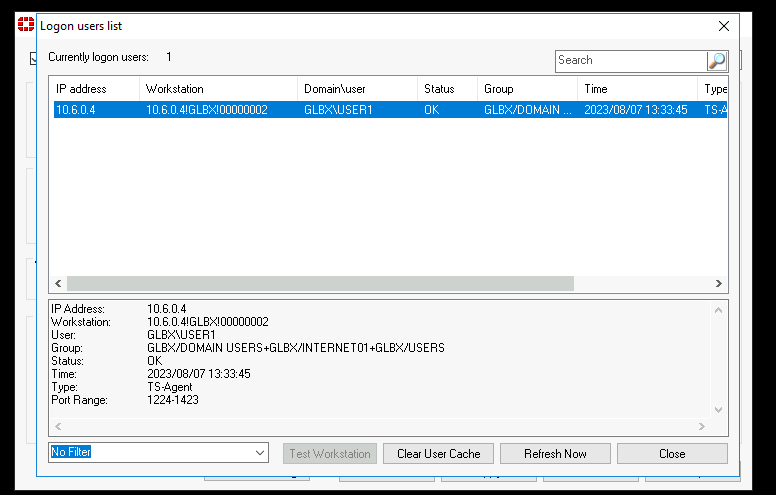

Após o Agente instalado e configurado, se tentarem seguir desta forma, sempre verá o ultimo usuário logado na estação de trabalho, veja a figura abaixo:

Mas após a instalação do FSSO TS Agent nas estações de trabalho (Sim tem que ser instalado nas VMs com Windows 11, no final vou deixar um artigo de instalação via linha de comando para facilitar o deploy via imagem, GPO ou qualquer outro tipo de gerenciador de distribuição de softwares), nós conseguimos ver todos os usuários logados, cada um e suas respectivas sessões e com isso nosso Fortigate FSSO consegue tratar cada usuário de forma independente.

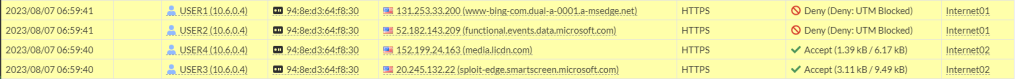

Veja como ficam os usuários no Fortigate (Temos duas regras 1º Bem restritiva para acesso a internet e 2º Bem alberta para acesso a internet)

Após a compreenção da Arquitetura fica relativamente simples a configuração.

Uma explicação no tutorial de instalação do FSSO TS vejam nesta imagem:

Onde esta o IP 172.31.128.12 (Este é o IP da VM no caso nosso Windows 11), pode deixar em branco, pois esta por trás do DHCP do Azure.

Agora onde esta o IP 172.31.128.29 esse deve ser o IP onde esta instalado o FSSO Agent (Muitas pessoas instalam diretamente no AD).

Após essas configurações você terá o controle necessário para liberação de acesso a internet baseado em usuários.

Com contribuição do meu amigo [email protected]

Seja Feliz!!!