Acesse o portal do Windows Azure.

Vá para “REDES”

Depois em Criar um rede virtual ![]()

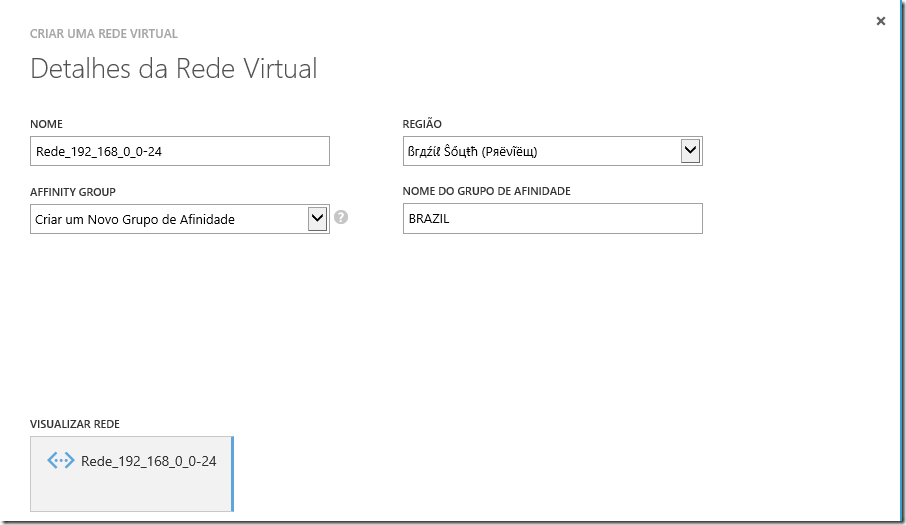

Temos que preencher os seguintes campos:

NOME (Escolha um nome onde tenha facil entendimento)

AFFINITY GRUPO (Grupo de afinidade, neste exemplo vamos criar um)

Região (Qual datacenter irá escolher)

Nome do Grupo de afinidade (Neste exemplo iremos usar BRAZIL)

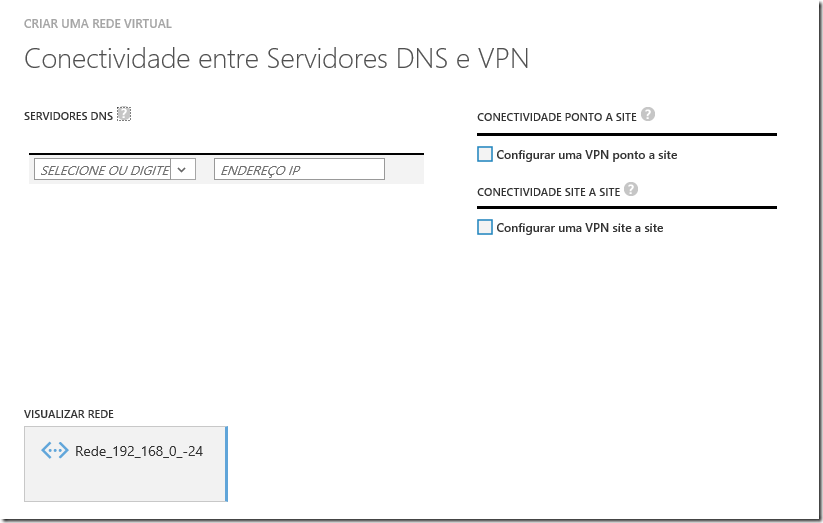

Conectividade entre Servidores DNS e VPN (Não iremos escolher neste momento)

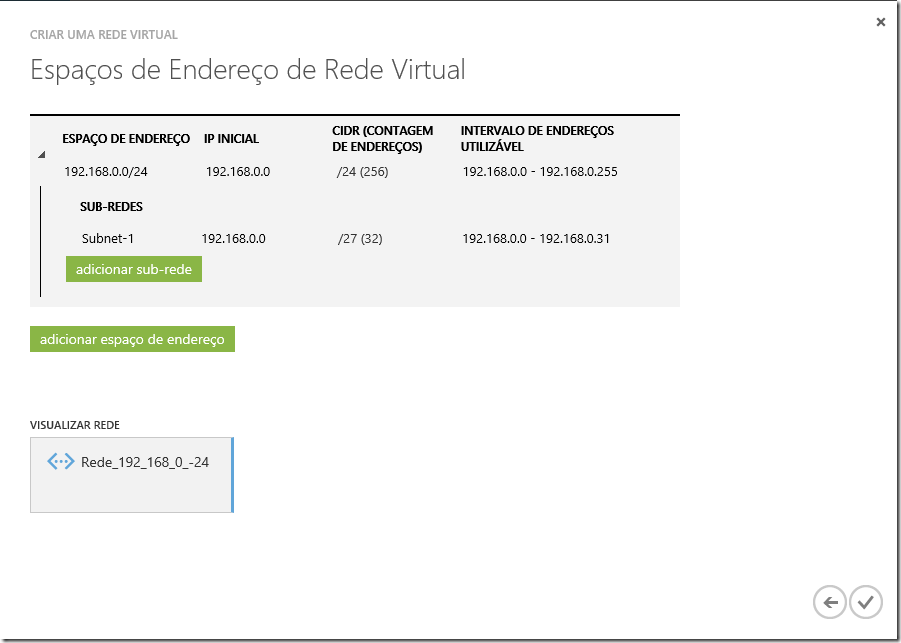

Agora vamos escolher o endereçamento IP de nossa rede virtual, neste exemplo ovamos usar 192.168.0.0/24 somente com uma Sub-rede para melhor entendimento, mas podemos ter varias sub-redes dentro desta rede.

Neste exemplo vamos usar a rede 192.168.0.0/24 com Subnet /27 com mascara

Clique OK

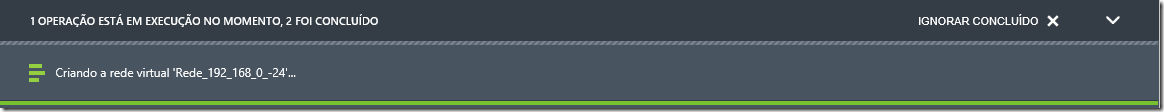

A operação de criação começou

Agora nossa rede virtual está criada

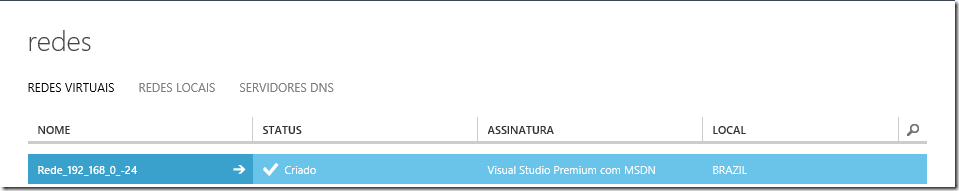

Agora vamos criar uma maquina virtual dentro deste rede.

Clique em novo+

Computação | Máquina Virtual | Da Galeria | Escolha o SO (Neste exemplo vamos usar Windows Server 2008 R2 SP1)

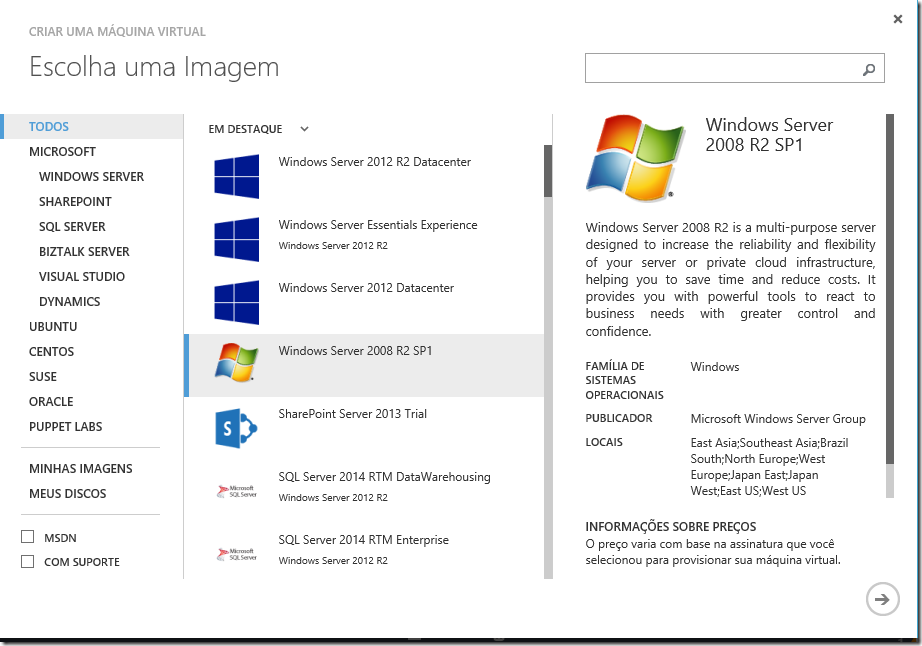

Data da liberação (Escolha a mais recente, neste exemplo 17/04/2014

Nome da maquina virtual (Neste exemplo BRSPSRV001)

Camada (Neste exemplo, vamos utilizar a PADRÃO)

Tamanho (Neste exemplo, vamos utilizar A1 a menor)

Nome de usuário (Neste exemplo “csantana”

Senha (Uma senha de sua escolha)

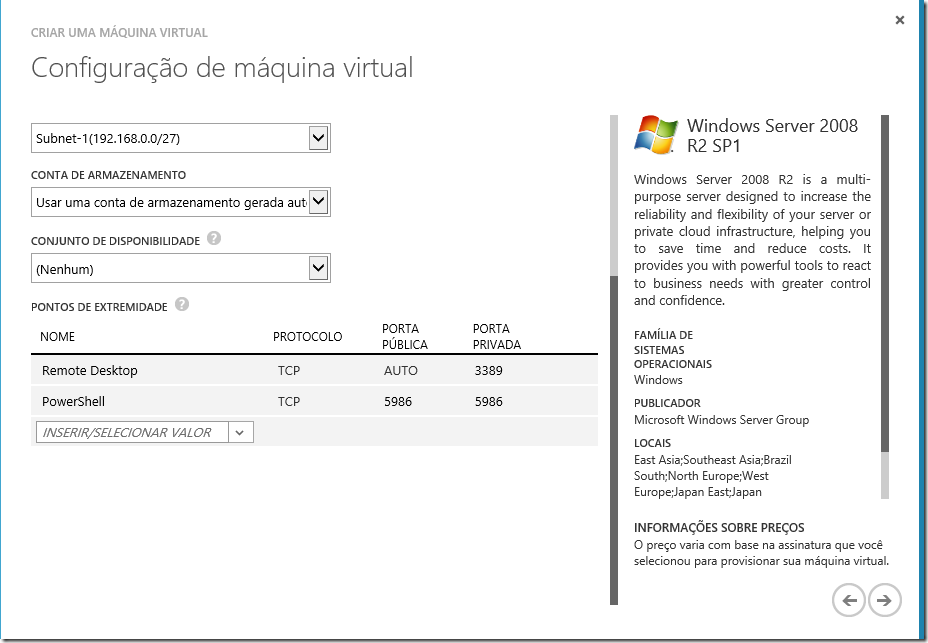

Serviços de Nuvem (Como neste exemplo não temos nenhum criado, vamos deixar o azure criar um)

Nome DNS do Serviços de Nume (Neste exemplo como informado acima ovamos utilizar BRSPSRV001)

Região/Grupo de afinidade/Rede Virtual (Agora temos que ter atenção, pois criamos um rede virtual e um grupo de afinidade, se escolher o grupo de afinidade não iremos conseguir utilizar nossa rede virtual criada, então vamos escolher o norme da rede virtual que criamos 192_168_0_-24)

Sub-Redes da rede virtual (Como não criamos nenhuma deixe como está)

Conta de armazenamento (neste exemplo como não temos nenhuma deixe o azure criar)

Conjunto de disponibilidade (Neste exemplo vamos deixar como “Nenhum”)

Ponto de Extremidade (Aqui você escolhe as portas que quer liberar no firewall, neste exemplo vamos deixar somente a “RDP” e “PowerShell”, depois podemos adicionar portas)

Ok

Configuração da máquina virtual, temos algumas opções:

Agente VM (Neste exemplo vamos habilitar)

Extensões de Configurações (Neste exemplo não vamos habilitar nenhuma)

Extensões de Segurança (Neste exemplo não vamos habilitar nenhuma)

Ok para começar a criação da maquina virtual

A criação da maquina virtual começou

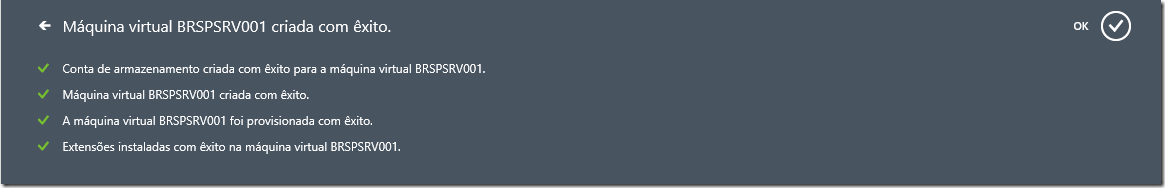

Maquina criada vamos acessa-la

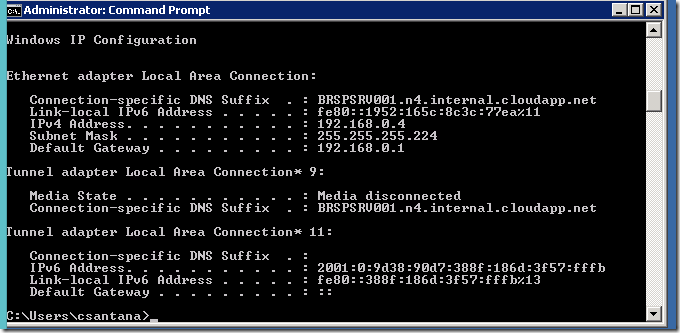

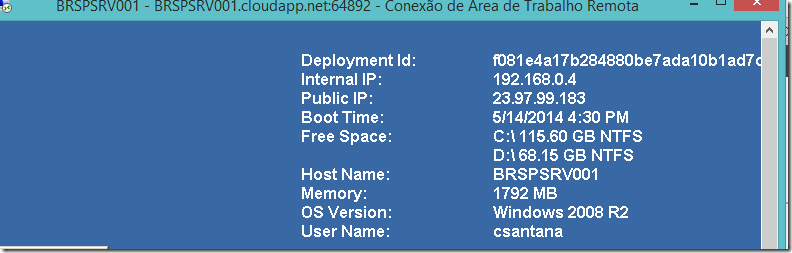

Quando acessamos nossa maquina virtual temos as seguintes configurações de endereçamento IP

IP: 192.168.0.4

Msk: 255.255.255.224

GW: 192.168.0.1

Desta forma conseguimos criar VPN e ter acesso pelo sua rede local utilizando a rota 192.168.0.0/24 XXX.XXX.XXX.XXX (XXX = Seu conector de VPN com Windows Azure)

Você precisa fazer login para comentar.