Neste artigo venha trazer um modelo de DNS Personal multi cloud em infraestrutura Híbrida, não estou certo nem errado para promover essa infraestrutura de DNS, quero apenas mostrar como uma infraestrutura de DNS Personal em alta disponibilidade Multi Cloud pode ser altamente recomendada em ambientes Híbrido Multi Cloud.

Bom chegar de falar e vamos lá.

Primeiramente vamos separar aqui os papeis, DNS é DNS e AD é AD, certo disso, então vamos a mão na massa. (Não vou entrar muito em detalhes de topologia e configurações, aqui será mais uma visão macro da infraestrutura de DNS Personal)

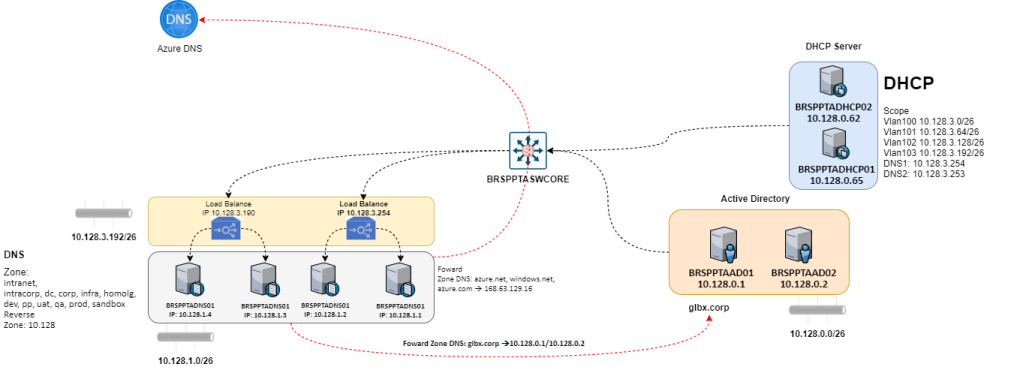

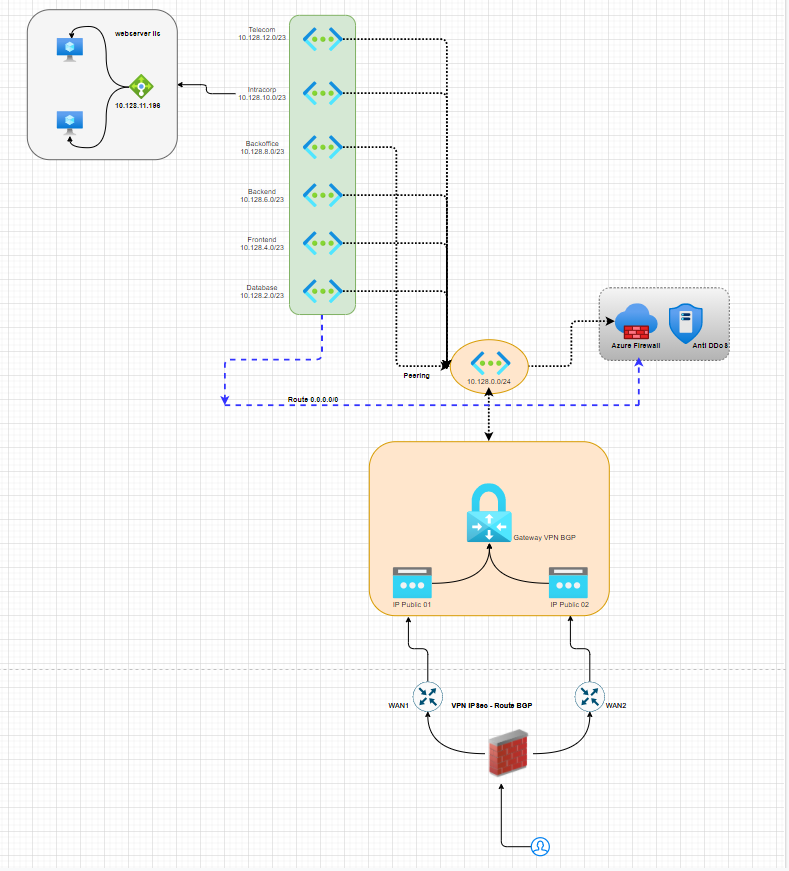

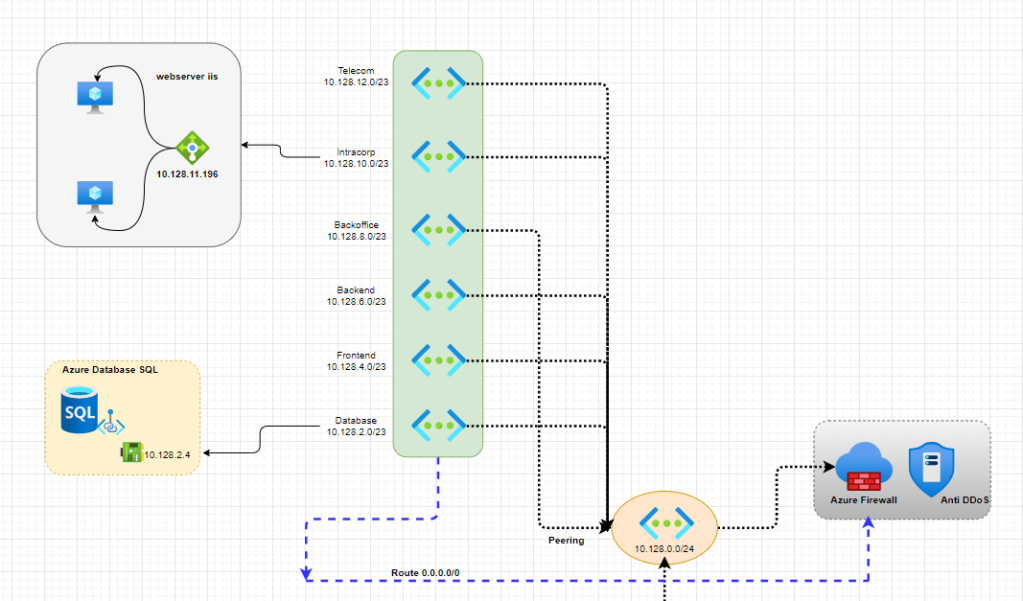

Vamos ao nosso ambiente On Premises.

Temos em nosso em ambiente local as seguintes configurações:

Site SP Paulista

Rede: 10.128.0.0/22

Servidores AD: 02

Servidores DNS: 04

Active Directory

Domain AD: glbx.corp

IP: 10.128.0.1 (BRSPPTAAD01)

IP: 10.128.0.2 (BRSPPTAAD02)

Reverse Zone: Secundary 10.128.1.2 (Zone Primary)

Foward Zone DNS: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

DNS Server

IP: 10.128.1.1 (BRSPPTADNS01)

IP: 10.128.1.2 (BRSPPTADNS02)

IP: 10.128.1.3 (BRSPPTADNS03)

IP: 10.128.1.4 (BRSPPTADNS04)

Domínios DNS Personal: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

Reverse Zone: 10.128

Foward Zone DNS: azure.net, windows.net, azure.com à 168.63.129.16

Foward Zone DNS: glbx.corp 10.128.0.1/10.128.0.2

DHCP Server

10.128.0.65 (BRSPPTADHCP01)

10.128.0.66 (BRSPPTADHCP01)

Scope

Vlan100 10.128.3.0/26

Vlan101 10.128.3.64/26

Vlan102 10.128.3.128/26

Vlan103 10.128.3.192/26

DNS1: 10.128.3.254

DNS2: 10.128.3.253

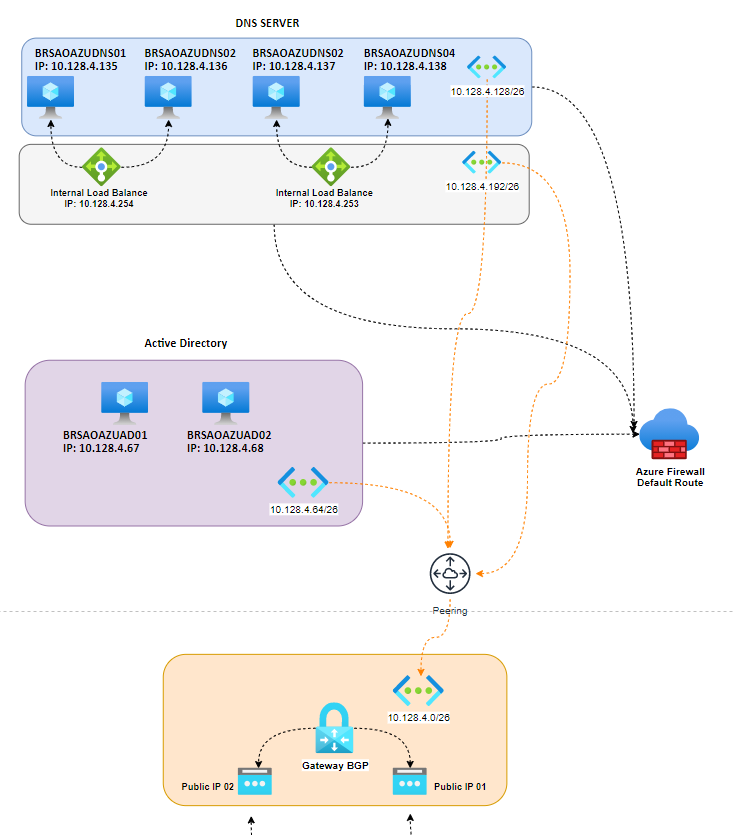

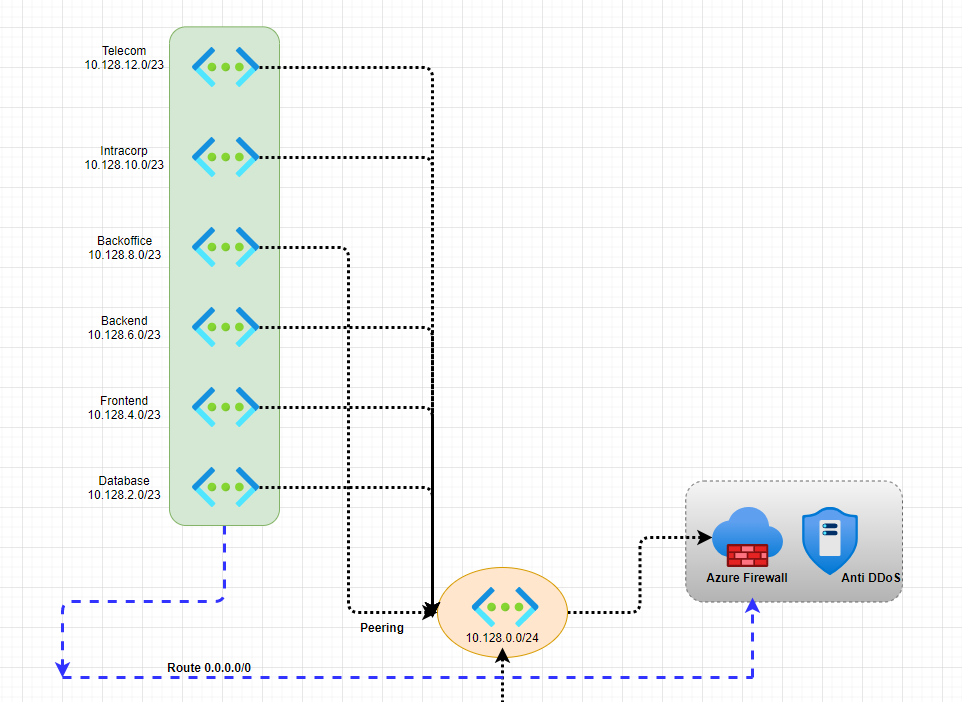

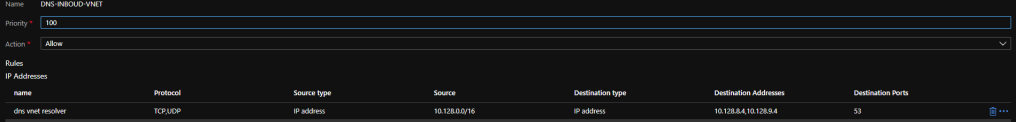

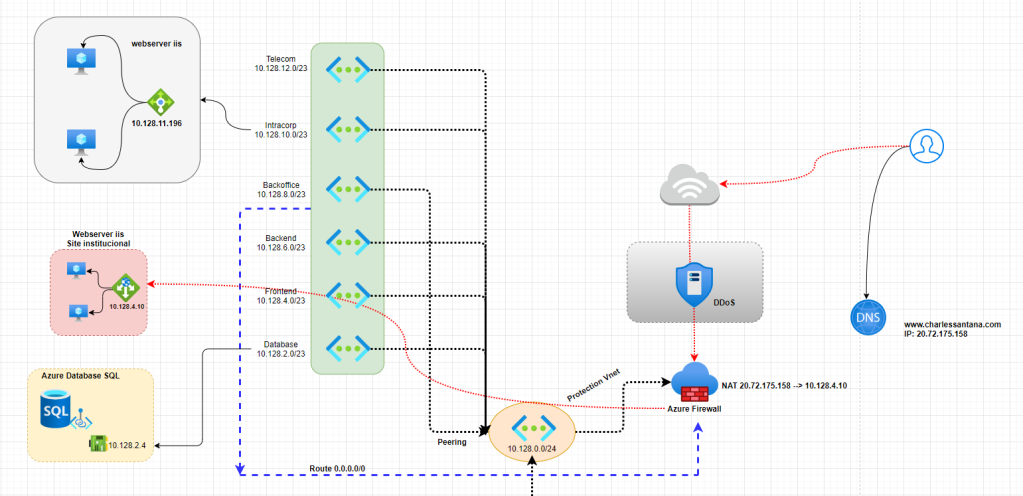

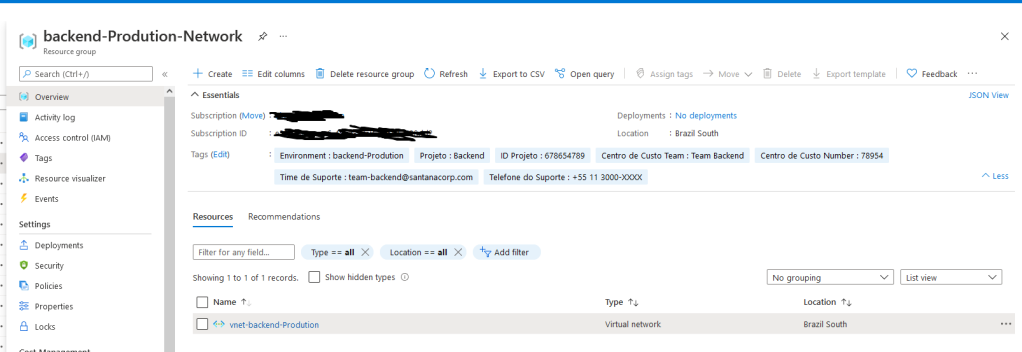

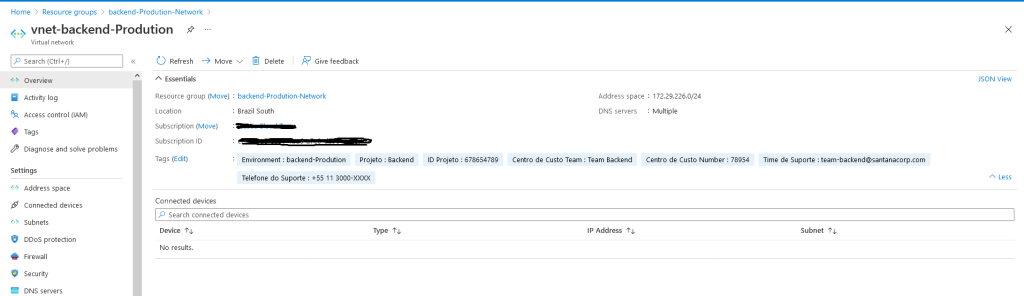

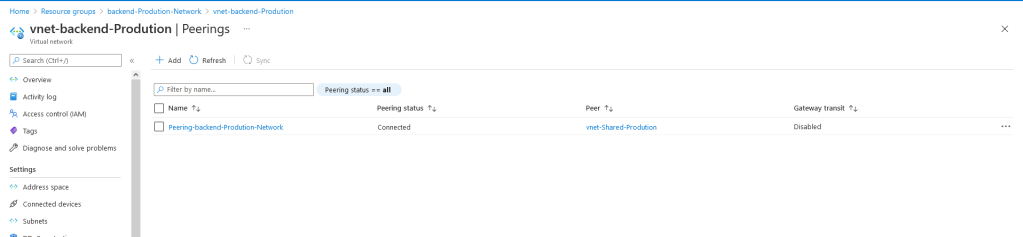

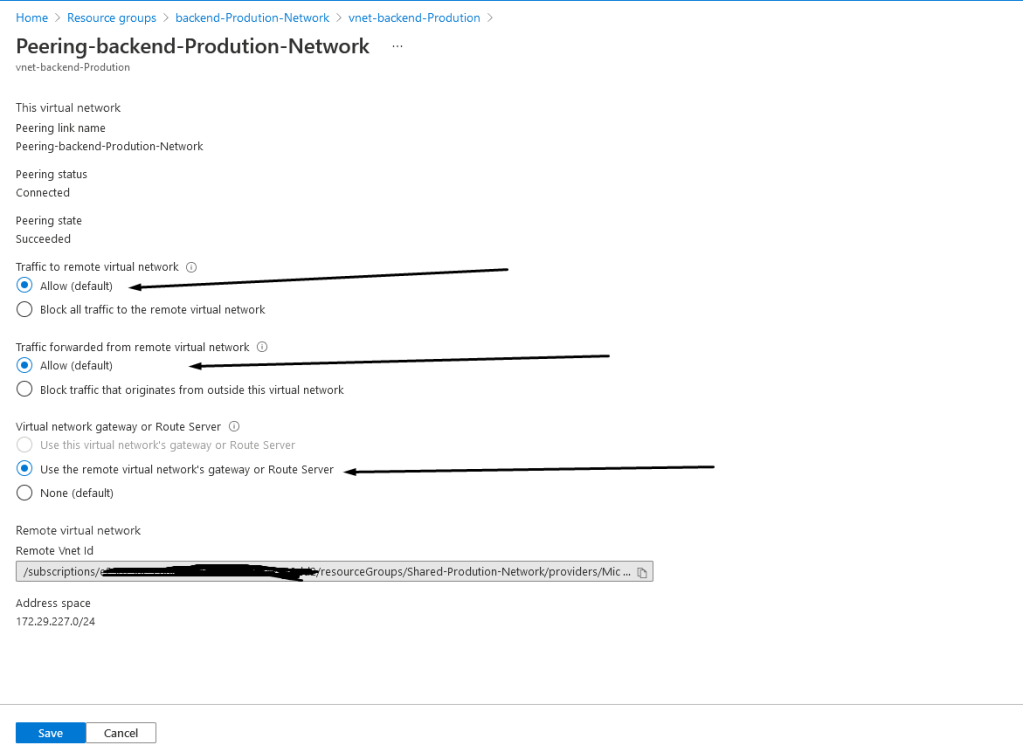

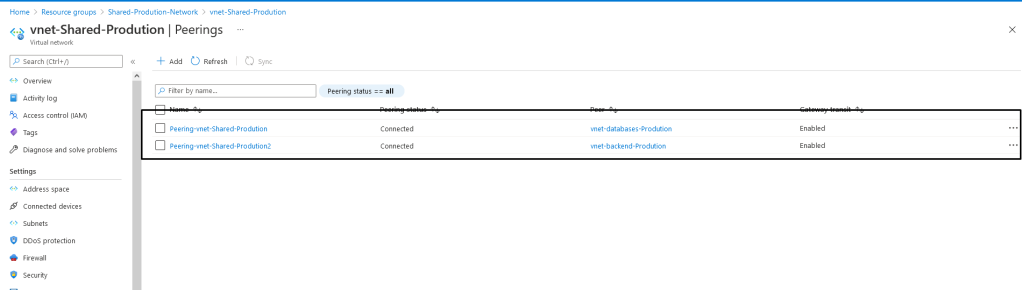

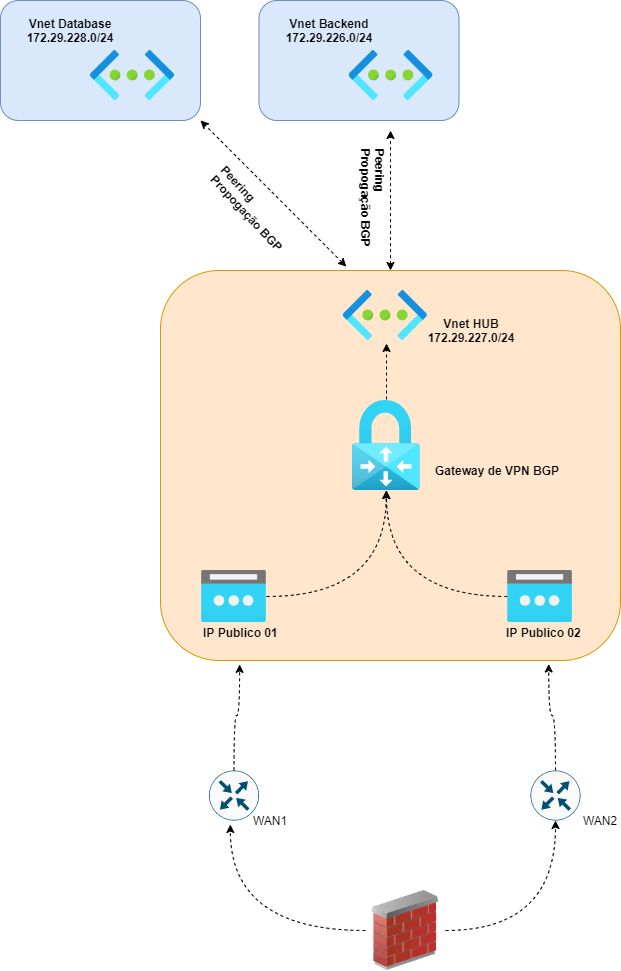

Estrutura Azure

Site Azure BR SAO

Rede: 10.128.4.0/22

Servidores AD: 02

Servidores DNS: 04

Active Directory

Domain AD: glbx.corp

IP: 10.128.4.68 (BRSAOAZUAD01)

IP: 10.128.4.69 (BRSAOAZUAD02)

Reverse Zone: Secundary 10.128.1.2 (Zone Primary)

Foward Zone DNS: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

DNS Server

IP: 10.128.4.135 (BRSAOAZUDNS01)

IP: 10.128.4.136 (BRSAOAZUDNS02)

IP: 10.128.4.137 (BRSAOAZUDNS03)

IP: 10.128.4.138 (BRSAOAZUDNS04)

Domínios DNS Personal: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

Reverse Zone: 10.128

Foward Zone DNS: azure.net, windows.net, azure.com à 168.63.129.16

Foward Zone DNS: glbx.corp 10.128.4.68/10.128.4.69

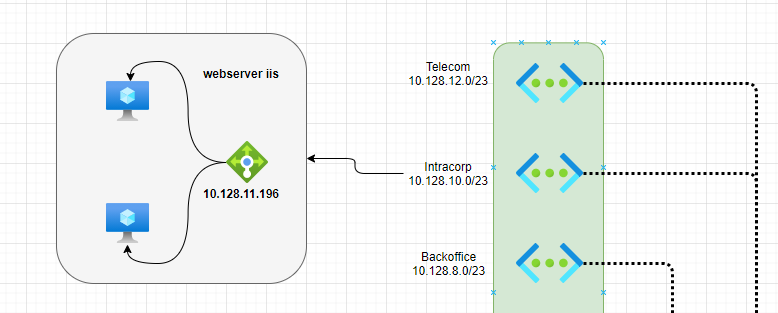

Internel Load Balance

VIP1: 10.128.4.254

VIP2: 10.128.4.253

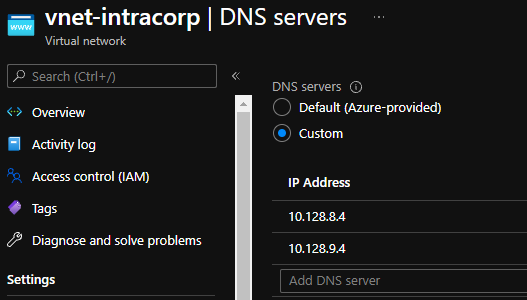

DNS Personal Vnet

DNS1: 10.128.4.254

DNS2: 10.128.4.253

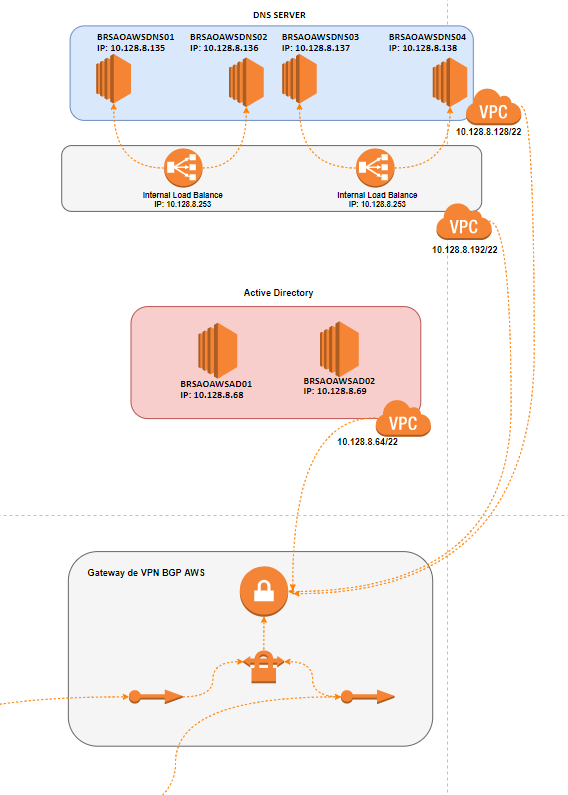

Estrutura AWS

Site AWS BR SAO

Rede: 10.128.8.0/22

Servidores AD: 02

Servidores DNS: 04

Active Directory

Domain AD: glbx.corp

IP: 10.128.8.68 (BRSAOAWSAD01)

IP: 10.128.8.69 (BRSAOAWSAD02)

Reverse Zone: Secundary 10.128.1.2 (Zone Primary)

Foward Zone DNS: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

DNS Server

IP: 10.128.8.135 (BRSAOAWSDNS01)

IP: 10.128.8.136 (BRSAOAWSDNS02)

IP: 10.128.8.137 (BRSAOAWSDNS03)

IP: 10.128.8.138 (BRSAOAWSDNS04)

Domínios DNS Personal: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

Reverse Zone: 10.128

Foward Zone DNS: azure.net, windows.net, azure.com –> 168.63.129.16

Foward Zone DNS: glbx.corp 10.128.4.68/10.128.4.69

Internel Load Balance

VIP1: 10.128.8.254

VIP2: 10.128.8.253

DNS Personal Vnet

DNS1: 10.128.8.254

DNS2: 10.128.8.253

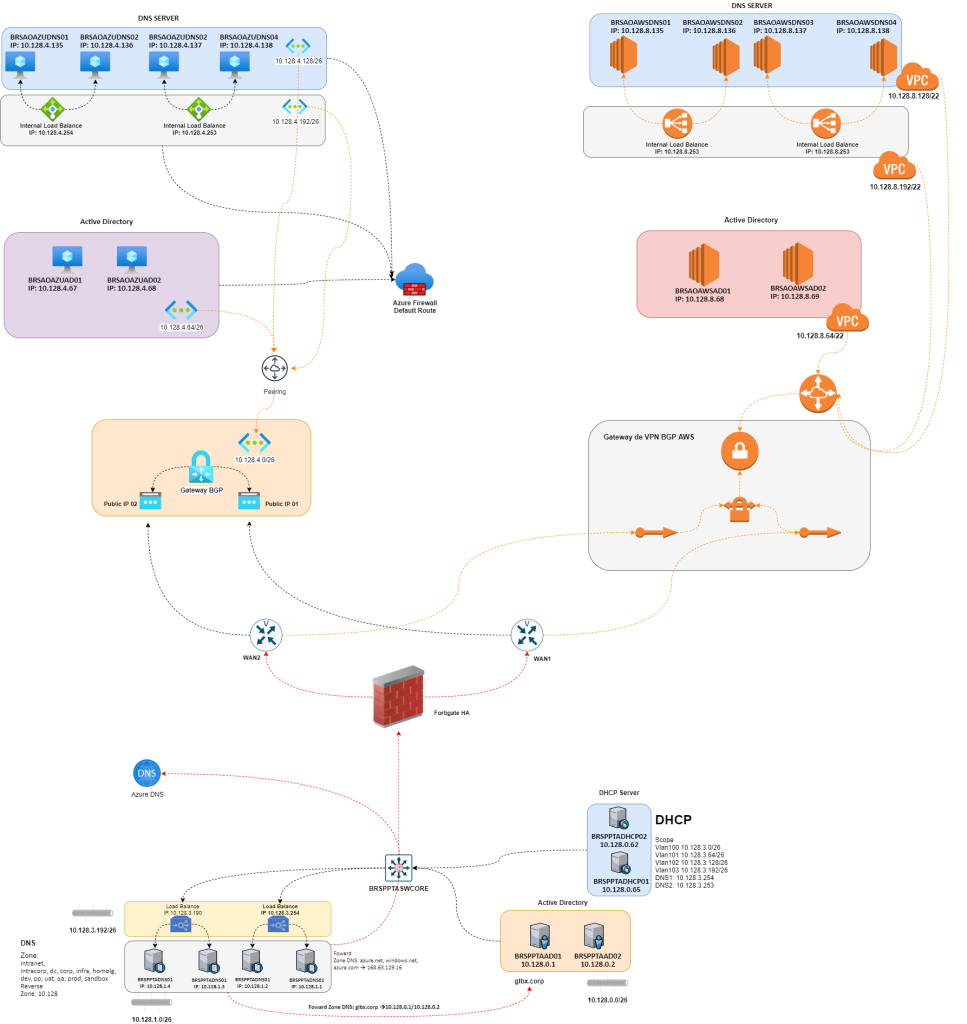

E por fim chegamos em nossa infraestrutura DNS com Alta disponibilidade em ambiente multi Cloud Híbrido.

Temos em nossos servidores de DNS as seguintes zonas Domínios DNS Personal: intranet, intracorp, dc, corp, infra, homolg, dev, pp, uat, qa, prod, sandbox

Reverse Zone: 10.128

Foward Zone DNS: glbx.corp (cada servidor DNS faz o Foward para seu respectivo AD Local)

Exemplo Azure faz Forward para BRSAOAZUAD01 e BRSAOAZUAD01

Exemplo AWS faz Forward para BRSAOAWSAD01 e BRSAOAWSAD01

Exemplo On Premises faz Forward para BRSAOPTAAD01 e BRSAOPTAAD01

Veja nossa infra completa

Você precisa fazer login para comentar.