Semana passada me deparei com o seguinte cenário:

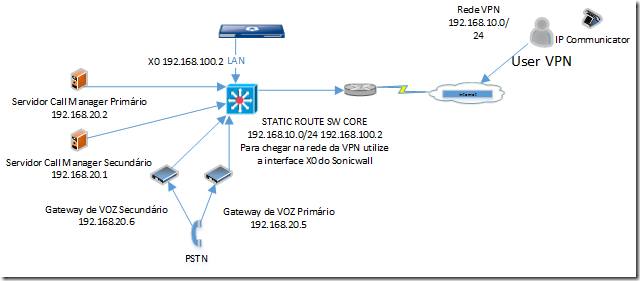

Usuário de VPN (Global VPN Sonicwall) conseguiam se conectar a rede de dados normalmente, porém quando iniciavam o IP Communicator da CISCO para utilização de VOZ com seu ramal corporativo a ligação ficava muda na maioria dos casos ou picatada em alguns casos.

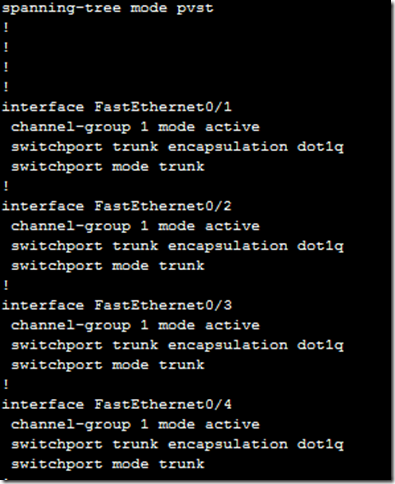

Segue a topologia existente:

Resolução para esta dificuldade:

1-) No Firewall crie as seguintes regras:

LAN –> WAN

Source: Rede de VOZ 192.168.20.0/24

Destination: Any

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

LAN –> VPN

Source: Rede de VOZ 192.168.20.0/24

Destination: VPN Cliente 192.168.10.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

LAN –> VPN

Source: Rede dados IP Communicator 192.168.200.0/24

Destination: VPN Cliente 192.168.10.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

VPN –> LAN

Source: VPN Cliente 192.168.10.0/24

Destination: Rede VOZ 192.168.20.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

VPN –> LAN

Source: VPN Cliente 192.168.10.0/24

Destination: Rede dados IP Communicator 192.168.200.0/24

Service: (SCCP – H323 – MGCP – RTP – HTTP e HTTPS)

User: All

2-) Em Firewall –> App Control Advanced

Navegue até: Category “Voip-APPS” – Application “SCCP” – Viewed By “Category – Signature – Application”

Crie um execeção paras suas redes, neste exemplo 192.168.10.0/24 – 192.168.20.0/24 – 192.168.100.0./24 – 192.168.200.0/24

Ainda em App Control Advanced em “Configure App Control Settings”

Habilite “Enable Application Control Exclusion List”

Marque a opção “use Application Control Exclusion Address Object”

Crie um grupo com suas rede, neste exemplo 192.168.10.0/24 – 192.168.20.0/24 – 192.168.100.0./24 – 192.168.200.0/24

Pronto!!!!

Seja feliz!!!!