Vamos criar um regra de NAT para publicarmos um site interno em nosso servidor WEB passando por nosso Firewall (Fortinet), neste exemplo vamos utilizar:

1–> Um servidor Windows Server 2008 R2 com IIS – IP Privado 10.10.10.144

2–> Um Fortinet (Firewall), vamos utilizar duas interfaces uma Privada (LAN) 10.10.10.100 e uma interface Publica (WAN) IP 172.16.0.3

Neste exemplo temos a seguinte configuração de IP público 172.16.0.0/25 ou seja 172.16.0.1 – 172.16.0.126

Agora vamos as configurações

Interface LAN do firewall port1

IP 10.10.10.100/24

Interface WAN port3

IP 172.16.0.3/27

Agora vamos criar os objetos no Firewall

Clique em “Firewall Objects”

Depois em “Address” e “Creat New”

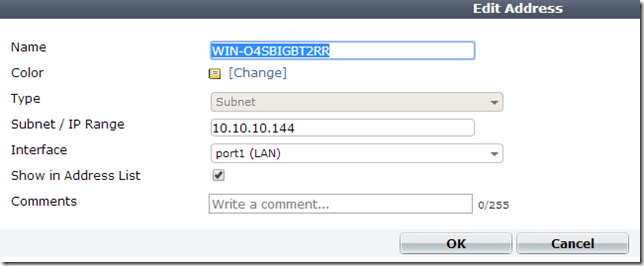

Name: Vamos usar o nome do servidor, neste exemplo “WIN-O4SBIGBT2RR”

Color: A sua escolha

Type: Subnet

Subnet / IP Range: 10.10.10.144 (IP de nosso servidor)

Interface: Escolha a interface LAN port1

Show in Address List: Vamos deixar habilitado

Clique em OK

Agora temos nosso objeto Servidor criado

Agora vamos criar para Virtual IP

Em Firewall Objects clique em Virtual IP

Clique em “Create New”

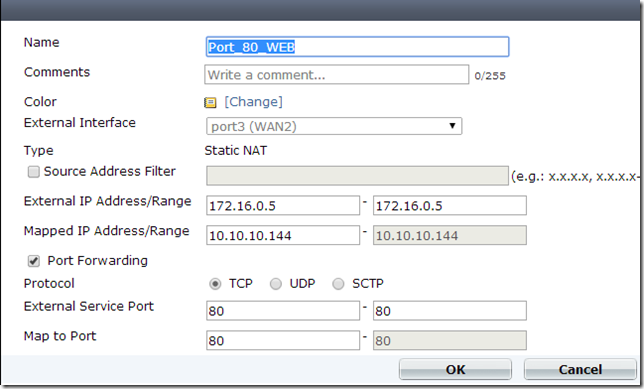

Name: Vamos colocar um nome amigável, neste exemplo “Port_80_WEB”

External IP Address/Range: vamos colocar um IP válido neste nossa range de IP’s públicos, neste caso 172.16.0.5-172.16.0.5

Mapped IP Address/Range: vamos colocar o IP de nosso servidor WEB 10.10.10.144

Port Forwarding: vamos habilitar

Protocol: Vamos marcar “TCP”

External Service Port: vamos colocar a porta 80, lembrando que essa será a porta externa para comunicação.

Map to Port: vamos colocar 80, lembrando que aqui é a porta interna do servidor

Agora em “Firewall Objects” vamos em IP POLL

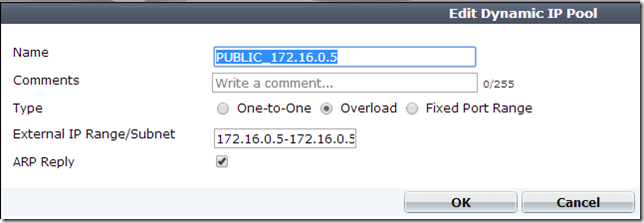

Clique agora em “Creat New”

Name: um nome amigável neste exemplo PUBLIC_172_16_0_5

External IP Range/Subnet: 172.16.0.5-172.16.0.5

Type: vamos habilitar “Overload”

ARP Reply: vamos deixar habilitado

Agora vamos criar as politicas, clique em “Policy”

Clique em “police” – Creat New” (Está será a regra de saída OUT)

Police Type: Firewall

Police Subtype: Address

Incoming interface: port1(LAN)

Source Address: nosso servidor WEB “WIN-04SBIGBT2RR”

Outgoing Interface: port3 (WAN2)

Destination Address: all

Schedule: always

Service: HTTP (liberamos somente esta porta 80, pois neste servidor só roda o IIS), desta forma fica mais seguro

Action: ACCEPT

Enable NAT: habilite esta opção

Use Dynamic IP Pool: está opção tem que ser marcada, aqui vamos colocar o IP público para poder funcionar a regra de NAT neste exemplo como já criamos em IP Pool “PUBLIC_172_16_0_5

Log Allowed Traffic: habilite está opção para podermos monitorar o trafego que passando pelo Firewall.

Agora vamos criar a regra de entrada “IN”

Clique em “Policy” – “Create New”

Policy Type: Firewall

Policy Subtype: Address

Incoming Interface: port3 (WAN)

Source Address: “all” aqui decidimos da onde vem o trafego, podemos determinar algumas range’s de IP, mas não é neste caso, deixaremos com “ALL” qualquer lugar

Outgoing Interface: port1(LAN) a porta LAN

Destination Address: vamos colocamos nosso “Virtual IP” que criamos o “Port_80_WEB”, este diz que a porta 80 será direcionada para nosso servidor com IP 10.10.10.144

Schedule: ALL

Service: “HTTP”

Action: ACCEPT

Log Allowed Traffic: vamos deixar habilitado para podermos ver o trafego

Clique em ok.

Pronto acabamos de publicar nosso servidor WEB de forma segura.

Acessado pelo servidor em http://localhost

Acessado pelo servidor em http://10.10.10.144

Agora acessado de forma pública, pelo IP PÚBLICO

Charles ,

Gostei muito deste material ,porem queria tirar uma duvida contigo.

De que forma posso tirar essa duvida ?

CurtirCurtir

Pode ser por aqui mesmo….

CurtirCurtir

Charles como eu posso direcionar o link para uma aplicação que roda em um servidor local, eu adicionei o host no dns e preciso criar um apontamento direto para essa aplicação por exemplo \\servidorX\aplicação:80

CurtirCurtir

Marcos vc quer deixar publico um servidor atraves do \\ é isso mesmo?

CurtirCurtir

Publico apenas para a rede interna, quero fazer um direcionamento para não precisar colocar o ip no navegador e usar apenas um alias

Hoje acesso pelo navegador \\nomedoservidor\aplicação

e gostaria de criar um nat para digitar em end no navegador e ele apontar direto para a plicação

ex http://www.minhaaplicação.com.br

CurtirCurtir

Charles, boa tarde!

utilizo uma aplicação q necessita de acesso externo ao meu sql server via porta 1433. Tentei publicar com ip válido na dmz, porém a porta não é liberada. Sabe me ajudar?

CurtirCurtir

No servidor o SQL Server Agent Browser esta iniciado e na porta 14e3?

CurtirCurtir

sim Charles, internamente o serviço funciona, porém ao publicar eu não consigo acesso.

CurtirCurtir

Telnet na porta 1433 de fora da sua rede funciona?

Todos os passos do tutorial estão corretos? O servidor interno foi cadastrado na porta correta?

CurtirCurtir

vou fazer o teste mais tarde e te falo! Os passos estão corretos. Tenho outros serviços já publicados que rodam direitinho.

CurtirCurtir

bom dia como faço para colocar um site como pagina principal no fortinet para todo mundo que acessa a internet

CurtirCurtir

Rodrigo,

Você quer: Quando um usuário for acessar a internet abra um site do Fortigate para autenticar o usuario ou somente um informativo tipo um concordo com as regras para acessar a internet?

CurtirCurtir

na realidade seria para deixar o site da empresa para todo mundo quando for abrir o seu navegador.

CurtirCurtir

Rodrigo,

Isso é feito por GPO (se for tiver um AD na sua rede): veja este link:

https://felipempm.wordpress.com/2009/10/21/configurando-opcoes-do-internet-explorer-via-politicas-de-grupo-group-policy/

Espero ter ajudado.

CurtirCurtir

Ajudou sim, muito obrigado Charles.

CurtirCurtir

Estou tendo problema para acessar um FTP externo, testei fora da empresa e funciona perfeitamente, creio que seja bloqueio do meu 60C.

Porém não sei como liberar o Ip do FTP e as portas para que não rejeite mais a conexao.

Poderia me ajudar?

Paulo Cidral

[email protected]

CurtirCurtir

Opa,

Rede de origem, IP de destino, porta 21/tcp

CurtirCurtir

Tenho wan1 e lan1

Eu fui la em Address x , e criei um direcionando para o ip externo.

Posterior a isso foi em policy e criei uma regra dizendo que da wan1 para lan1 o ip externo do FTP

service all ta liberado.

Porem mesmo assim o ftp nao esta funcionando

teria como me passar seu e-mail, tiro as prints da tela.

CurtirCurtir

[email protected]

CurtirCurtir

Boa tarde,

Muito bom o material, bem didático e simples. Porém apenas uma dica:

Você não precisa criar um Overload de IP para um NAT externo. Isso é feito para quando você necessita que uma police faça o trafego Interno > Externo usando como saída o IP definido no Overload e com isso habilita o Dynamic IP Pool na referida police.

Exemplo: Preciso que o meu Relay de SMTP fale com o Office 365 pelo IP final 34, diferente do IP da minha Interface WAN que seria 33. Ai sim você pode usar o recurso de Overload em IP POLL, para nats de entrada isso não é necessário 🙂

Abs

CurtirCurtir

Boa tarde,

Muito bom o material, bem didático e simples. Porém apenas uma dica:

Você não precisa criar um Overload de IP para um NAT externo. Isso é feito para quando você necessita que uma police faça o trafego Interno > Externo usando como saída o IP definido no Overload e com isso habilita o Dynamic IP Pool na referida police.

Exemplo: Preciso que o meu Relay de SMTP fale com o Office 365 pelo IP final 34, diferente do IP da minha Interface WAN que seria 33. Ai sim você pode usar o recurso de Overload em IP POLL, para nats de entrada isso não é necessário:)

Abs

CurtirCurtir

Charles, boa tarde.

Gostaria de criar um NAT usando apenas um ip público para publicar 5 ips internos, onde cada ip interno responde por uma porta diferente.

Att.

CurtirCurtir

Olá,

Na hora de criar o virtual IP, basta usar o mesmo IP mas com portas diferentes.

CurtirCurtir

Irei testar.

Mesmo assim, muito obrigado por disponibilizar o tutorial.

Bom trabalho.

CurtirCurtir

Charles como eu crio duas VPN para conectar ao mesmo tempo em 1 vpn,

EX: 1 VPN PRICINPAL E OUTRA PARA BACKUCP

muito obrigado

CurtirCurtir

http://docs.fortinet.com/d/fortigate-using-redundant-ospf-routing-over-ipsec-vpn

CurtirCurtir

OSPF

Clique para acessar o using-redundant-OSPF-routing-over-IPsec-VPN.pdf

CurtirCurtir

Olá, muito bom o Tutorial, porem tive dificuldade para realizar um procedimento parecido. Preciso ter acesso ao sistema de câmeras pelo App da intelbras, a porta de serviço no equipamento é 9000 o iP interno 10.105.207.6 – e no meu FGT tenho 1 porta (port 1) que acessa o Switch onde tenho 2 VLAN e 2 Links fazendo wan-load-balance, (Tudo na porta 1). No meu caso, para funcionar o sistema de câmeras terei que separar uma porta especifica do FGT com IP externo e seguir o passo a passo, ou tem como configurar da forma como trabalho?

CurtirCurtir

Opa, pera aí utiliza a mesma porta física mas separada por VLAN certo?

CurtirCurtir

Ola Charles, ótimo post e foi através dele que tive uma duvida para um cenário interno. Estou na versão 5.6.2 do forti. Tenho apenas 1 ip valido x.x.x.x e tenho duas aplicações web em hosts diferentes apl1.empresa.com.br e apl2.empresa.com.br e gostaria de colocar as duas na porta 80 de quem acessa pelo ip valido x.x.x.x, ou seja o fortigate deveria ler o que vem na URL. Poderia me ajudar? Segui uns tutoriais https://networkengineering.stackexchange.com/questions/3067/load-balancing-difference-between-dns-and-ip-forwarding-vs-redirecting porem na minha versão não encontro o parâmetro set ldb-method http-host nem consigo adicionar realserver com set http-host “apl1.empresa.com.br”

CurtirCurtir

Cria o VIP na porta da sua aplicação (exemplo porta 80 ou 443) fazendo o Nat para o IP interno da sua aplicação.

Depois no seu IIS ou Apache cria as aplicações em binding.

Desta forma qual alguém chamar anURL apl1 ou apl2 o web server vai saber para qual site mandar.

CurtirCurtir

Da uma olhada neste cara tb.

http://help.fortinet.com/fos50hlp/54/Content/FortiOS/fortigate-load-balancing-52/ldb-http-https-host.htm

CurtirCurtir

Grato pelo retorno. Exatamente na versão 5.6 não consigo redirecionar o http://www.example1.com para um ip da lan não existe mais a função set http-host. Vou fazer um teste com sua segunda sugestão de binding pois nunca usei.

CurtirCurtir

Windows ou Linux?

CurtirCurtir

linux, webserver apache

CurtirCurtir

https://www.vivaolinux.com.br/topico/Apache-Web-Server/Apache-com-varios-sites-para-varios-dominios

CurtirCurtir

Olá Charles, como posso esconder o IP e mostrar o caminho do site/aplicação, ou seja, sempre que o usuário local digitar http://www.meusaite.com.br “interno”, o firewall fazer o apontamento para o endereço ip.

CurtirCurtir

Quer que internamente na sua rede responda para um IP e externamente para outro IP?

CurtirCurtir

Isso tem que ser feito pelo seu DNS interno

CurtirCurtir

Bom dia! estou com uma situacao parecida, minha aplicacao gera um link pra acesso externo via IIS – em outra rede ou seja de fora eu acesso normal, mas o caso que estando na rede local nao consigo acessar meu link externo,por estar na mesma rede, o firewall(fortinet) esta com a tal proteção Anti-Spoofing ativada parece, como consigo contornar essa situação??

CurtirCurtir

Olá, na sua regra de firewall vc criou desta forma da WAN -> local (Seu VIP)

Agora para sua rede interna poder acessar esse VIP, vc deve criar da seguinte maneira: Rede Local ( a interface da rede local) com o destino a interface onde está criada o VIP (talvez a interface de servidores) com isso sua rede local vai acessar sua aplicação passando pelo seu VIP externo.

CurtirCurtir

Charles boa noite,

sei que pode achar simples, mais sou novo utilizando fortigate. Gostaria de uma ajuda sua com relação a rota static.

Já tenho uma rede configurado e peguei uma das portas do fortigate e configurei da seguinte forma.

fortigate

ip 155.10.20.2/24

Mikrotik

ip: 155.10.20.1/24

Rota1 fortigate

– destino: 192.168.188.0/24 gateway: 155.10.20.1 – porta lincado com Mikroitk

– destino 155.10.20.0/24 gateway: 192.168.254.1 – Fortigate

Fortigate pinga numa boa.

Rota 2

– destino: 192.168.0.0/24 gateway: 155.10.20.2 – porta lincado fortigate

– destino: 155.10.20.0/24 gateway: 192.168.188.1 – mikrotik

Meu problema é que no fortigate consigo pingar via console, no mikrotik conseguido somente pingar o ip 155.10.20.2.

teria como me ajudar devido?

CurtirCurtir

Alex,

Isso para mim ficou claro:

Fortigate (int)

ip 155.10.20.2/24

Mikrotik (int)

ip: 155.10.20.1/24

Rota1 Fortigate

Para chegar na rede 192.168.188.0/24 (Rede atrás do Mikroitk) utilize o gateway 155.10.20.1 (int Mikrotik)

– destino: 192.168.188.0/24 gateway: 155.10.20.1 – porta linkado com Mikrotik

Este eu não entendi:

– destino 155.10.20.0/24 gateway: 192.168.254.1 – Fortigate (Essa rede 155.10.20.0/24 é a rede de transito entre FG e MT certo, estão diretamente ligadas, não precisa declarar rota.). Quem é 192.168.254.1?

Rota 2

Para chegar a rede 192.168.0.0/24 (Rede atrás do FG) utilize o gateway 155.10.20.2 (int FG)

– destino: 192.168.0.0/24 gateway: 155.10.20.2 – porta link Fortigate

Este eu não entendi

– destino: 155.10.20.0/24 gateway: 192.168.188.1 – Mikrotik (Essa rede 155.10.20.0/24 é a rede de transito entre o MK e FG certo, estão diretamente ligadas, não precisa declarar rota.). Quem é 192.168.188.1?

CurtirCurtir