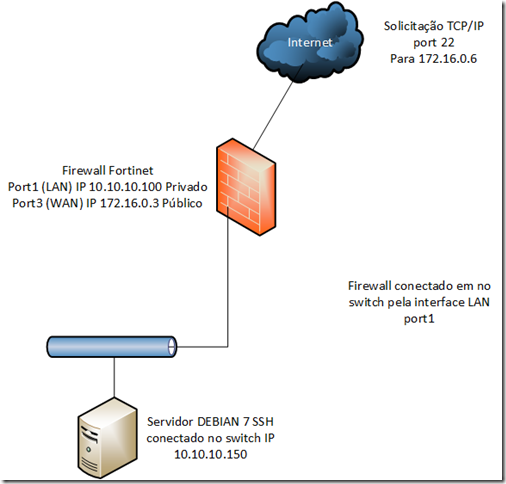

Vamos fazer a publicação da porta 22 SSH para acessar a uma maquina Linux de forma segura passando pelo nosso Firewall Fortinet.

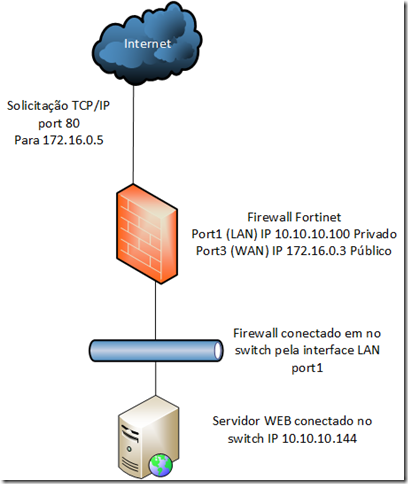

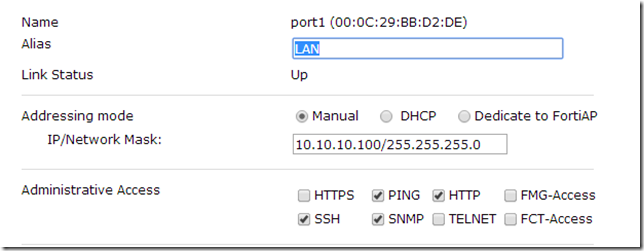

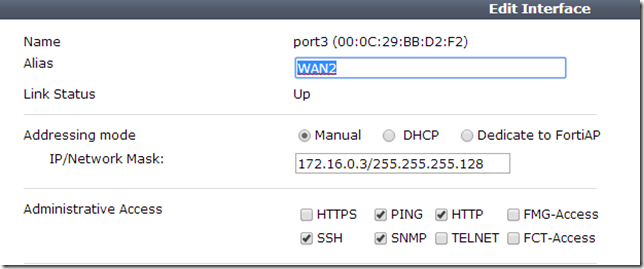

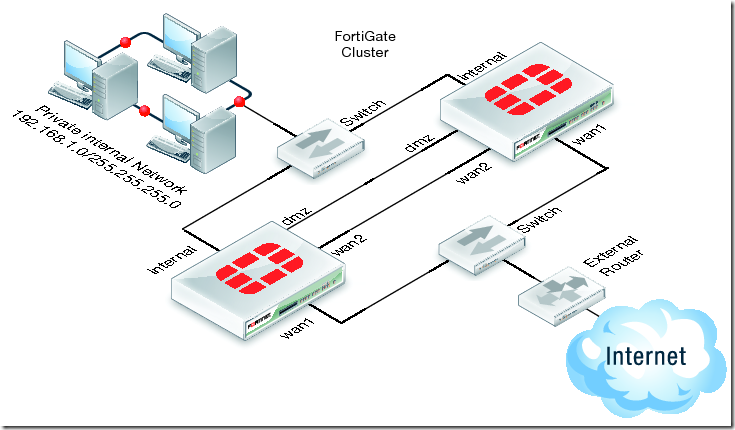

Temos este cenário: Maquina Debian 7 e Fortinet e uma range /25 de IP públicos (172.16.0.0/25) e uma range interna PRIVADA 10.10.10.0/24.

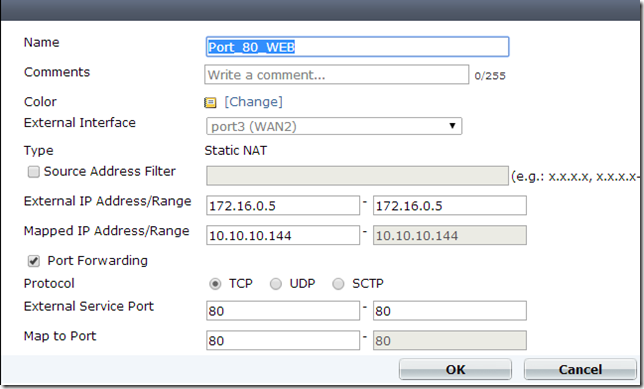

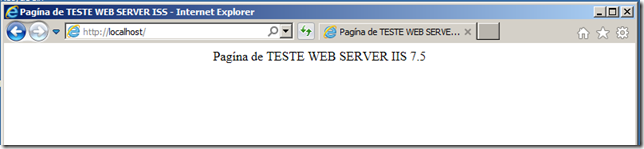

Em post anterior mostrei como publicar um WEB SERVER na porta 80 TCP, vamos utilizar a mesma linha e a mesma range de IP Públicos 172.16.0.1 – 172.16.0.126

Vamos acessar nosso firewall e começar a criação de objetos e regras.

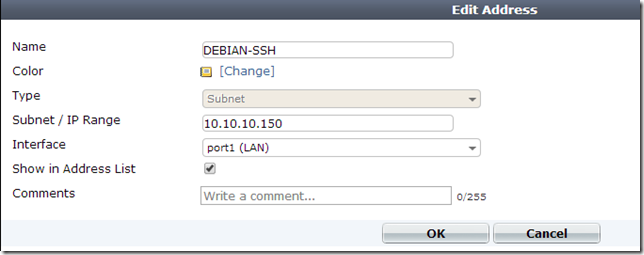

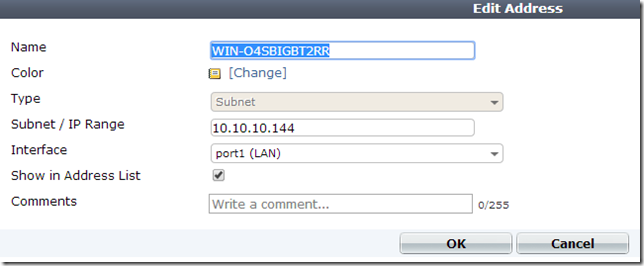

Em Firewall Objects, clique em Address, Address, Creat New.

Name: Escolha um nome amigável ou o nome do servidor, neste exemplo DEBIAN-SSH

Color: A sua escolha

Subnet / IP Range: o IP do servidor DEBIAN 10.10.10.150

Interface: Porta1 (LAN) interface privada da rede

Show in Address Lits: deixe habilitada

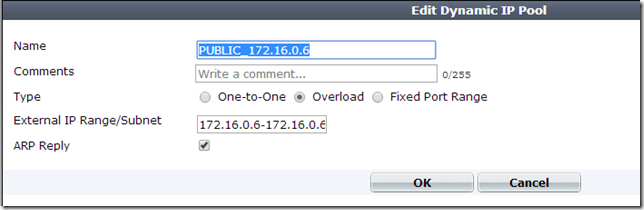

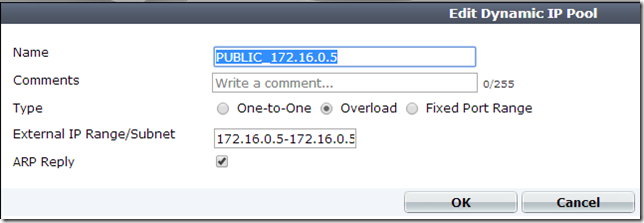

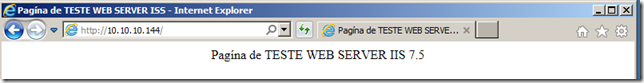

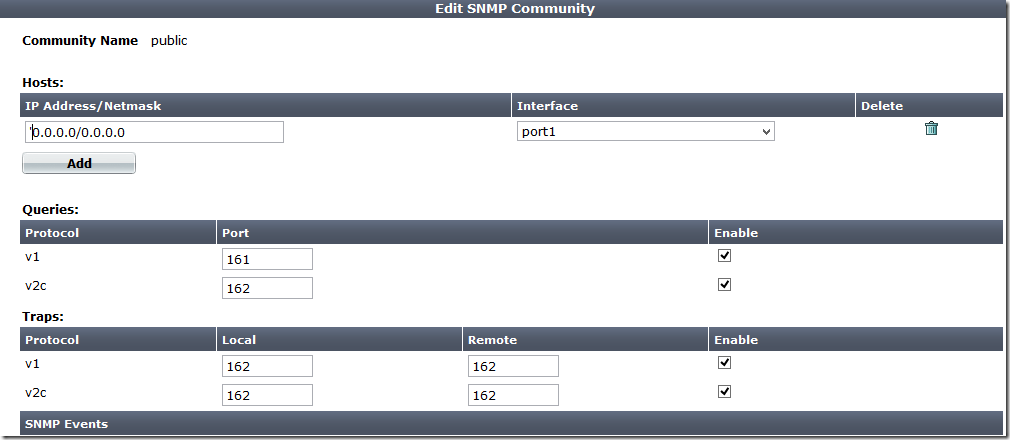

Agora vamos criar o IP Pool, em Virtual IP, IP Pool

Create New

Name: PUBLIC_172_16_0_6

Type: Overload

External IP Range/Subnet

ARP Reply: Deixe habilitado

OK

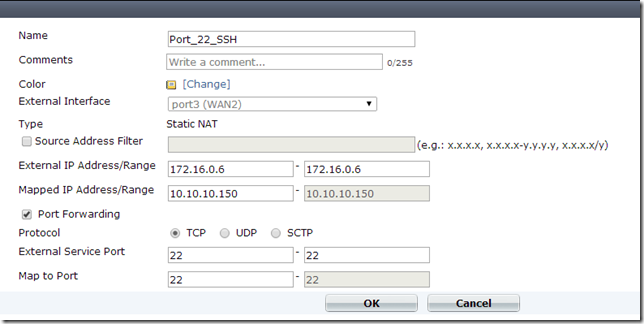

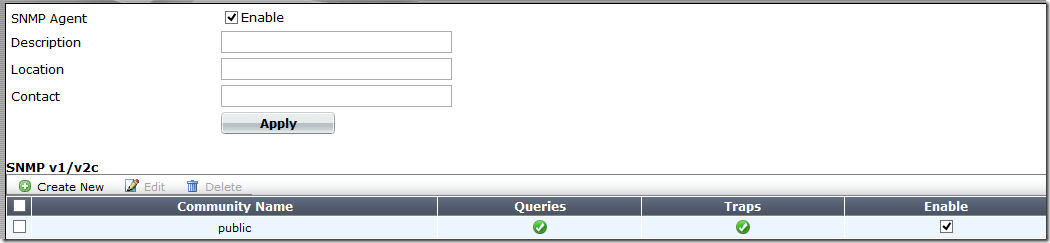

Agora vamos criar o Virtual IP, em Virtual IP, Virtual IP, Creat New

Name: Port_22_SSH

Comments: Porta de acesso SSH

Color: a sua escolha

External Interface: neste exemplo “port3 (WAN2), pois nesta porta que está de cara na internet

Type: Static NAT

External IP Address/Range: 172.16.0.6 – 172.16.0.6 (Nosso IP Público)

Mapped IP Address/Range: 10.10.10.150 – 10.10.10.150

Port Forwarding: Deixe habilitada esta opção

Protocol: Vamos habilitar TCP

External Service Port: 22 – 22

Map to Port: 22 – 22

OK

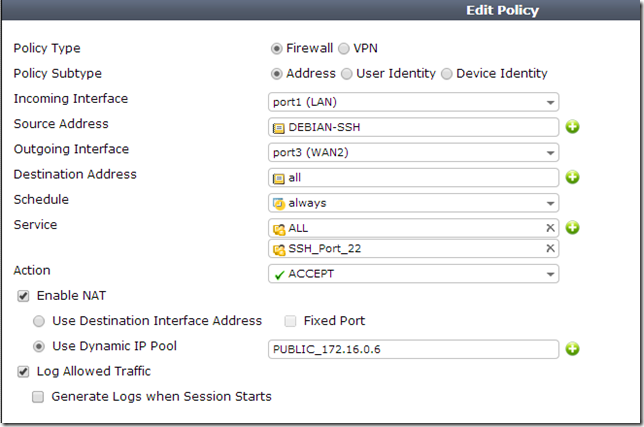

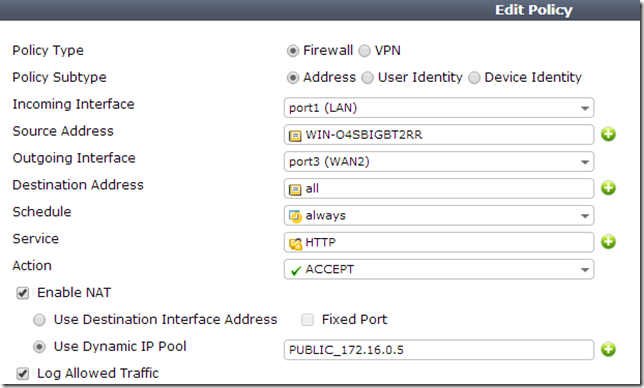

Agora vamos criar a regra de NAT de saída (OUT) para o servidor

Em policy

Creat New

Policy Type: Firewall

Policy Subtype: Address

Incoming Interface: port1 (LAN)

Source Address: DEBIAN-SSH (Nosso servidor já criado)

Outgoing Interface: port3 (WAN) nossa porta que está ligada na internet

Destination Address: All

Schedule: always

Service: SSH_Port_22 (neste exemplo escolhi somente a porta 22 para deixar mais seguro)

Action: ACCEPT

Enable Nat: Vamos deixar habilitada

Use Dynamic Pool: Public_172_16_0_6 (Nosso IP público)

Log Alloweb Traffic: vamos habilitar para LOGAR todo o trafico

OK

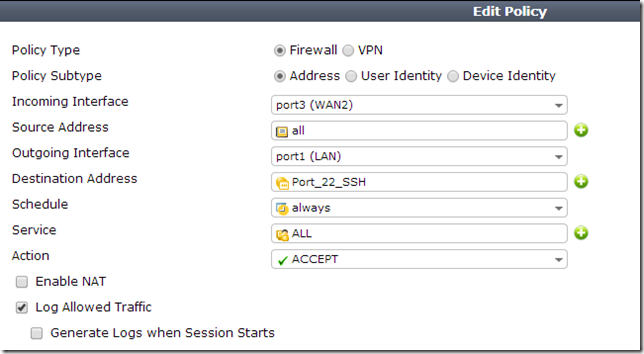

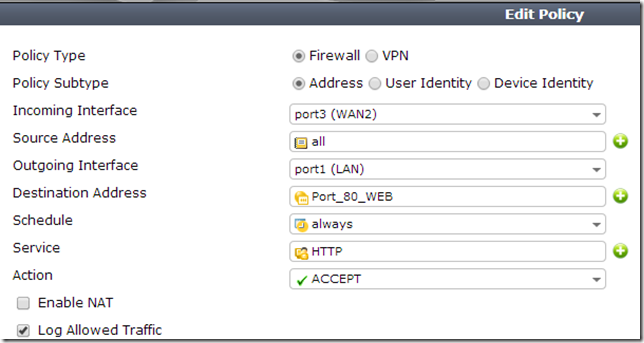

Agora vamos criar a regra de NAT (IN) para acessar externo ao nosso servidor DEBIAN

Em policy, creat new

Policy Typer: Firewall

Policy Address: Address

Incoming Interface: port3(WAN) nossa porta ligada na internet

Source Address ALL, podemos também determinar que somente algumas redes ou somete um IP pode acessar, eu recomendo deixar especificado um RANGE ou IP para acessar, por exemplo se tem um parceiro que cuida deste servidor em sua empresa, peça ao parceiro fornecer seu IP Público de acesso a internet, ai podemos especificar que somente este IP pode acessar, lembrando que seu parceiro forneceu um IP Público Dinâmico (aquele que muda sempre que há um nova conexão) será necessário sempre alterar este IP em objetos>

Outgoing Interface: port1 (LAN)

Destination Address: Port_22_SSH (Criamos este objeto com o IP do Servidor DEBIAN e já com a porta SSH 22 configurada)

Schedule: always (podemos definir também um dia e horário com inicio e fim para acesso

Service: SSH_Port_22 (para deixar ainda mais seguro o acesso)

Action: ACCEPT

Log Allowed Traffic: Deixe habilitada para vermos os Trafico

OK

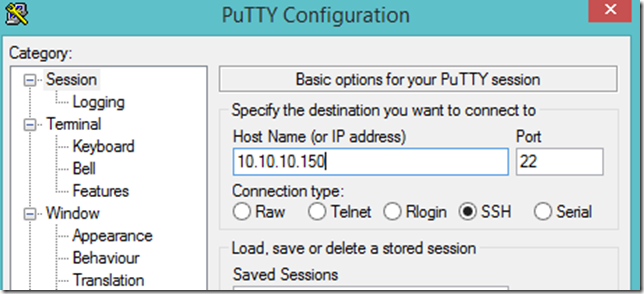

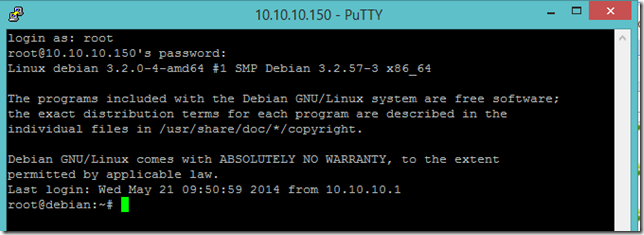

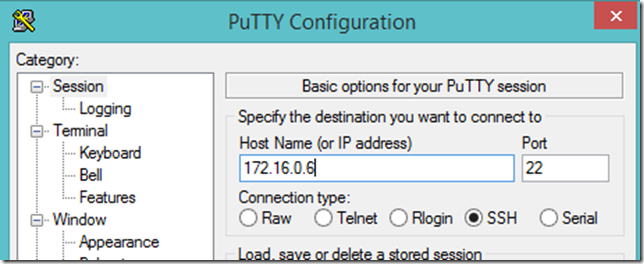

Agora vamos testar a conexão com o PUTTY com o IP interno 10.10.10.150

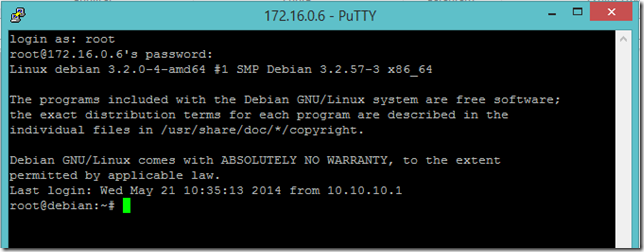

Acessado com sucesso

Agora vamos acessar pelo IP Público 172.16.0.6

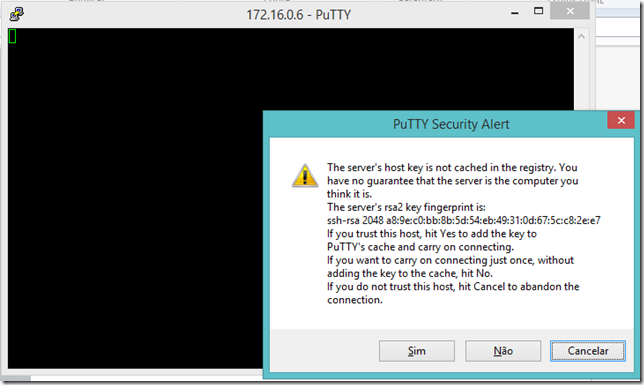

Agora conseguimos o acesso, veja a mensagem do certificado

Clicamos em “SIM”

Acessado com sucesso