Vamos criar um regra de NAT para publicarmos um site interno em nosso servidor WEB passando por nosso Firewall (Fortinet), neste exemplo vamos utilizar:

1–> Um servidor Windows Server 2008 R2 com IIS – IP Privado 10.10.10.144

2–> Um Fortinet (Firewall), vamos utilizar duas interfaces uma Privada (LAN) 10.10.10.100 e uma interface Publica (WAN) IP 172.16.0.3

Neste exemplo temos a seguinte configuração de IP público 172.16.0.0/25 ou seja 172.16.0.1 – 172.16.0.126

Agora vamos as configurações

Interface LAN do firewall port1

IP 10.10.10.100/24

Interface WAN port3

IP 172.16.0.3/27

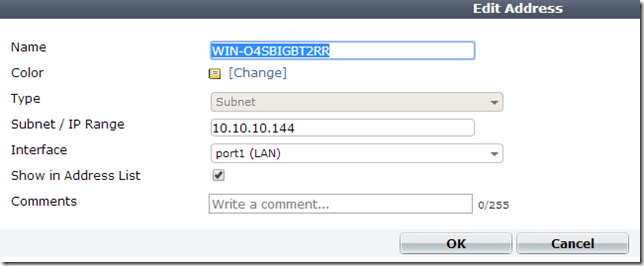

Agora vamos criar os objetos no Firewall

Clique em “Firewall Objects”

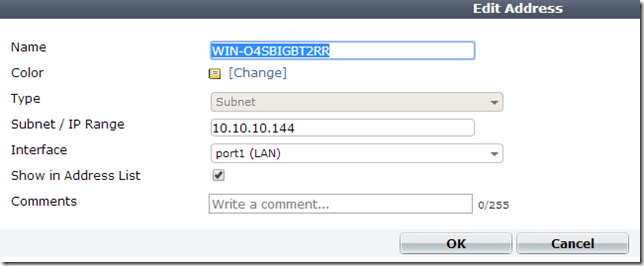

Depois em “Address” e “Creat New”

Name: Vamos usar o nome do servidor, neste exemplo “WIN-O4SBIGBT2RR”

Color: A sua escolha

Type: Subnet

Subnet / IP Range: 10.10.10.144 (IP de nosso servidor)

Interface: Escolha a interface LAN port1

Show in Address List: Vamos deixar habilitado

Clique em OK

Agora temos nosso objeto Servidor criado

Agora vamos criar para Virtual IP

Em Firewall Objects clique em Virtual IP

Clique em “Create New”

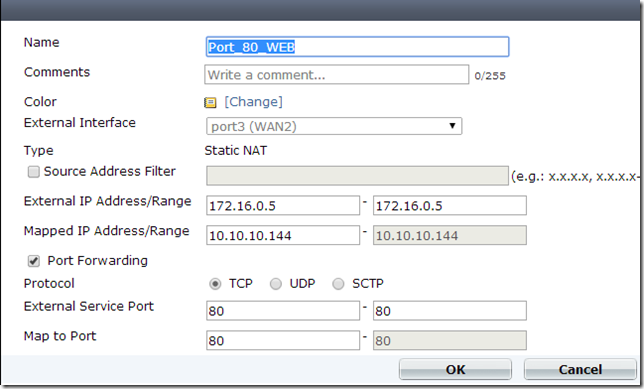

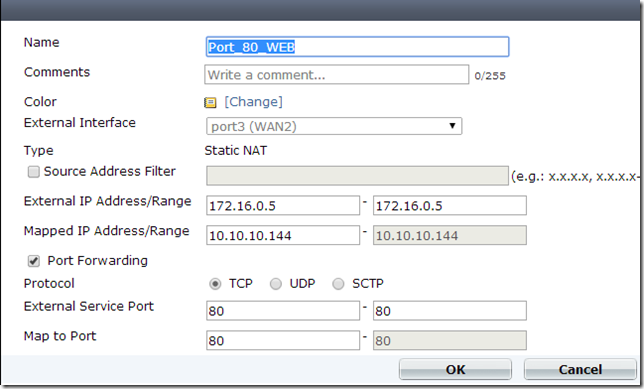

Name: Vamos colocar um nome amigável, neste exemplo “Port_80_WEB”

External IP Address/Range: vamos colocar um IP válido neste nossa range de IP’s públicos, neste caso 172.16.0.5-172.16.0.5

Mapped IP Address/Range: vamos colocar o IP de nosso servidor WEB 10.10.10.144

Port Forwarding: vamos habilitar

Protocol: Vamos marcar “TCP”

External Service Port: vamos colocar a porta 80, lembrando que essa será a porta externa para comunicação.

Map to Port: vamos colocar 80, lembrando que aqui é a porta interna do servidor

Agora em “Firewall Objects” vamos em IP POLL

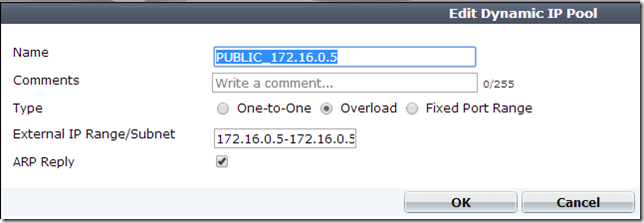

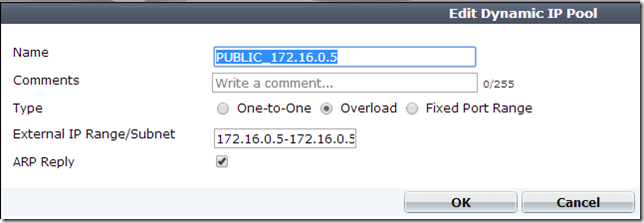

Clique agora em “Creat New”

Name: um nome amigável neste exemplo PUBLIC_172_16_0_5

External IP Range/Subnet: 172.16.0.5-172.16.0.5

Type: vamos habilitar “Overload”

ARP Reply: vamos deixar habilitado

Agora vamos criar as politicas, clique em “Policy”

Clique em “police” – Creat New” (Está será a regra de saída OUT)

Police Type: Firewall

Police Subtype: Address

Incoming interface: port1(LAN)

Source Address: nosso servidor WEB “WIN-04SBIGBT2RR”

Outgoing Interface: port3 (WAN2)

Destination Address: all

Schedule: always

Service: HTTP (liberamos somente esta porta 80, pois neste servidor só roda o IIS), desta forma fica mais seguro

Action: ACCEPT

Enable NAT: habilite esta opção

Use Dynamic IP Pool: está opção tem que ser marcada, aqui vamos colocar o IP público para poder funcionar a regra de NAT neste exemplo como já criamos em IP Pool “PUBLIC_172_16_0_5

Log Allowed Traffic: habilite está opção para podermos monitorar o trafego que passando pelo Firewall.

Agora vamos criar a regra de entrada “IN”

Clique em “Policy” – “Create New”

Policy Type: Firewall

Policy Subtype: Address

Incoming Interface: port3 (WAN)

Source Address: “all” aqui decidimos da onde vem o trafego, podemos determinar algumas range’s de IP, mas não é neste caso, deixaremos com “ALL” qualquer lugar

Outgoing Interface: port1(LAN) a porta LAN

Destination Address: vamos colocamos nosso “Virtual IP” que criamos o “Port_80_WEB”, este diz que a porta 80 será direcionada para nosso servidor com IP 10.10.10.144

Schedule: ALL

Service: “HTTP”

Action: ACCEPT

Log Allowed Traffic: vamos deixar habilitado para podermos ver o trafego

Clique em ok.

Pronto acabamos de publicar nosso servidor WEB de forma segura.

Acessado pelo servidor em http://localhost

Acessado pelo servidor em http://10.10.10.144

Agora acessado de forma pública, pelo IP PÚBLICO